漏洞概要

关注数(24)

关注此漏洞

漏洞标题:E租宝某服务器弱口令(ROOT权限内网IP)

提交时间:2015-09-29 10:30

修复时间:2015-11-13 23:06

公开时间:2015-11-13 23:06

漏洞类型:服务弱口令

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-09-29: 细节已通知厂商并且等待厂商处理中

2015-09-29: 厂商已经确认,细节仅向厂商公开

2015-10-09: 细节向核心白帽子及相关领域专家公开

2015-10-19: 细节向普通白帽子公开

2015-10-29: 细节向实习白帽子公开

2015-11-13: 细节向公众公开

简要描述:

RT

详细说明:

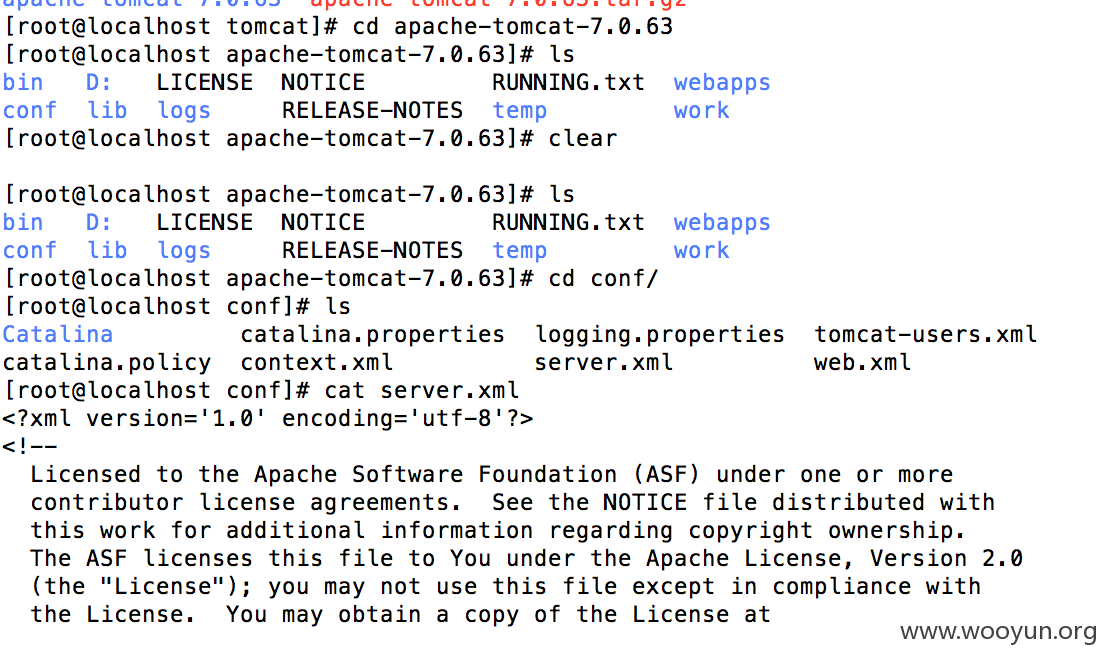

这台服务器一开始以为是某厂商的,后来扫了下端口发现了端倪

http://119.61.4.107:8090/introduce

可以看到这个ip是E租宝总部的招聘站点 钰诚集团

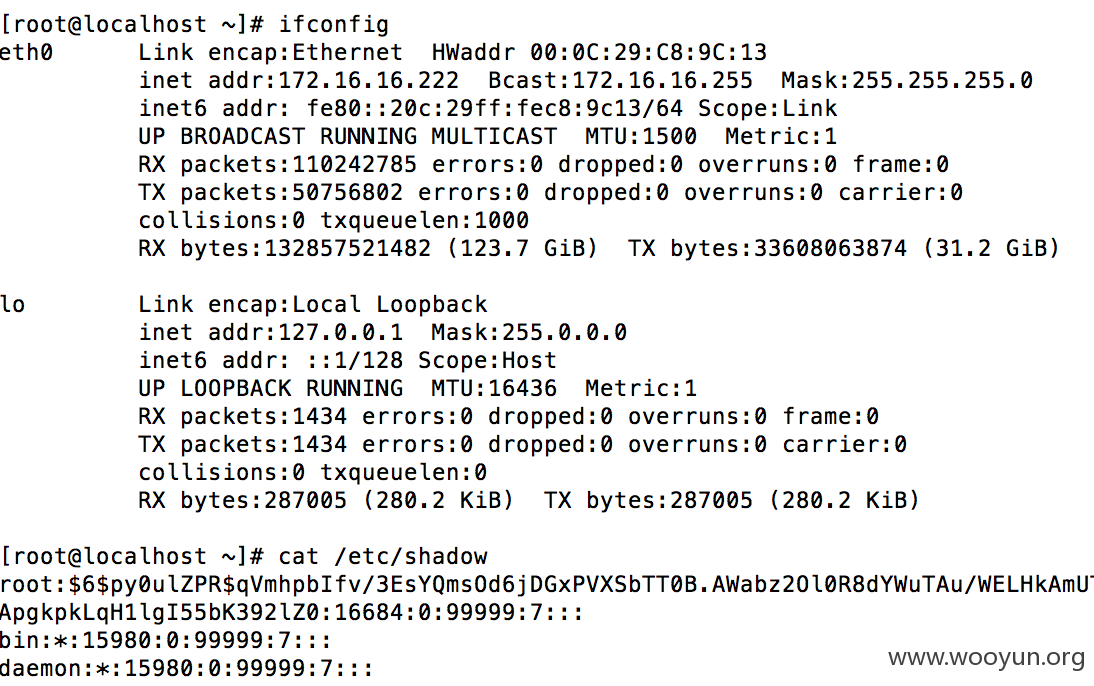

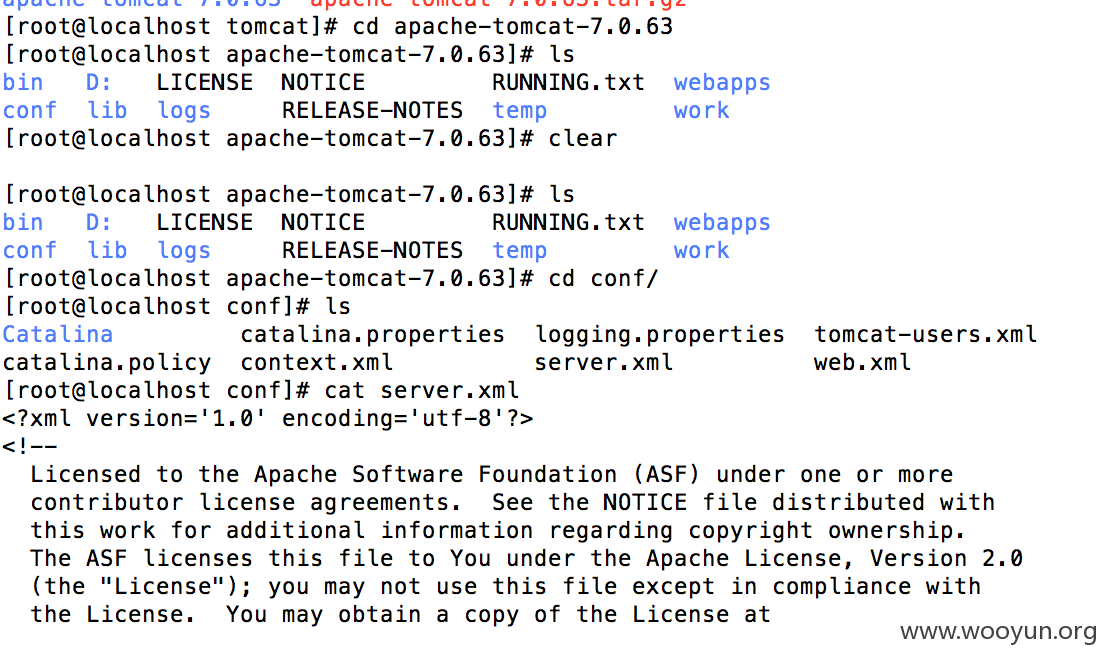

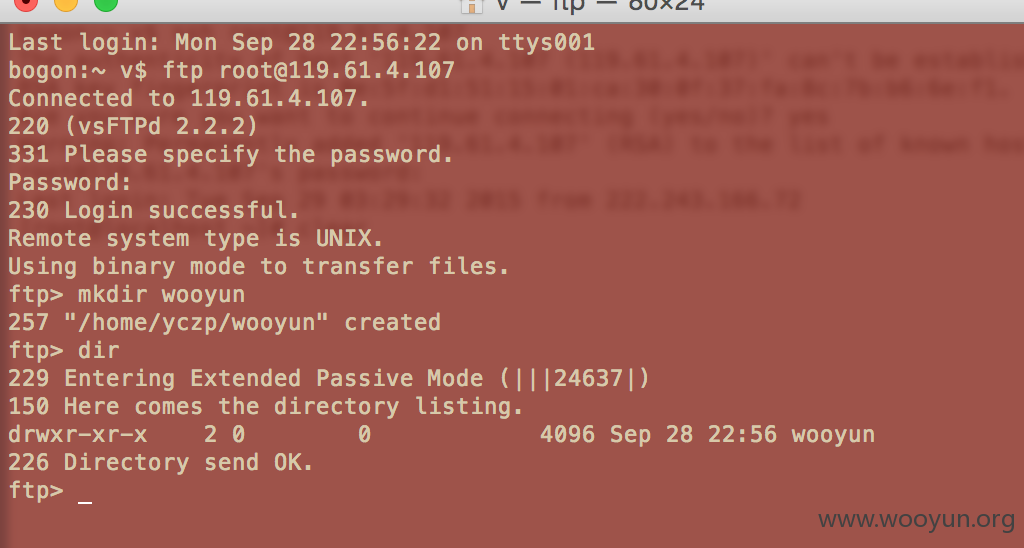

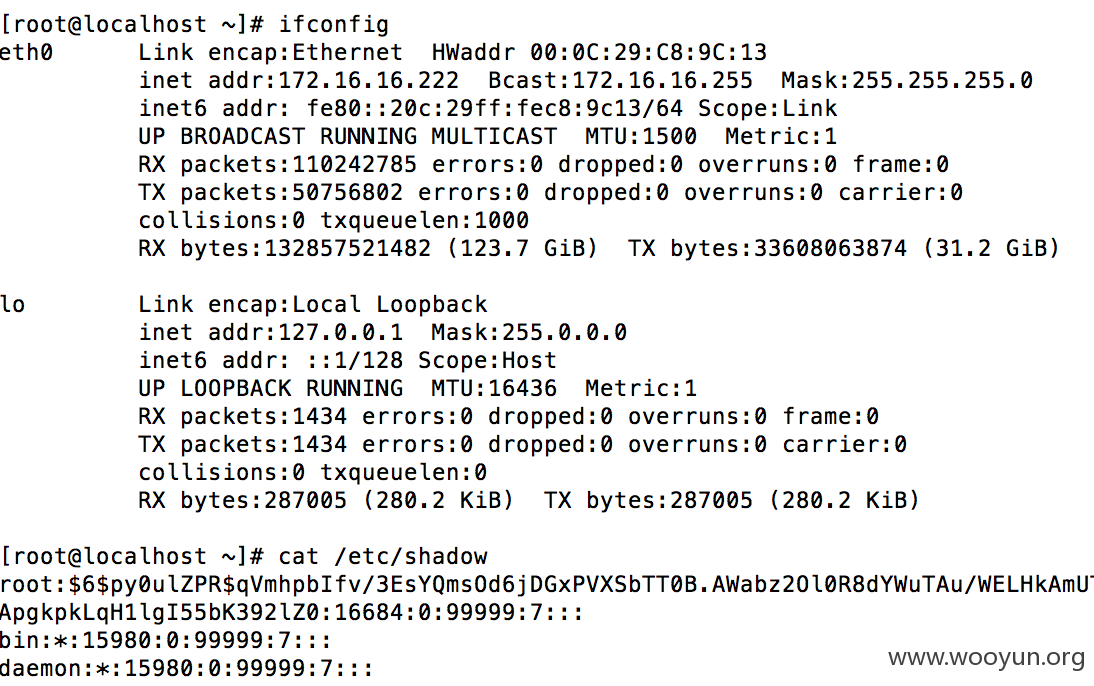

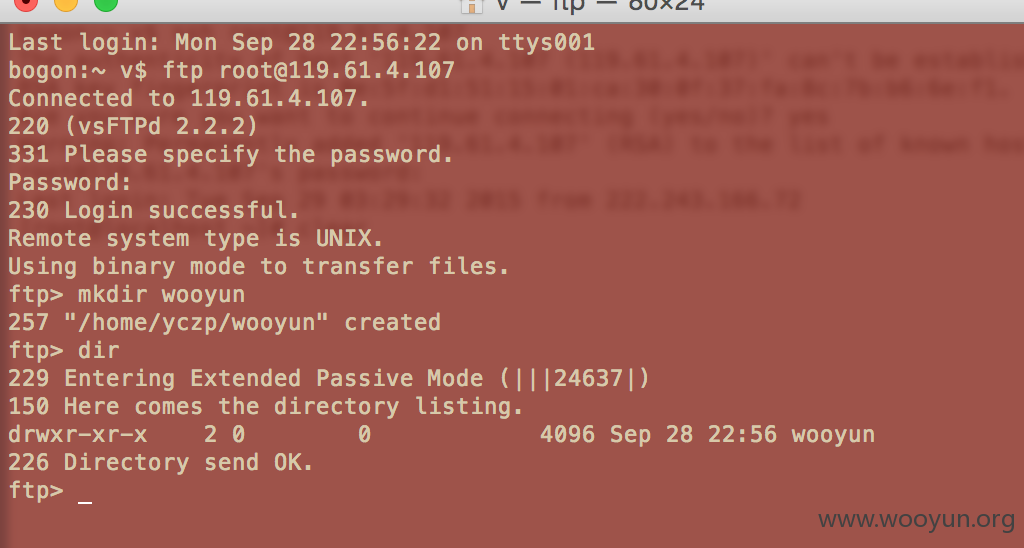

这台服务器存在ssh和ftp弱口令

root:123456

漏洞证明:

root权限,内网IP,危害你懂得。

修复方案:

乌云众测欢迎你!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-09-29 23:05

厂商回复:

本次安全事件确认是集团IP地址相关的安全问题,不涉及及相关二、三级域名和业务系统,感谢白帽子对E租宝网站的安全进行关注。对此事件我们已经及时整改,希望白帽子们对E租宝网站及其他业务系统继续关注。

最新状态:

暂无