漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143548

漏洞标题:浙江中控某网站SQL注入一览表

相关厂商:中控科技集团有限公司

漏洞作者: 路人甲

提交时间:2015-10-01 09:43

修复时间:2015-11-15 09:44

公开时间:2015-11-15 09:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

在互联网在裸奔是非常危险的事情.............

详细说明:

简直就是裸奔-----------

涉及:soft.supcon.com hr.supcon.com robot.supcon.com et.supcon.com

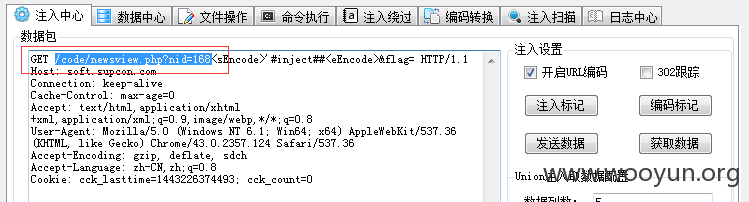

1.SQL注入(soft.supcon.com/code/newsview.php?nid=168)

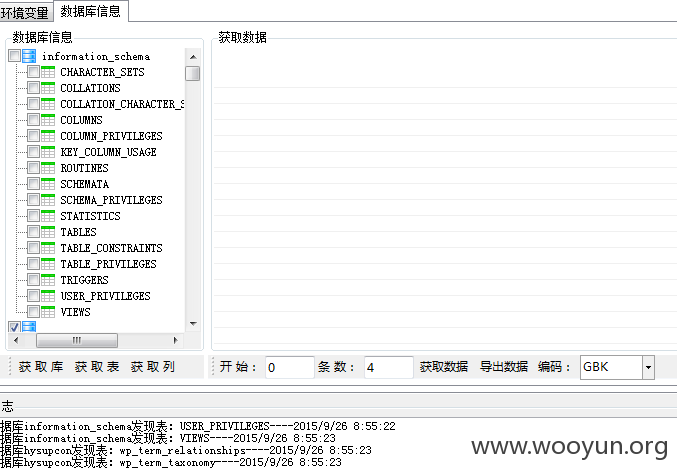

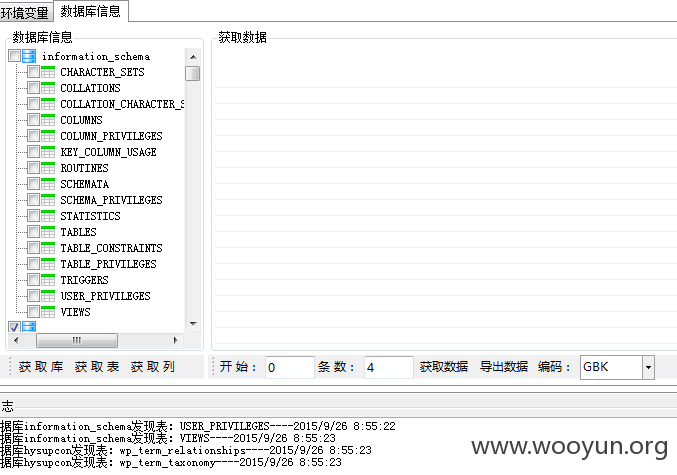

2.脱库

还有很多sql注入就不一一列了。

地址:

http://soft.supcon.com/code/solutionsview.php?nid=165

http://hr.supcon.com/SocialJob/JobIndex?CPReceivingMode=%E8%81%8C%E8%83%BD%E7%AE%A1%E7%90%86%E7%B1%BB&TCompanyId=%a5'%20having%201=1--%20&JobName=&button=%E6%8F%90%E4%BA%A4

http://robot.supcon.com/Login.asp?yes=ok

http://robot.supcon.com/Reg.asp?yes=ok

同时的还有

1.PHPInfo信息泄露

http://soft.supcon.com/phpinfo.php

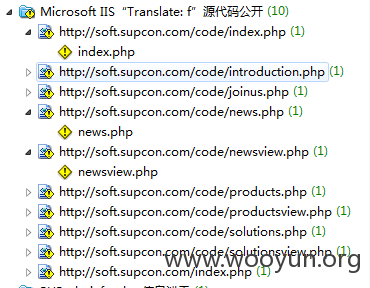

2.源代码信息泄露

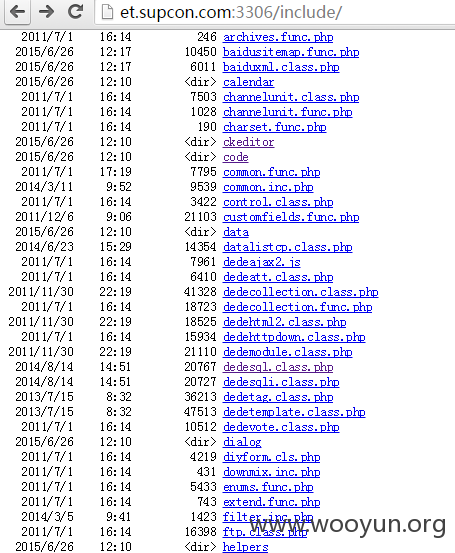

3.目录遍历

漏洞证明:

修复方案:

网上搜索下,有解决方案的

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝