漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143133

漏洞标题:安徽某农商行后台账号安全隐患可导致敏感信息/操作泄露(数据库操作/系统管理/274会员帐户信息任意修改等)

相关厂商:安徽某农商行

漏洞作者: 路人甲

提交时间:2015-09-24 11:41

修复时间:2015-11-13 09:10

公开时间:2015-11-13 09:10

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-24: 细节已通知厂商并且等待厂商处理中

2015-09-29: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-10-09: 细节向核心白帽子及相关领域专家公开

2015-10-19: 细节向普通白帽子公开

2015-10-29: 细节向实习白帽子公开

2015-11-13: 细节向公众公开

简要描述:

千里之堤毁于蚁穴...多WooYun,多机会。

详细说明:

安徽宿州农商行官网后台存在弱口令2枚导致敏感信息泄露&各种敏感操作。

漏洞证明:

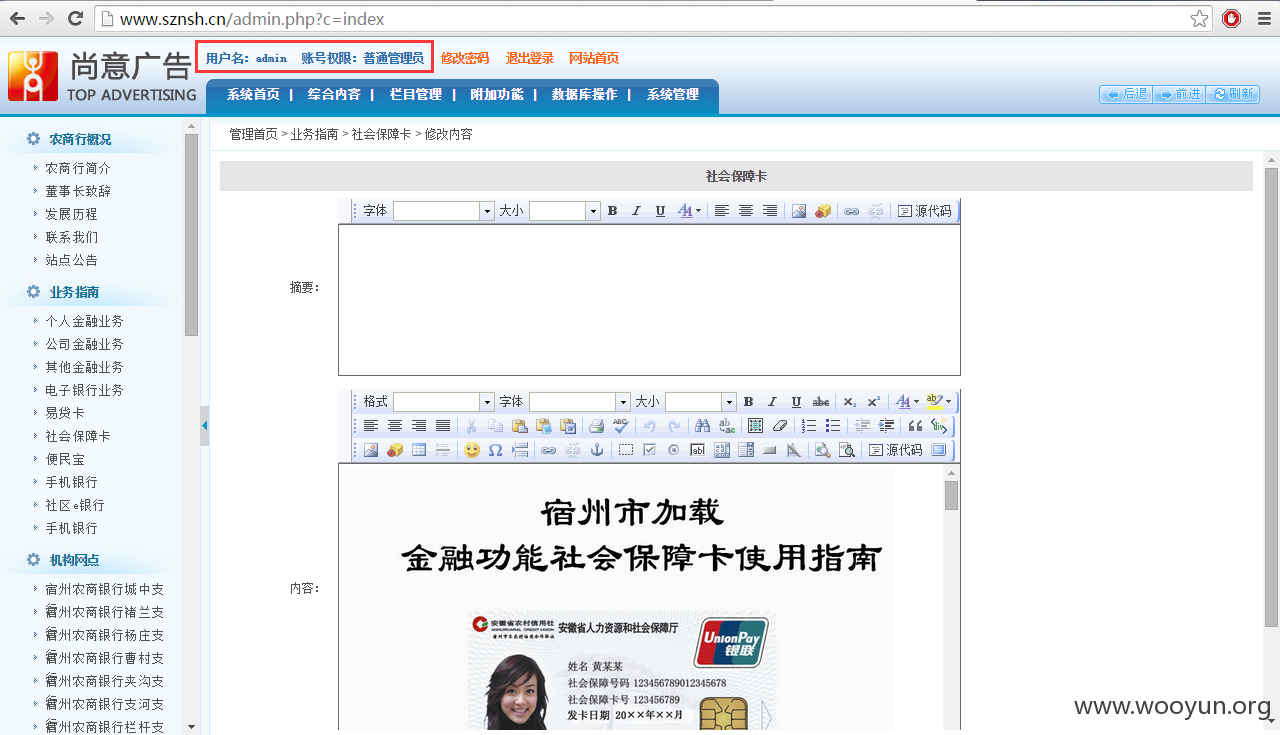

问题1:安徽宿州农商行官网后台存在2枚弱口令,弱口令分别是:govland/govland&2007, admin/admin123

宿州农商行后台登录地址:http://**.**.**.**/admin.php?c=index&ac=login(顺便说一下,我发现安徽所有的农商行后台管理系统都是这个“尚意网站管理系统G4.0版”...今天经过测试这个版本的后台存在存储型XSS)

接下来,选用govland/govland&2007账号登录系统

成功登录后台,系统后台功能比较多,因为涉及银行,所以涉及的操作都比较敏感,本人依旧只是看了下,未作任何修改。

浏览下重要功能操作:

1.数据库操作:

数据库备份

数据库还原:

数据库优化:

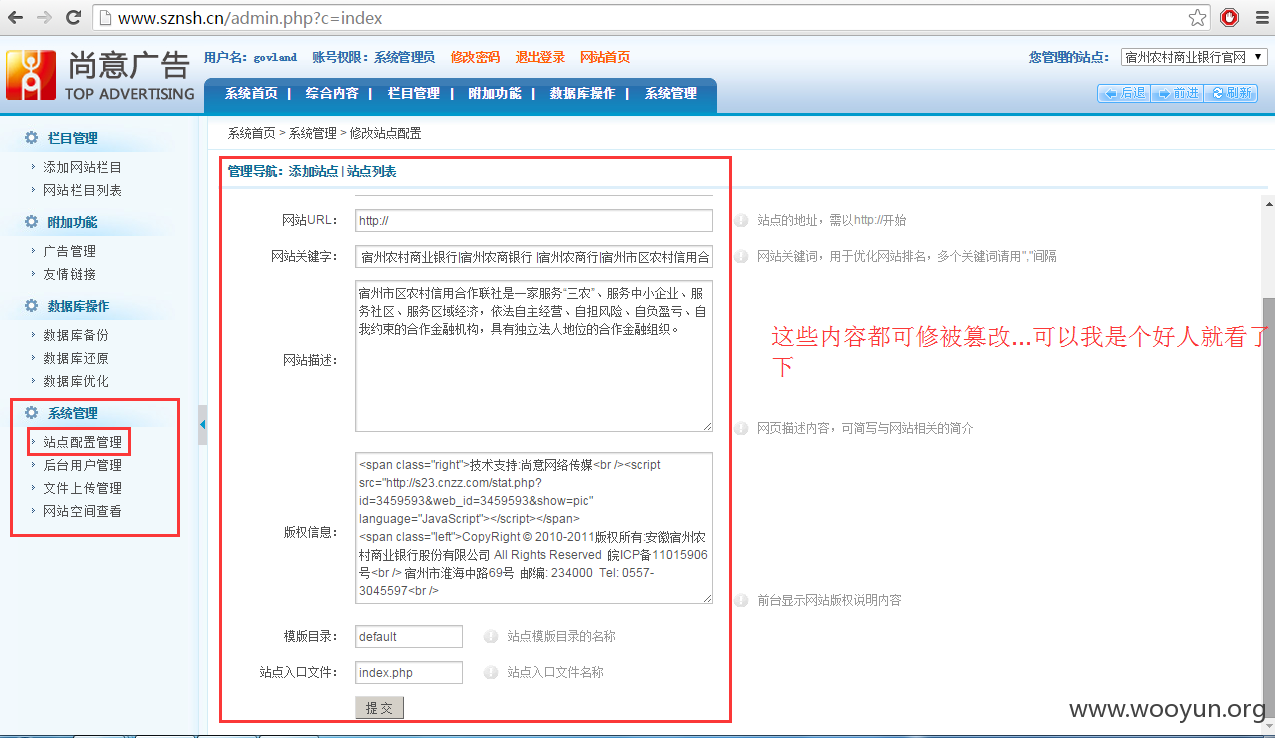

2系统管理:

站点配置管理:可以修改银行的官网地址、网站描述等内容。

点击修改看下:

后台用户管理:

可以修改管理员的密码以及删除其他管理员...

可以修改其他管理员密码等信息

文件上传管理:可以删除已经上传的文件

网站空间查看:

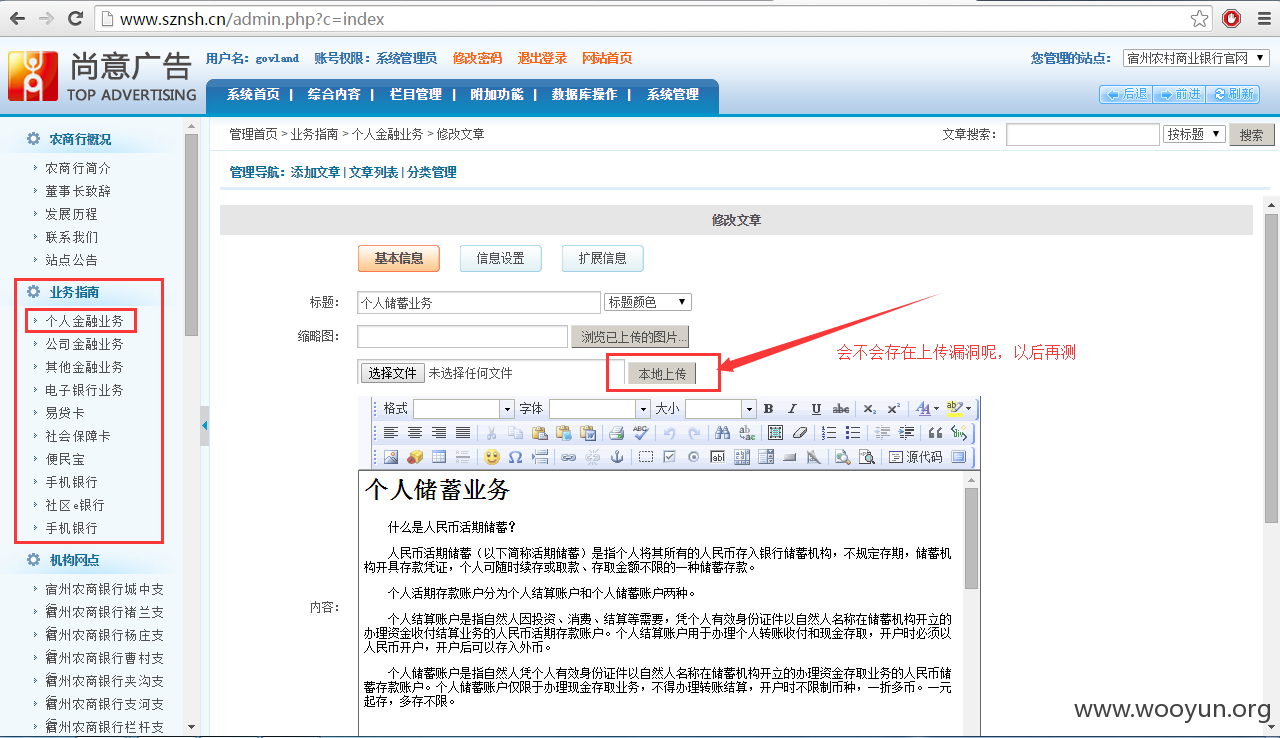

3.综合内容:包含的子功能很多,挑几个看下

个人金融业务:可删除、修改内容。

点击修改看下:

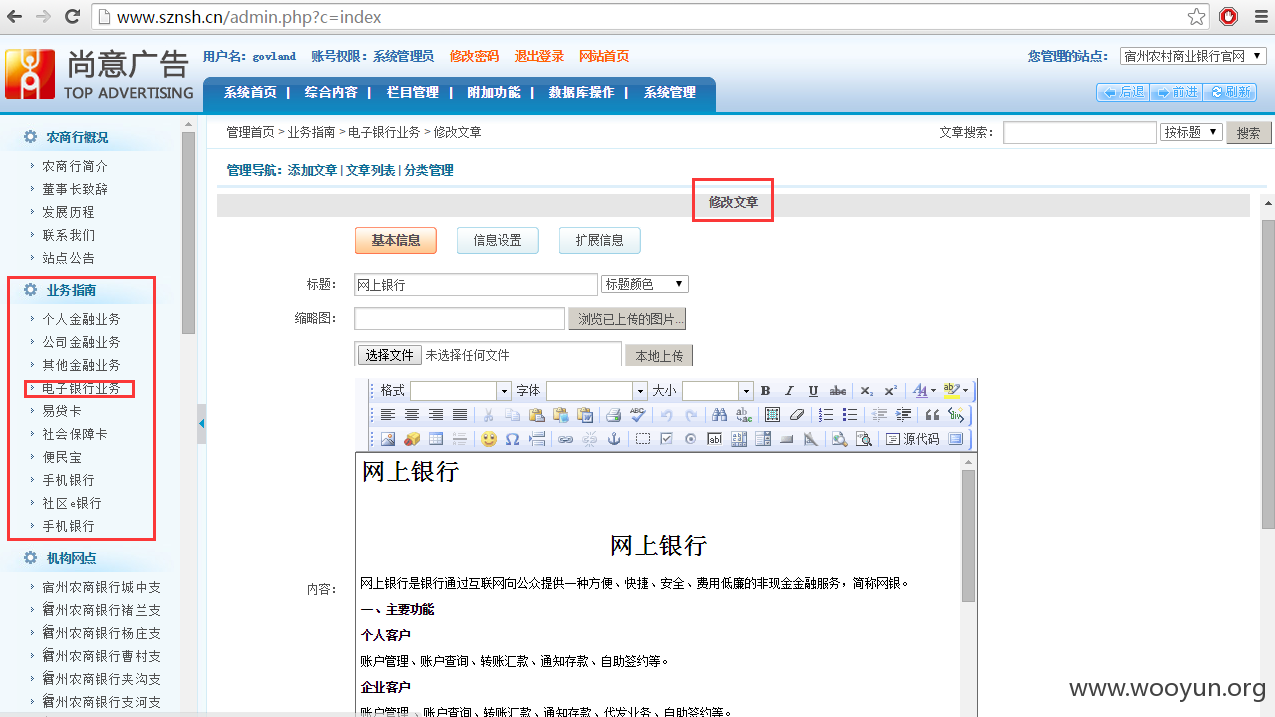

电子银行业务:

其他功能就不截图了,太多了!!!

再看下会员管理:一共有274个会员,会员的用户名、邮箱等信息都在这。

还可以修改会员信息,随便点击一个看下

4.栏目管理

可以添加网站栏目,以及修改网站前台信息

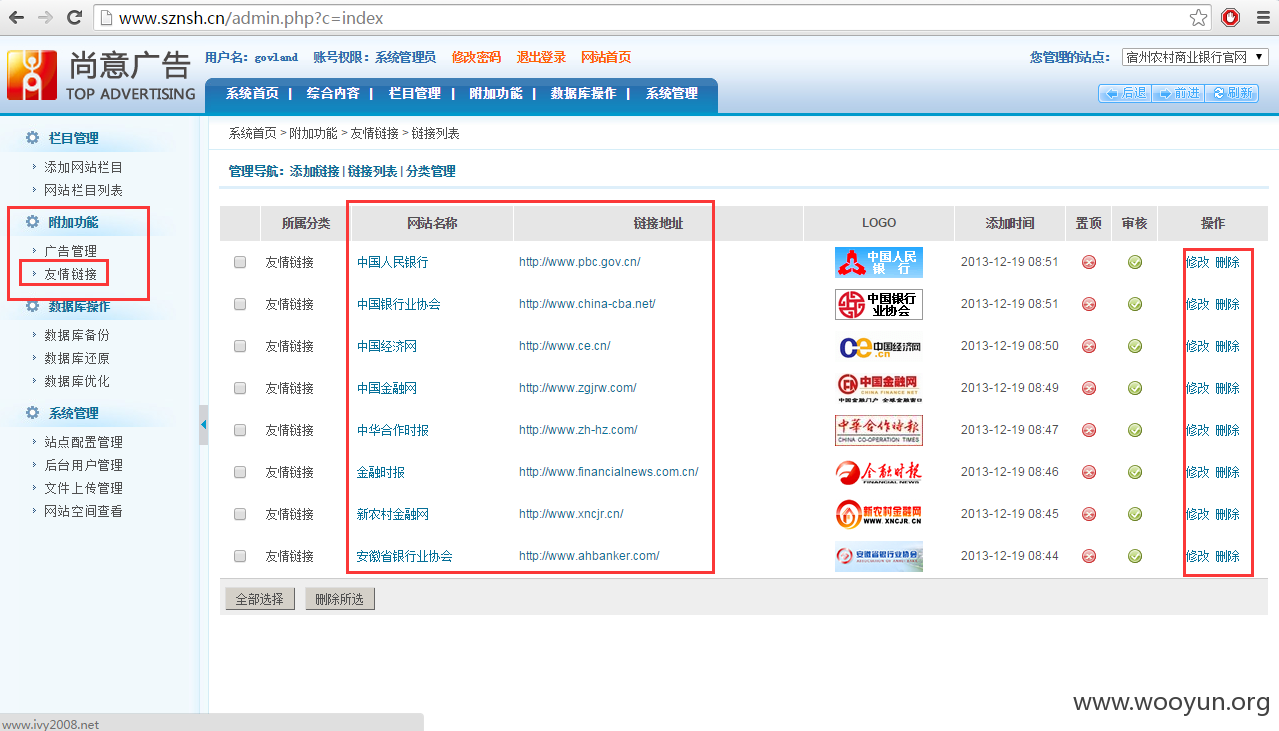

5:附加功能

附加功能中包含“友情链接”,可以修改URL,导致银行官网链接到任何其他非法网站。

OK,系统重要功能就看到这。

最后使用admin/admin123这个账号登录下,以表明系统存在这个弱口令:

好的,问题说完了!

修复方案:

安全是一个整体,你们比我懂。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-29 09:09

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给安徽分中心,由安徽分中心后续协调网站管理单位处置。

最新状态:

暂无