漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142773

漏洞标题:锦泰保险官网存在越权访问漏洞可致车辆及车主信息泄露

相关厂商:锦泰保险

漏洞作者: 佐兰

提交时间:2015-09-22 14:12

修复时间:2015-09-27 14:14

公开时间:2015-09-27 14:14

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

锦泰保险官网存在越权访问漏洞可致车辆及车主信息泄露

详细说明:

一:泄露车辆信息

1. 注册一个账号,登录锦泰保险官网

2. 点击左侧会员中心中的菜单:我的资料-车辆信息,新增一个车辆信息

3. 车辆添加完毕后,点击添加后的车牌,将请求截包

4. 修改请求中的carId字段,可查看其它用户等级的车辆及其车主信息,包括车辆所在城市、行驶证车主、车牌号码、发动机号、车架号、车辆型号等

二:泄露车主信息

1. 注册一个账号,登录锦泰保险官网

2. 点击左侧会员中心中的菜单:我的资料-常用名单,新增一个常用名单信息

3. 常用名单添加完毕后,点击上部常用名单后的“查看”链接,将请求截包

4. 修改请求中的commonId字段,可查看车主信息,包括姓名、证件号、性别、手机号、邮箱等

漏洞证明:

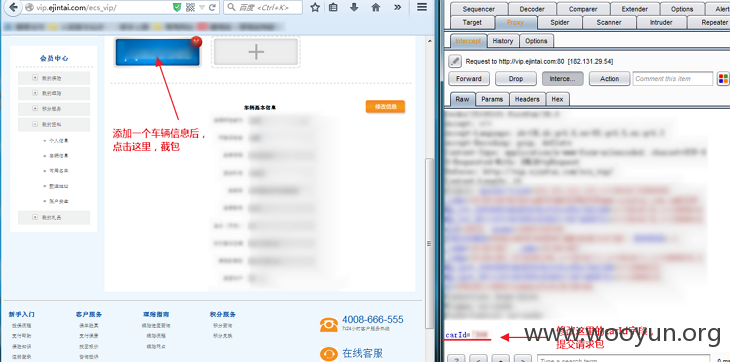

图1:添加车辆信息后,截包,修改carId字段,提交请求

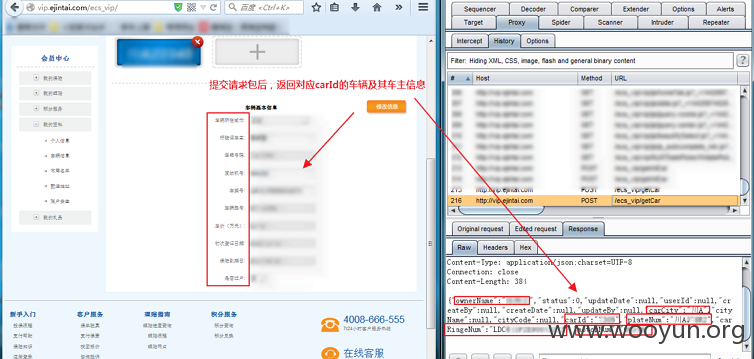

图2:提交请求包后,返回对应carId的车辆及其车主信息(包括车辆所在城市、行驶证车主、车牌号码、发动机号、车架号、车辆型号等)

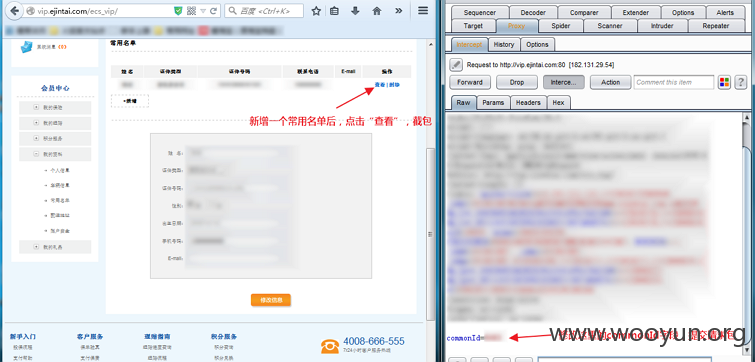

图3:新增一个常用名单后,截包,修改commonId字段,提交请求

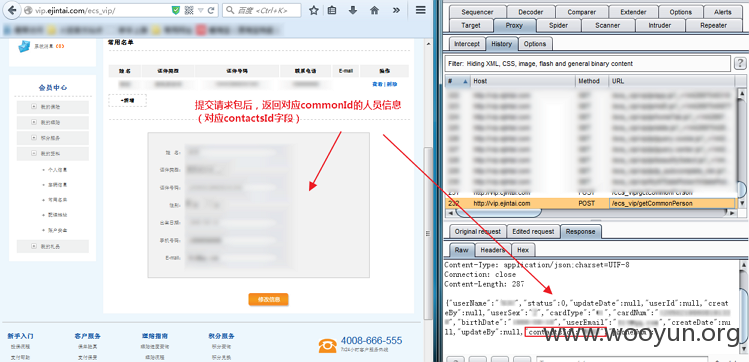

图4:提交请求后,返回对应commonId字段的人员信息(包括姓名、证件号、性别、手机号、邮箱等)

修复方案:

在处理用户请求时,应在服务器侧对用户身份进行校验,判断用户权限,避免返回越权内容。

版权声明:转载请注明来源 佐兰@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-27 14:14

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无