漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141439

漏洞标题:某漏洞可控制青松智慧多个域名解析(内部信息泄露)

相关厂商:青松智慧

漏洞作者: 路人甲

提交时间:2015-09-16 10:12

修复时间:2015-10-31 10:14

公开时间:2015-10-31 10:14

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

青松创新的自助式SaaS平台可为企业快速部署DDoS云端防御,提供所见即所得的产品体验。未来青松将完全开放防御技术给更多的IDC服务商,全面提升IDC服务商抵御DDoS攻击的能力,为互联网企业提供更为灵活的一站式防御。

详细说明:

某位员工上传了内部代码:

https://github.com/yeyingcai/soft/blob/d9cdf45598b778662e905e54e774832a4922914a/qssec_local_settings_product.py

# -*- coding:utf8 -*-

QS_MIND_DIR ='/usr/local/qs_mind'

DEBUG = False

ADMINS = (

('wuzuxin', '[email protected]'),

('guanchao', '[email protected]'),

('wangying', '[email protected]'),

('wangjiye', '[email protected]'),

)

DATABASES = {

'default': {

'ENGINE': 'django.db.backends.mysql',

'NAME': 'qingsong_db',

'USER': 'hera',

'PASSWORD': 'A73B3CAF848BF3**',

'HOST': '139.217.3.127',

'PORT': '3306',

},

'admin': {

'ENGINE': 'django.db.backends.mysql',

'NAME': 'admin_db',

'USER': 'hera',

'PASSWORD': 'A73B3CAF848BF3**',

'HOST': '139.217.3.127',

'PORT': '3306',

}

}

# 设置session过期行为和时间:(浏览器关闭即session过期,过期时间设定为30分钟)

SESSION_SAVE_EVERY_REQUEST = True # 每次请求会更新sessions有效期限

SESSION_EXPIRE_AT_BROWSER_CLOSE = True

SESSION_COOKIE_AGE = 60 * 30

#alipay

ALIPAY_PARTNER = '2088411889535893' # alipay return number

ALIPAY_PRIVATE_KEY = '99hwj5kd1dnsuuzsfmwlcqt1cbea93**' # alipay return key

ALIPAY_SELLER_ID = '2088411889535**3'

ALIPAY_SELLER_EMAIL = '[email protected]'

ALIPAY_NOTIFY_IP = (

"121.0.26.0/23",

"110.75.128.0/19",

"115.124.16.0/24",

)

# 扫描主机记录的URL

SCAN_URL ='http://139.217.2.130:8888/api/domainprobe.cgi?domain=%s&type=normal'

# 报表历史记录数据IP

REPORT_MYSQL_IP ='139.217.7.23'

# 报表历史记录数据PORT

REPORT_MYSQL_PORT =3306

# 报表历史记录数据USER

REPORT_MYSQL_USER ='qingsong'

# 报表历史记录数据PASSWORD

REPORT_MYSQL_PASSWORD ='9mefqkZbESyO6iwRFU**'

# 报表历史记录数据DB

REPORT_MYSQL_DB = 'cc_log'

# ERROR MAIL

ERROR_EMAIL = ('[email protected]', '[email protected]', '[email protected]', '[email protected]')

# EMAIL CONFIG

EMAIL_HOST_USER = '[email protected]'

EMAIL_HOST_PASSWORD = 'qssec2014'

EMAIL_HOST = 'smtp.exmail.qq.com'

SERVER_EMAIL = '[email protected]'

# 提醒管理员需要审核的手机配置

ADMIN_PHONE = ('18500789814', '18600196205')

# NS指向的dns服务器

DNS_SERVERS = ('ns1.qssec.com', 'ns2.qssec.com')

# 网络的域名或者ip, 供邮件里发送网站信息, 以及支付时使用

DOMAIN = 'www.qssec.com'

#扫描dns记录的ns服务器

NS_LIST={

'114dns':'114.114.114.114',

'google-dns':'8.8.8.8',

'opendns':'208.67.222.222',

'beijing-telecom':'219.141.136.10',

'beijing-unicom':'202.106.0.20',

'beijing-edu':'202.112.144.30',

'Hong-Kong':'202.45.84.58',

}

NOTIFY_WORKER_ORDER_EMAIL = ('[email protected]', '[email protected]', '[email protected]', '[email protected]', '[email protected]',)

NOTIFY_INVOICE_EMAIL = ('[email protected]', '[email protected]', '[email protected]',)

# 扫描网页截图的路径配置

SCREENSHOTS_PATH = '/var/www/screenshots/'

SCREENSHOTS_URL = 'http://www.qssec.com/screenshots/'

漏洞证明:

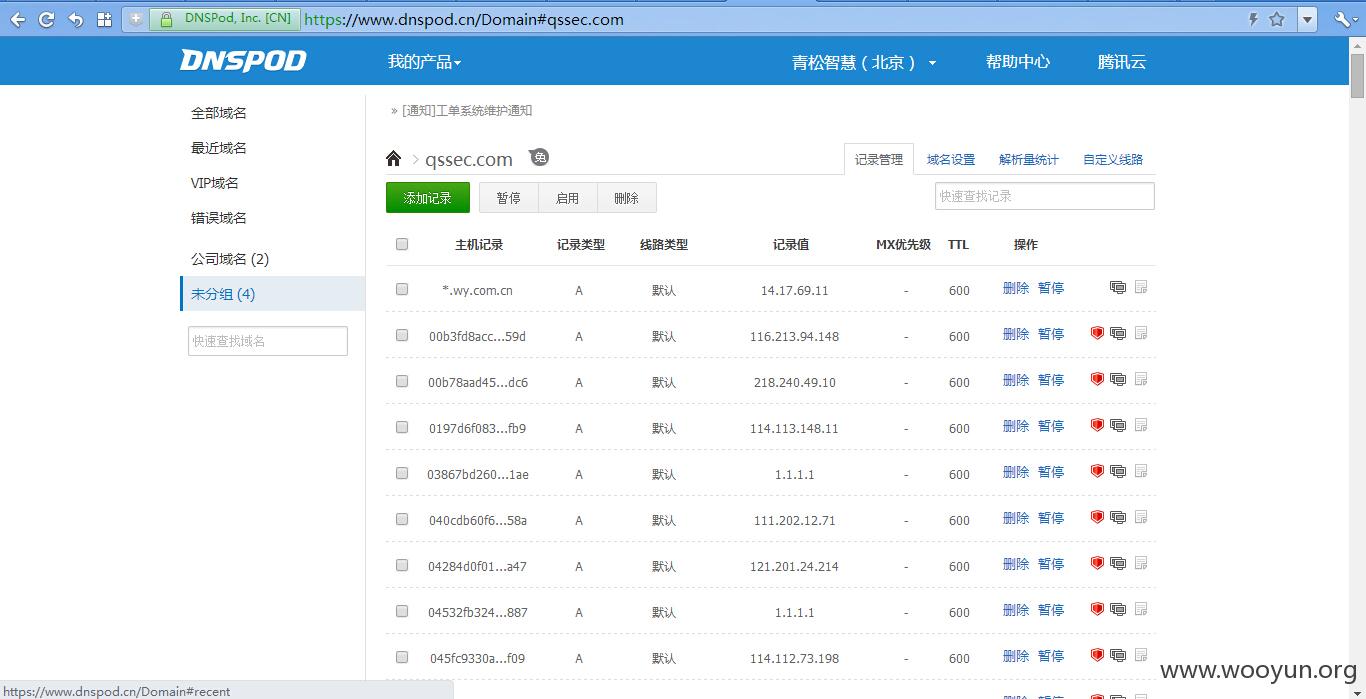

一、泄露DNSPOD登录账号和密码

# DNSPOD

DNSPOD_USER ='[email protected]'

DNSPOD_PWD ='qssec2014!@#'

DNSPOD_DOMAIN ='7cname.com'

主域名:qssec

二、内部邮箱泄露:

# EMAIL CONFIG

EMAIL_HOST_USER = '[email protected]'

EMAIL_HOST_PASSWORD = 'qssec2014'

EMAIL_HOST = 'smtp.exmail.qq.com'

SERVER_EMAIL = '[email protected]'

给过测试发现:管理员admin与运营的qingshou账号使用同一个密码:qssec2014!@#

修复方案:

1.删除代码

2.加强内部信息安全培训

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)