漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141263

漏洞标题:长亭科技sqlchop未防范的一种注入(需要特定代码写法)

相关厂商:chaitin.com

漏洞作者: 火日攻天

提交时间:2015-09-16 12:56

修复时间:2015-09-17 12:04

公开时间:2015-09-17 12:04

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-16: 细节已通知厂商并且等待厂商处理中

2015-09-17: 厂商已经确认,细节仅向厂商公开

2015-09-17: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

不是通用绕过,不要多想

详细说明:

求问我写的方式和 WooYun: 长亭科技sqlchop bypass 差在哪里了?

当然要是觉得这个漏洞太小了拒收我接受,说我没提供完整的复现过程,那我底下写的是什么?

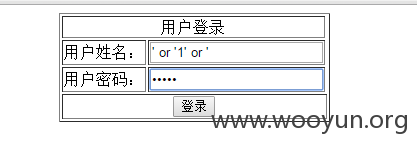

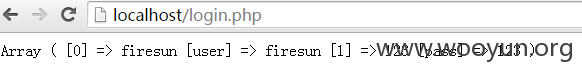

好,我来复现问题,有一个用了sqlchop的网站,他的后台是这么写的,数据库里有一个账户firesun密码123,我们来用注入的方式进入后台

拼凑个代码做一个小小的登录例子,抛开安全措施,登录基本都是用这个逻辑

这时候,我们用这个用户名登录他

,密码随便

很明显可以登录的

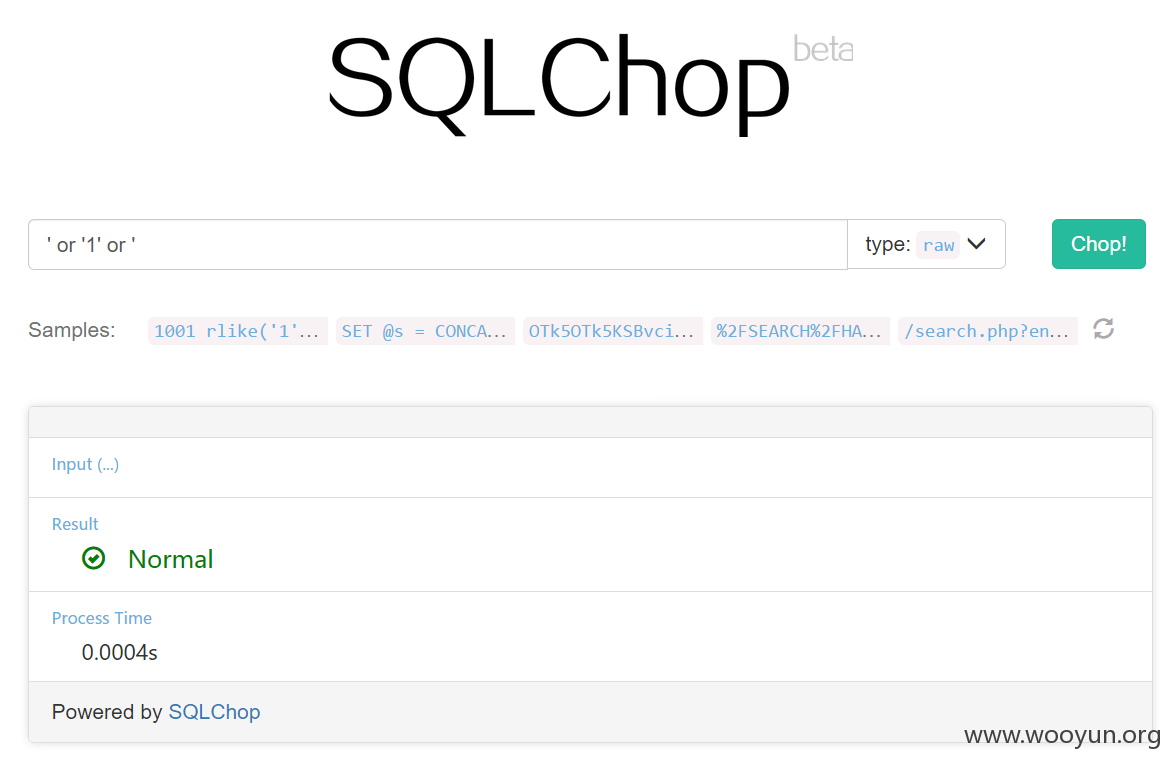

作为防止注入的sqlchop没有拦截

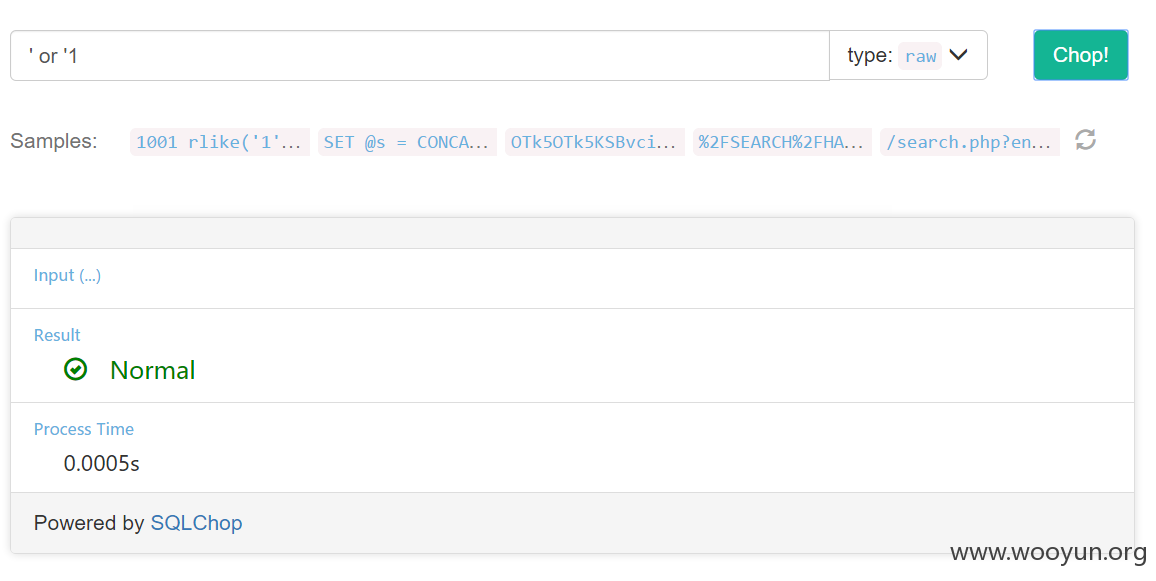

再来个简单的

如果对/getArticle?id=' or '1 就能把所有的都列出来

一样没拦截,是因为这种注入手法太简单了不构成威胁么,好歹是可能进后台的啊

漏洞证明:

修复方案:

- -

版权声明:转载请注明来源 火日攻天@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-17 12:01

厂商回复:

感谢白帽子@火日攻天 报告漏洞。

考虑到容易误报影响使用效果,短接问题在之前的版本中均未作处理。而http:///的版本是8月6日后便没有再更新,但是现在的内部开发版本中最短接问题已经有较成熟的解决方案。

这个问题也涉及到使用场景的问题,在处理非登录的数据情况下确实意义不大。而SQLChop对不同场景的使用也存在一定的定制化。

再次感谢白帽子对长亭科技的关注:)

最新状态:

2015-09-17:不知道为什么乌云对url进行了处理,“而http:///的版本是8月6日后便没有再更新”中的网址是长亭科技官网中SQLChop测试的地址,也欢迎各位白帽子前来测试。