漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0140741

漏洞标题:草料二维码设计不当造成用户信息泄露

相关厂商:宁波邻家网络科技有限公司

漏洞作者: 路人甲

提交时间:2015-09-13 22:31

修复时间:2015-10-28 22:32

公开时间:2015-10-28 22:32

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

本来我只是想找个应用生成一个自己的二维码名片,万万没想到,我的个人信息就这样被放在了互联网上…如果你在这里生成过名片二维码,那么恭喜你~你的个人信息人人都有可能看到。

详细说明:

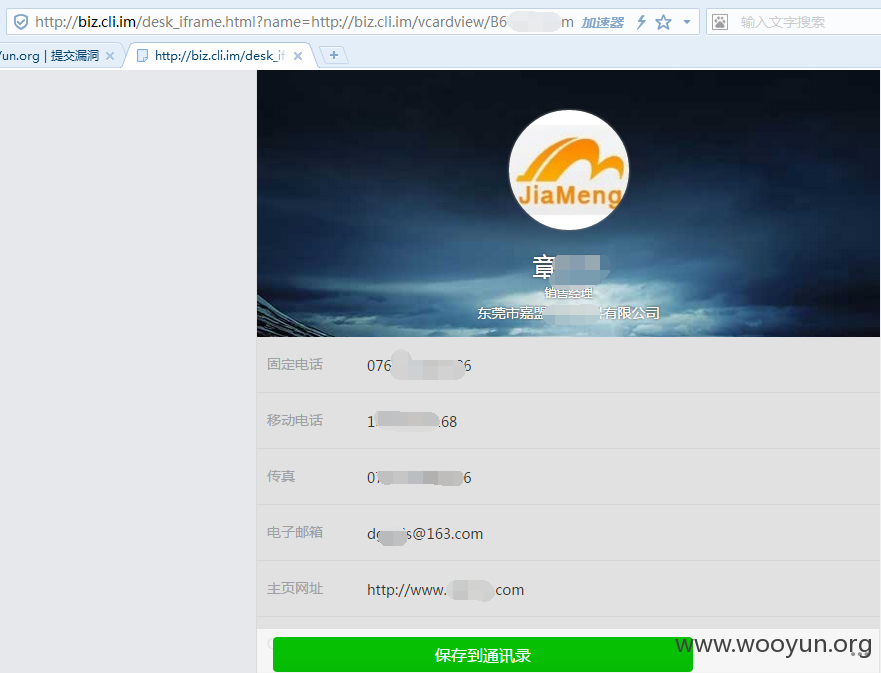

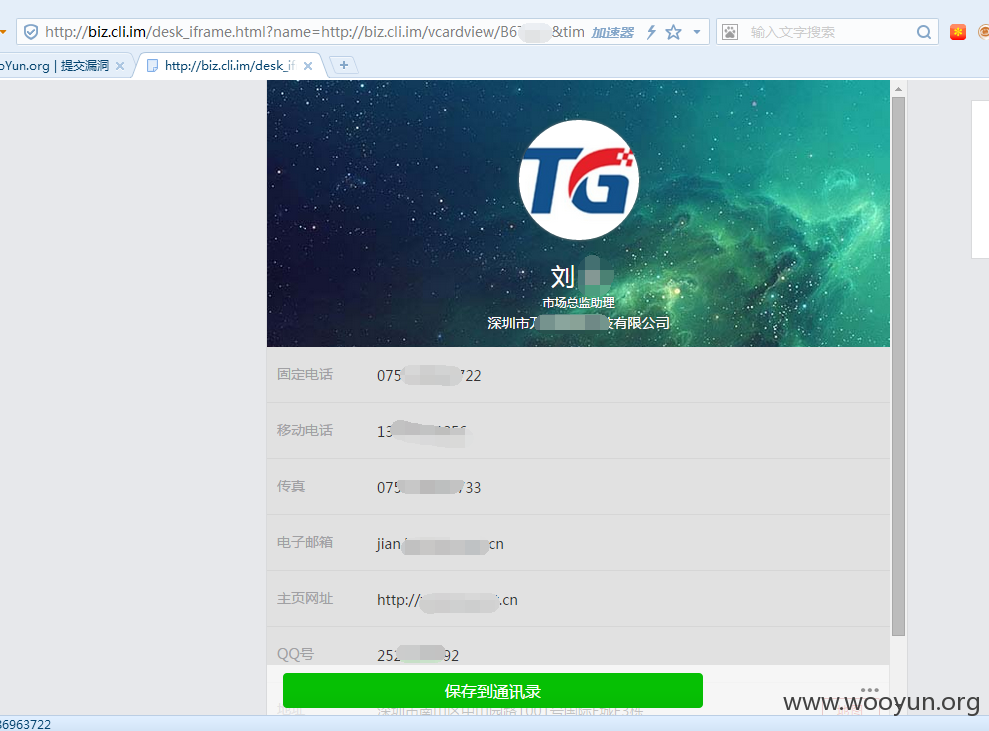

正常业务流程:登录草料二维码平台->申请名片码->填写个人信息->生成二维码。

生成的二维码应该是用户展示给他的朋友或客户,通过扫码的方式获取,而不是放在网络上,任何人可以看到。

然而生成的二维码默认为一个网址,http://biz.cli.im/vcardview/*****形式。*处为五位字幕数字的组合。这么短的编号很容易使用穷举的方法遍历,能够不经过用户同意就获取到用户名片信息。

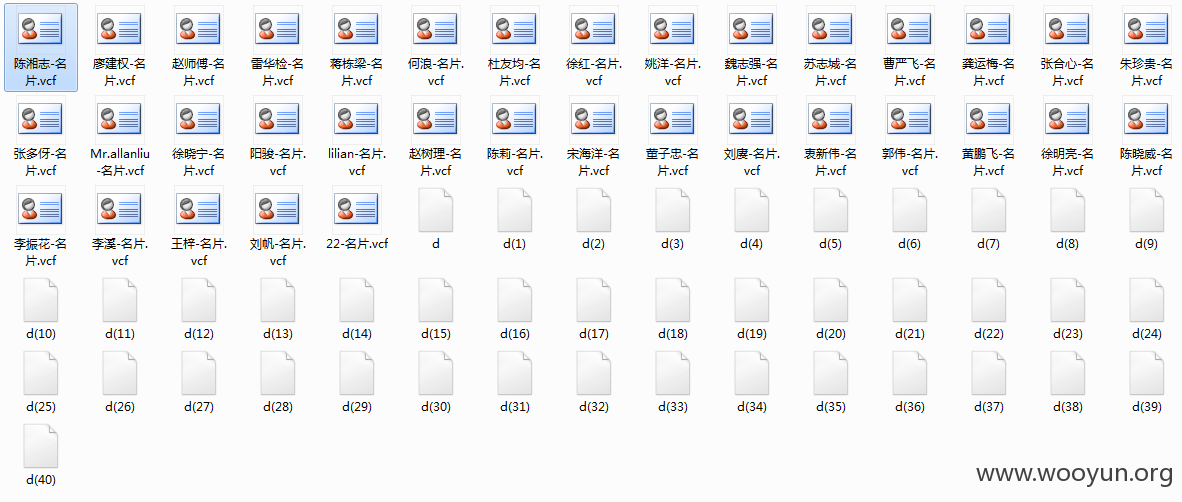

用迅雷的批量下载功能跑了(a-z)三组,下载了如下名片,命中的几率还是挺大的:

漏洞证明:

修复方案:

应该对二维码地址加长,无法通过穷举进行遍历。

(这个修复好像确实挺难的。如果更改5位数字和字母组合的地址,那么会对以前的二维码的正常使用造成影响。如果不更改,那么他们的信息就公开在了互联网)

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝