看到新厂商有漏洞,就随手看了下。员工信息给坑了

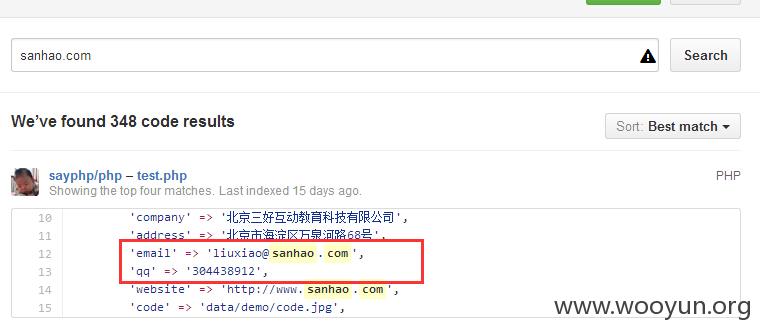

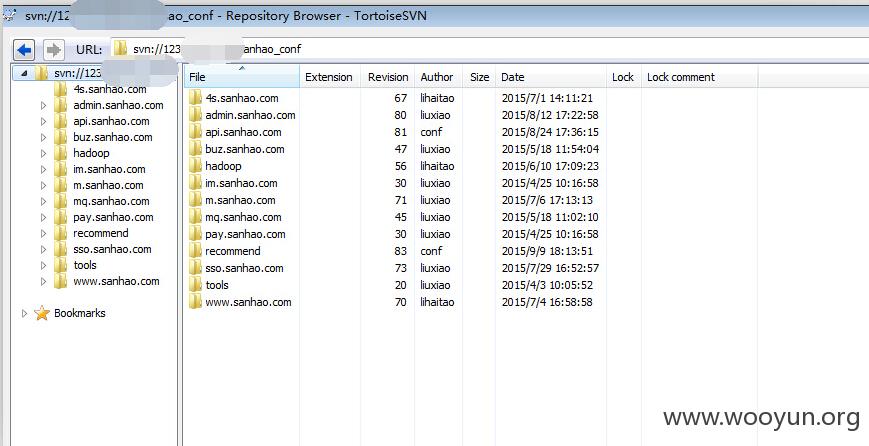

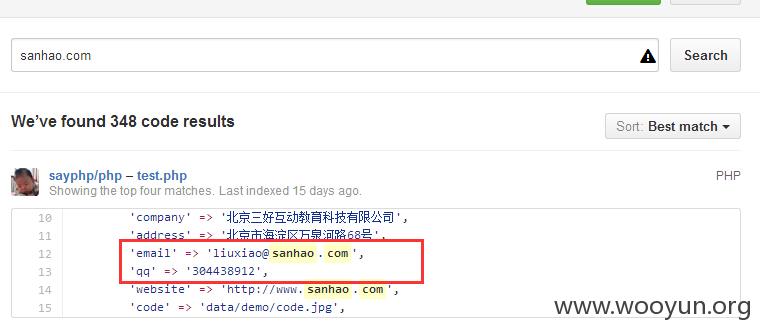

1、一般都喜欢看源码有没有泄露,然后从中间找关键信息,就随手丢到github上面查询了下“sanhao.com”,第一页搜集到的信息如下

整理下信息

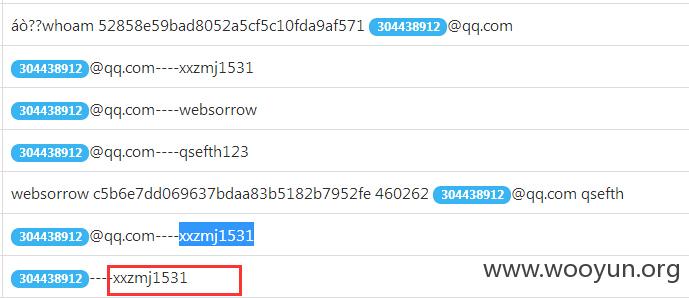

2、尝试用下QQ去社工库看下(吐槽下,能用的社工越来越少)搜集信息如下

3、进入邮箱试试,发现是QQ企业邮箱,成功登录

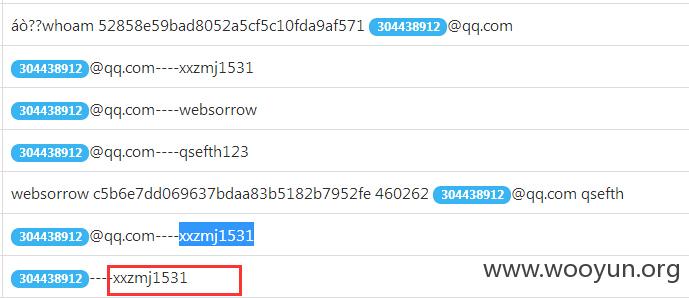

4、然后,该用户权限很大~有内网VPN,那么··危害就很大了!!

5、进一步证明下

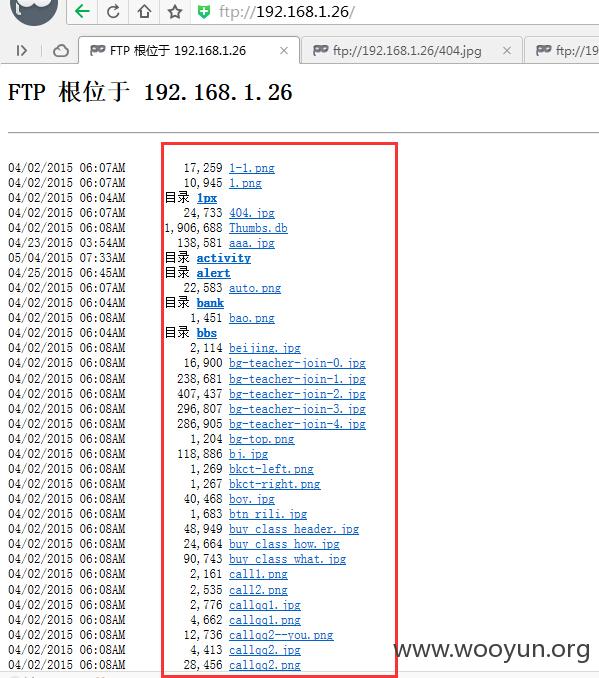

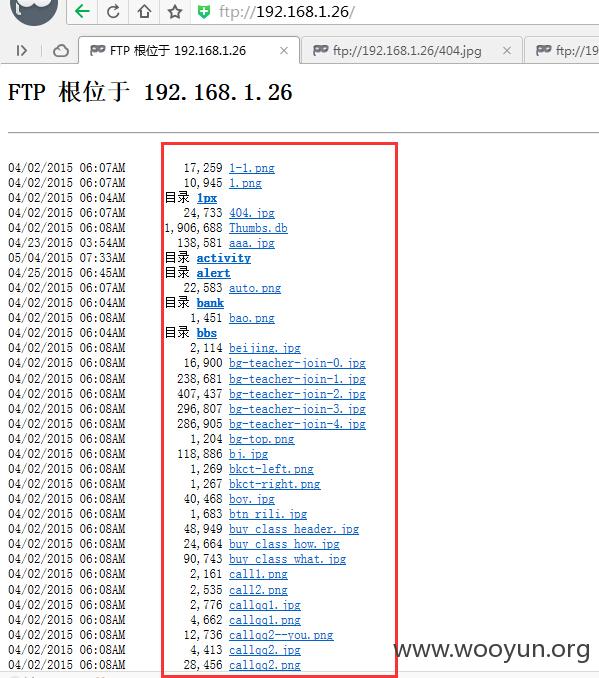

ftp服务器(图片服务器)

6、arp -a 看下段,太多就不截图了

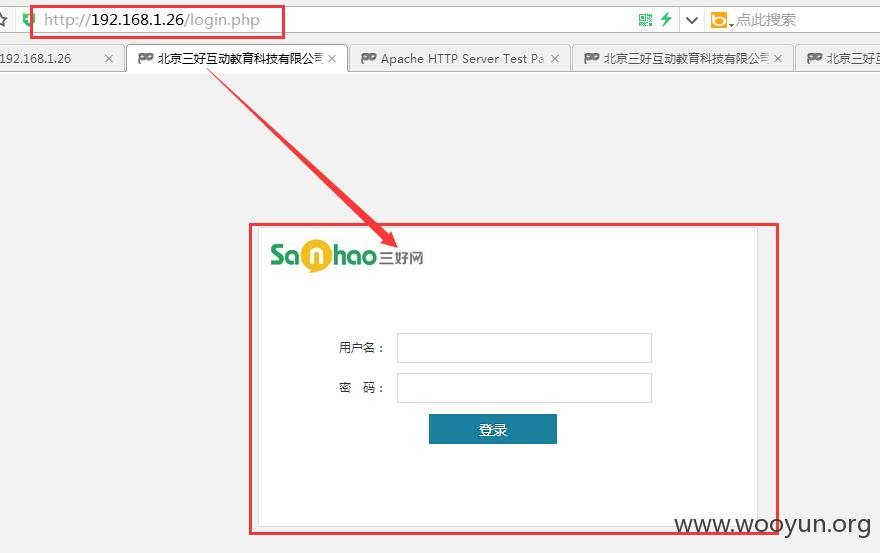

7、邮件里面有个地方是host,然后改下,那么可以访问内网环境

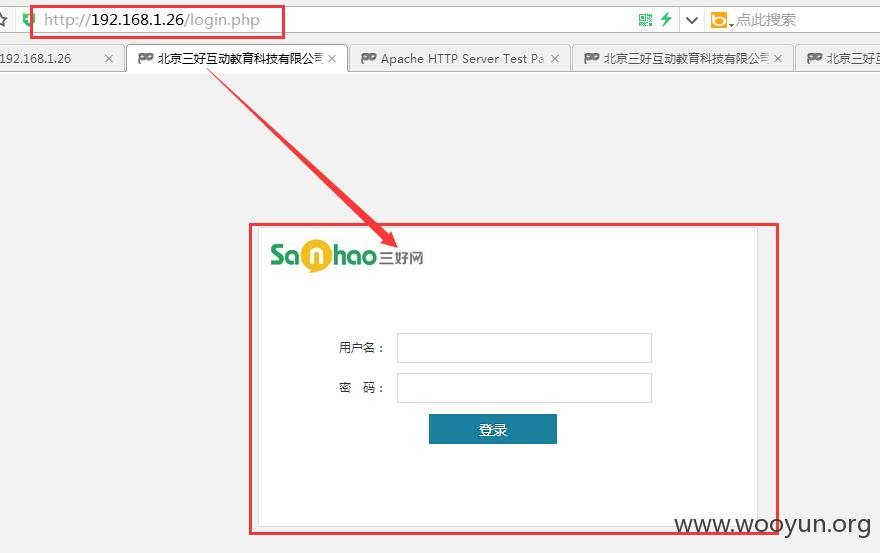

8、内网后台

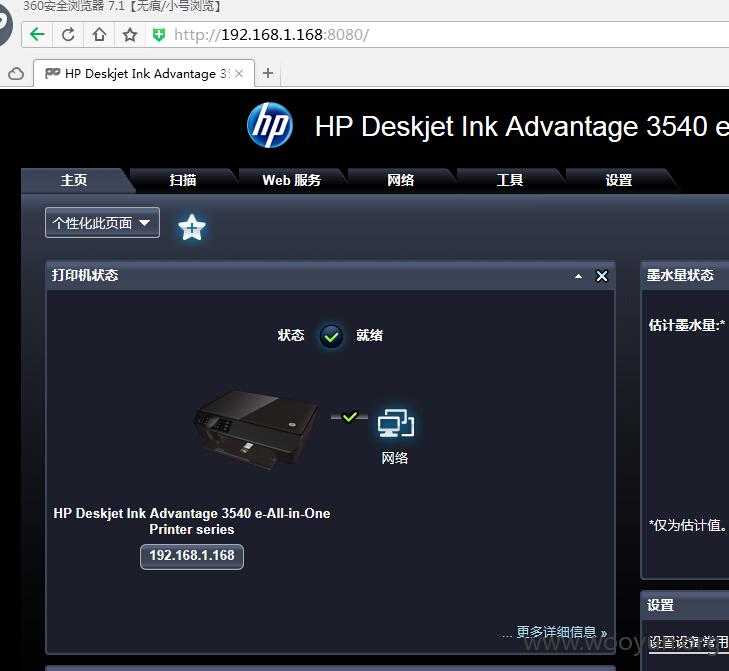

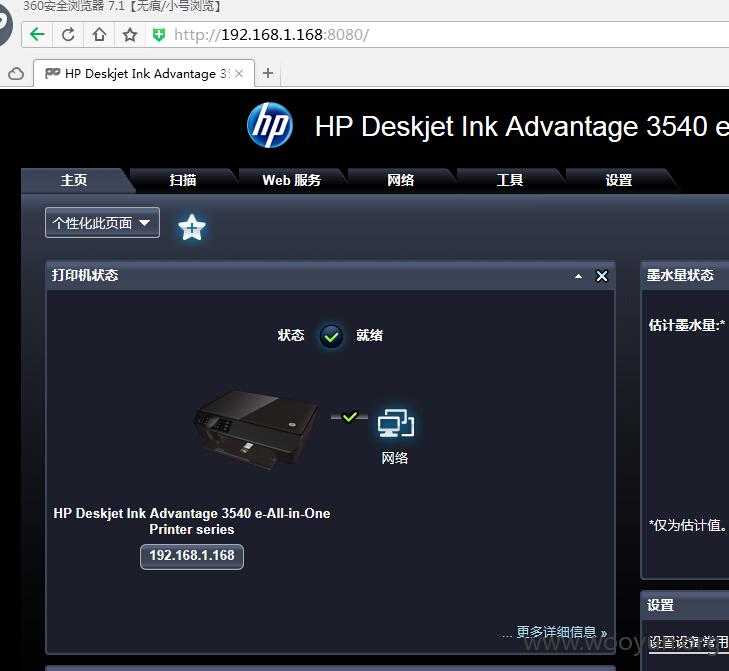

9、一个打印机

10、很多个redis服务器,尝试了三个,成功了一个192.168.1.28

不早了~就到此先结束吧~(稍后试试能不能继续内网)