漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0140414

漏洞标题:链家房地产某系统设计不当撞裤攻击(309个成功系统帐号/泄漏10000+全新订单详情)

相关厂商:homelink.com.cn

漏洞作者: 牛 小 帅

提交时间:2015-09-11 10:17

修复时间:2015-10-30 21:44

公开时间:2015-10-30 21:44

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-11: 细节已通知厂商并且等待厂商处理中

2015-09-15: 厂商已经确认,细节仅向厂商公开

2015-09-25: 细节向核心白帽子及相关领域专家公开

2015-10-05: 细节向普通白帽子公开

2015-10-15: 细节向实习白帽子公开

2015-10-30: 细节向公众公开

简要描述:

233333333

全新订单指的是这几天的都有!

详细说明:

1、系统为名片购买系统

http://www.namex.cn/HomeLink/OrderList.aspx

2、登入抓包,密码设置888888,对用户homelinkA13526(后三位进行爆破)

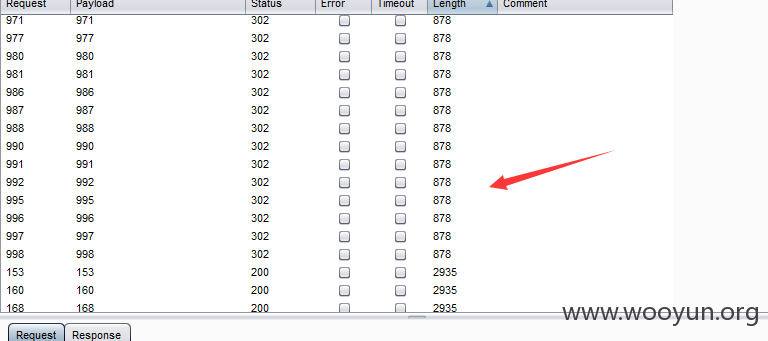

878的为正确的,其余的是错误的

帐号贴部分出来 ,从编号可以看到为309个

看随便两个登入

看看泄漏订单,每个号月40个订单左右,309x40=10000+(所有泄漏大概一万订单)

看订单详情,含姓名、地址、电话

漏洞证明:

1、系统为名片购买系统

http://www.namex.cn/HomeLink/OrderList.aspx

2、登入抓包,密码设置888888,对用户homelinkA13526(后三位进行爆破)

878的为正确的,其余的是错误的

帐号贴部分出来 ,从编号可以看到为309个

看随便两个登入

看看泄漏订单,每个号月40个订单左右,309x40=10000+(所有泄漏大概一万订单)

看订单详情,含姓名、地址、电话

修复方案:

密码全部改,强密码

版权声明:转载请注明来源 牛 小 帅@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-15 21:43

厂商回复:

确认,谢谢。

最新状态:

暂无

![Q0T`YR[3)D73~AZ]`TFPSZ5.jpg](http://wimg.zone.ci/upload/201509/11100042883eb2f73e75b9dcac3bb0e7e7944113.jpg)