漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138236

漏洞标题:南京地铁某系统存在弱口令导致shell(泄露工程监控日志以及大量内部资料)

相关厂商:南京地铁

漏洞作者: 路人甲

提交时间:2015-09-03 10:29

修复时间:2015-10-21 08:46

公开时间:2015-10-21 08:46

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-03: 细节已通知厂商并且等待厂商处理中

2015-09-06: 厂商已经确认,细节仅向厂商公开

2015-09-16: 细节向核心白帽子及相关领域专家公开

2015-09-26: 细节向普通白帽子公开

2015-10-06: 细节向实习白帽子公开

2015-10-21: 细节向公众公开

简要描述:

又是弱口令造成的

详细说明:

网站:http://61.155.6.105/

南京地铁S3号线(又称:宁和城际)是南京地铁的第三条过江线路,计划2017年通车运营,标志色为粉紫色。[1]

地铁S3线一期途径雨花台区、建邺区和浦口区,线路东起南京南站,一路向西经过雨花经济开发区北部、铁心桥地区、河西新城南部,行驶大胜关长江大桥两侧预留的通道跨越长江,进入桥林新城,西至高家冲站。[2]

S3号线一期工程线路总长37.55千米,地下线14.2km,高架线和地面部分长23.35km;共设置19座车站,其中地下站11座、高架站8座;列车采用6节编组的B型鼓型列车。

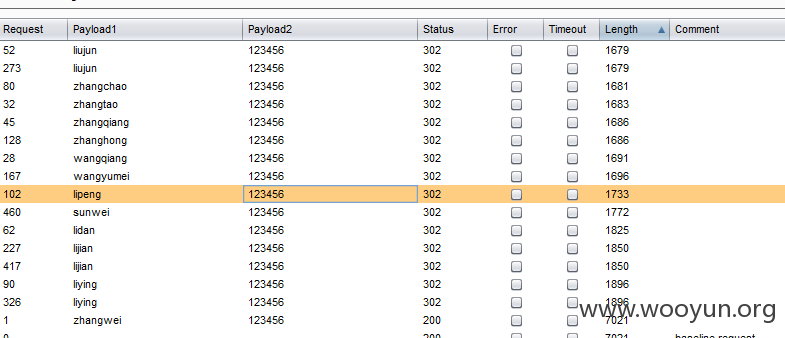

#1 弱口令尝试

像这种网站,感觉会有弱口令,因为人员分工比较多,不容易管理,某些人为了偷懒会设定一个特别简单的密码,这也就为系统造成了危害。

进行爆破,成功十几个人,不多,但是够用了

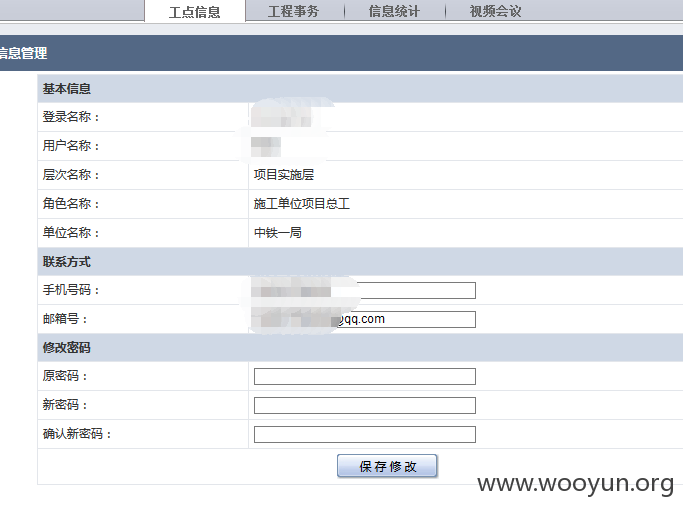

好了,随便选取一个账号登陆

这里使用了其中的一个用户,就不贴出来名字了

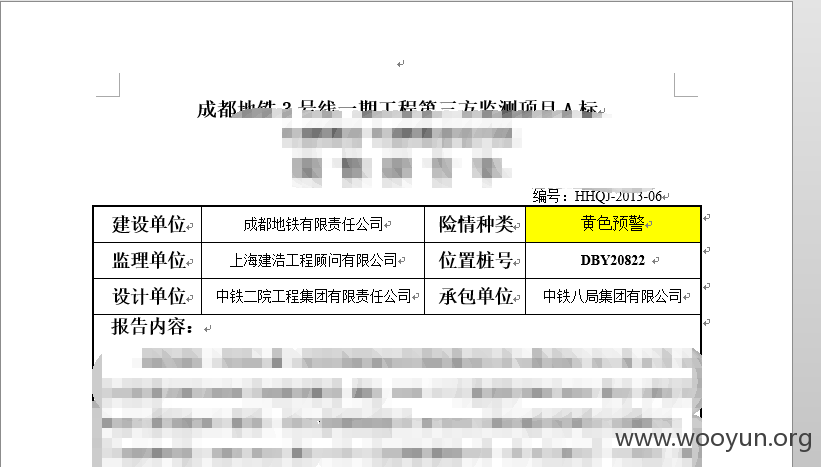

翻看过程中,发现大量内部信息

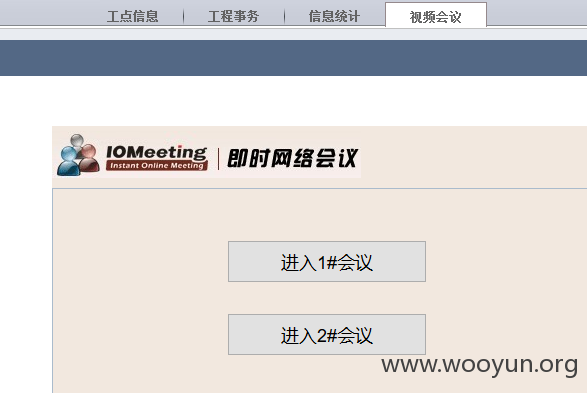

还有视频会议,不过大晚上的应该也不会有什么会议了

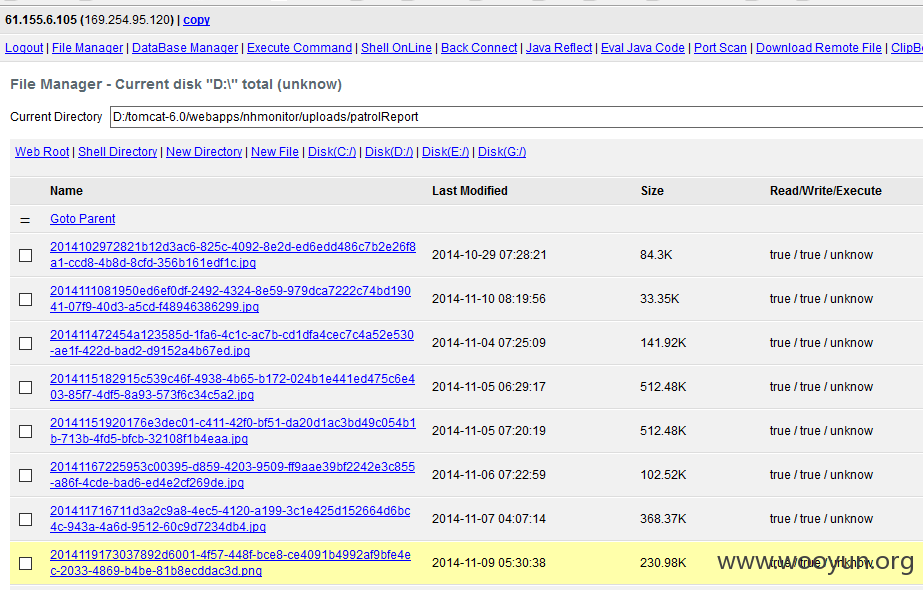

#2 getshell

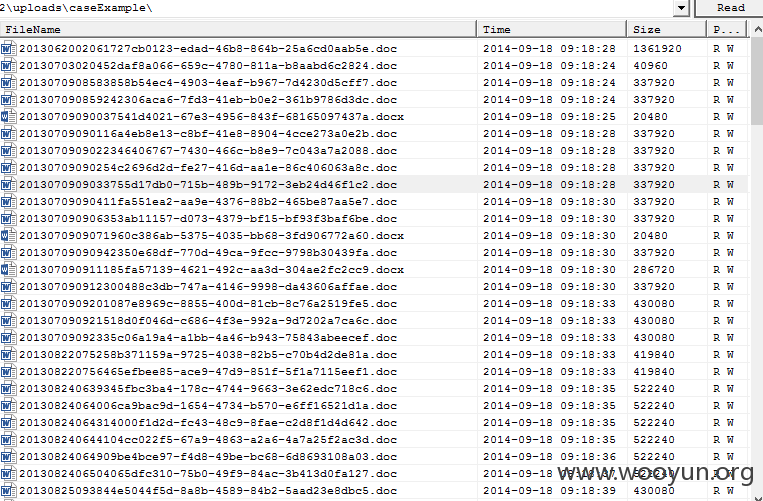

找到了几个上传点,发现对上传内容会检测,比如解析xls内容,解析不了就会阻止上传等,后来终于找到一个任意文件上传的上传点

用burp suite拦截上传的jpg文件改名jsp放行,然后就得到shell

找到了数据库文件但是连接总是超时,就不测试了

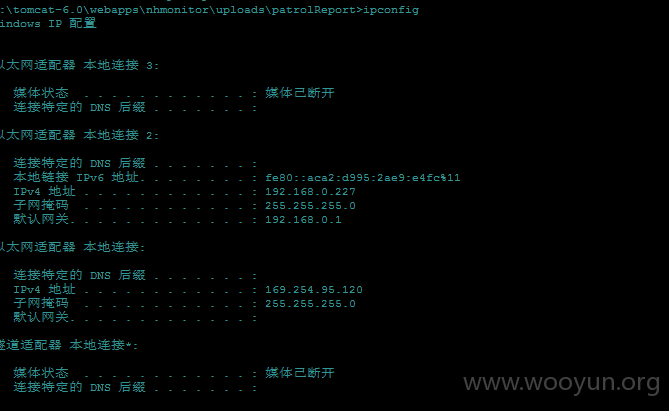

测试发现这台服务器处在内网,可以进一步渗透

这台服务器开启了3389端口,由于网站权限不高,没法添加用户(metasploit转成meterpreter,然后提权,添加账户还是可以的,没有尝试)

翻看找到很多内部资料

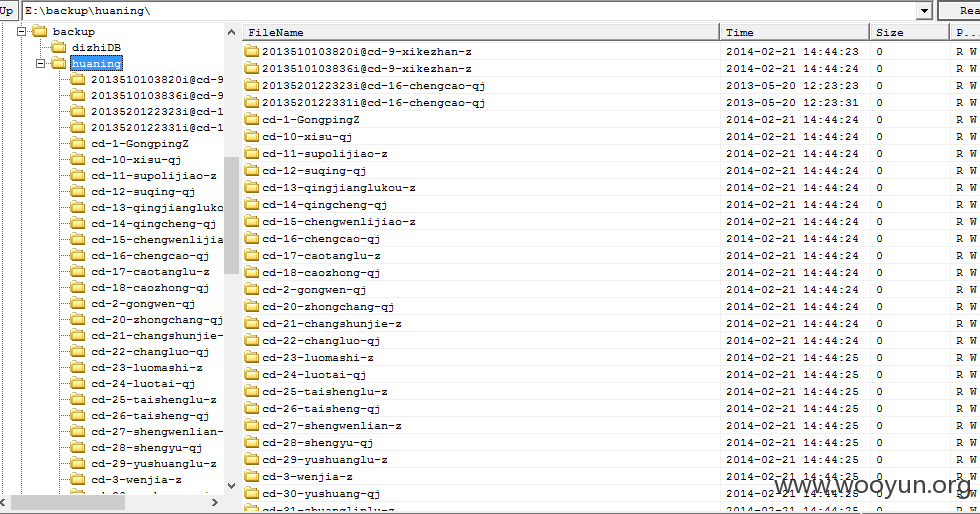

还有大量数据备份

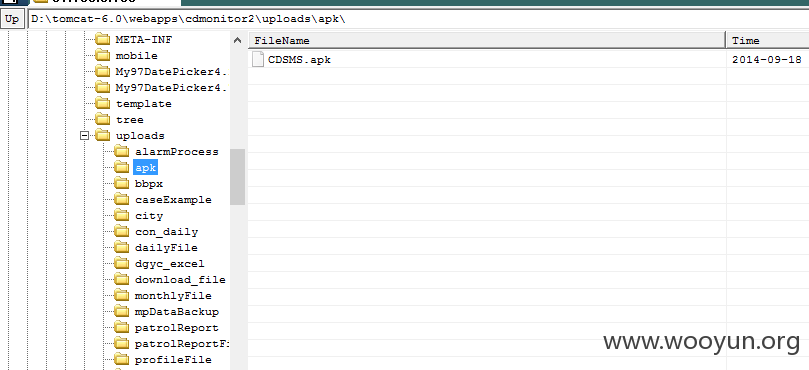

还可以替换apk文件,想着这应该是内部人员使用的

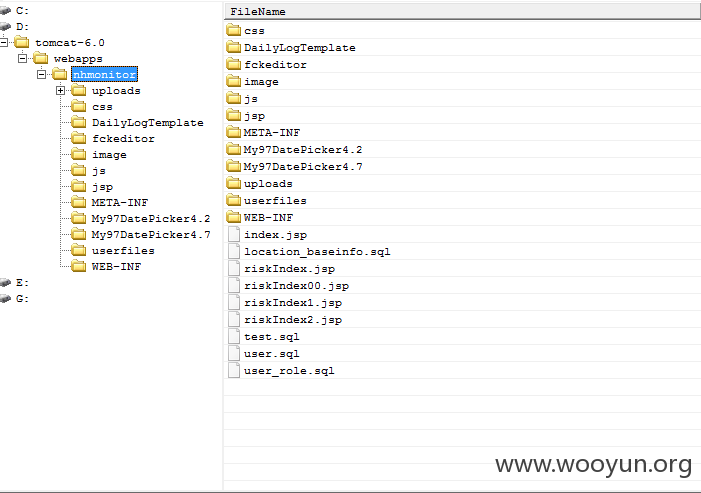

发现在网站根目录下竟然还有数据库文件

漏洞证明:

修复方案:

弱口令,修改成强密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-09-06 08:45

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给北京分中心,由其后续协调网站管理单位处置。

最新状态:

暂无