漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137879

漏洞标题:赶集网多个系统直入(员工信息/客户信息/公司资质/通话录音等泄露)

相关厂商:赶集网

漏洞作者: getshell1993

提交时间:2015-08-29 22:31

修复时间:2015-10-13 22:56

公开时间:2015-10-13 22:56

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-29: 细节已通知厂商并且等待厂商处理中

2015-08-29: 厂商已经确认,细节仅向厂商公开

2015-09-08: 细节向核心白帽子及相关领域专家公开

2015-09-18: 细节向普通白帽子公开

2015-09-28: 细节向实习白帽子公开

2015-10-13: 细节向公众公开

简要描述:

会有雷吗?

审核帮忙打下码吧 :)

详细说明:

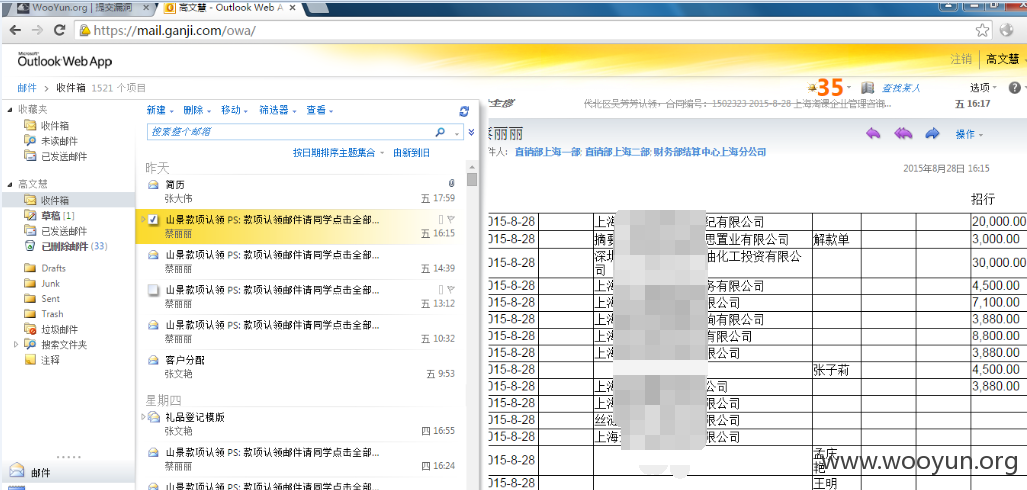

mail.ganji.com

存在大量弱口令,利用常用姓名字典获取一些,目测还有超大量弱口令,厂商最好对全体员工排查一遍吧,之前曾提交过两次,可你们一直不重视,指哪补哪,不全面排查,碰巧这次给我摸索到通用密码!!!

90天要求员工改新密码,赶集上万员工,也就是每天都有员工重置密码,这次不是弱口令说不定下次又是了,所以安全是动态的,还需大家一起努力 :)

chenjun ganji@2015

gaowenhui ganji@2015

guyiguang ganji@2015

hanjunsheng ganji@2015

hongxiaokang ganji@2015

houhanyu ganji@2015

hujun ganji@2015

jiaoqi ganji@2015

lidingqi ganji@2015

lizhongchao ganji@2015

liuhongjie ganji@2015

chenjunyou ganji@2014

liyingmin ganji@2014

jishihang ganji@2012

machengsheng ganji@2016

shenhuan ganji@321

vpn地址 https://sslvpn.ganji.com

实在想不明白,居然全部账号都有vpn权限!

漏洞证明:

登陆其中一个账号chenjun看一下

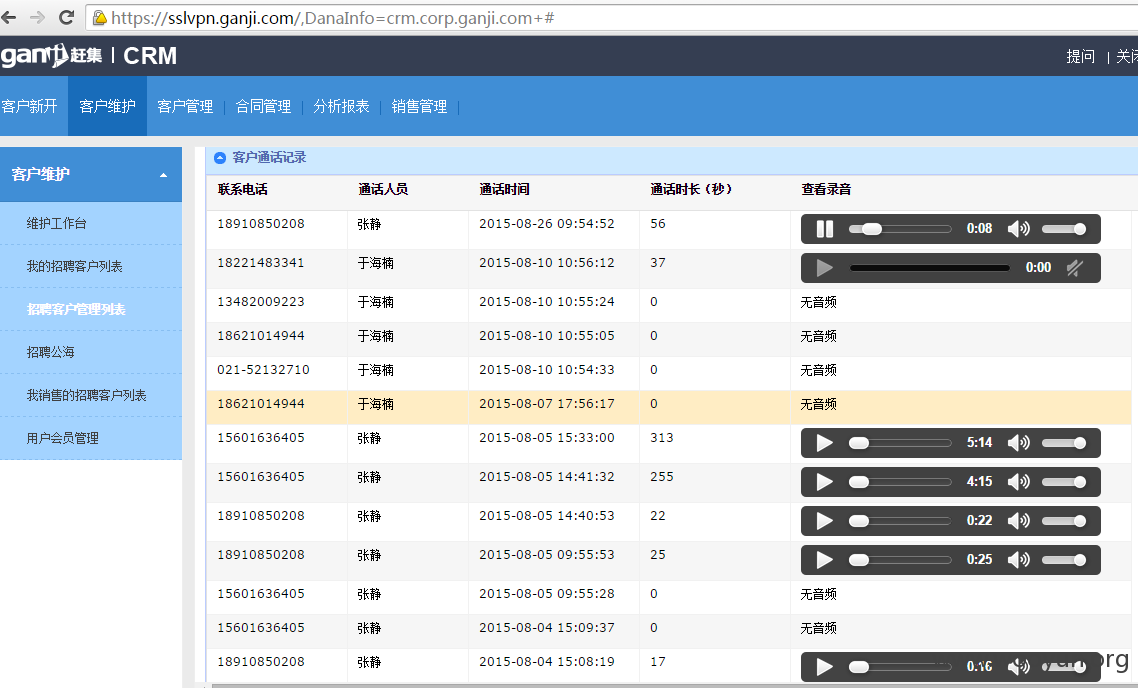

https://sslvpn.ganji.com/,DanaInfo=crm.corp.ganji.com+

员工信息

合同管理

公司资质

客户信息

客户详情,可增删改

例如各客户通话高清录音

可直接以客户身份登陆

会员管理处可直接搜索账号重置密码

各帐号系统权限不同 再挑两个次账号有权限的看看

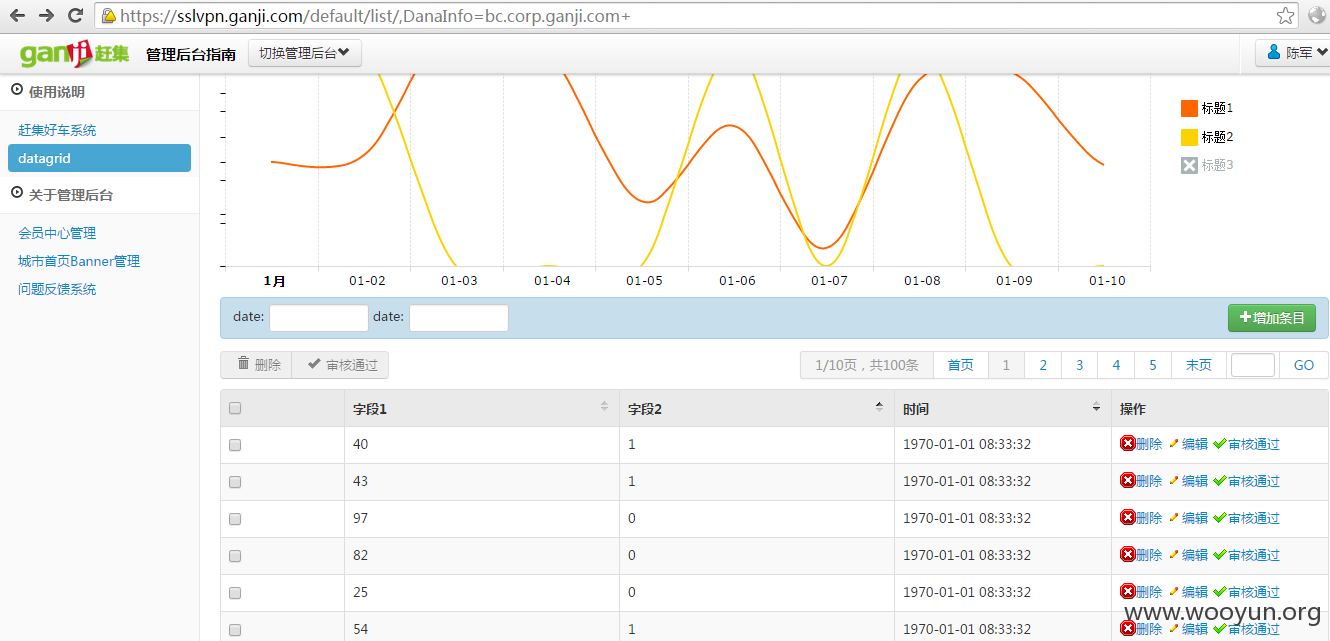

bc.corp.ganji.com

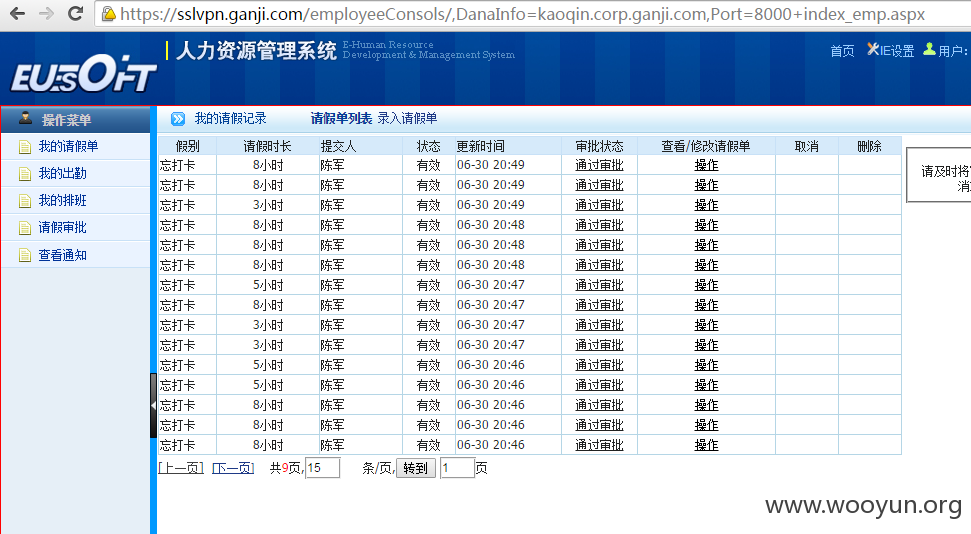

考勤系统

wifi密码

各个账号系统权限不同,不再一个个尝试登陆了。。

声明:没动丝毫数据,只是截图证明一下危害。

修复方案:

离职员工账号禁之!

弱口令账号强行改之!

发现一个处罚一个!!!

版权声明:转载请注明来源 getshell1993@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-29 22:55

厂商回复:

确实已经处理过,

我们自己也扫过一遍,这些人发过邮件也不修改,

这次我们一定做好善后处理,

谢谢提交,

最新状态:

暂无