漏洞概要

关注数(24)

关注此漏洞

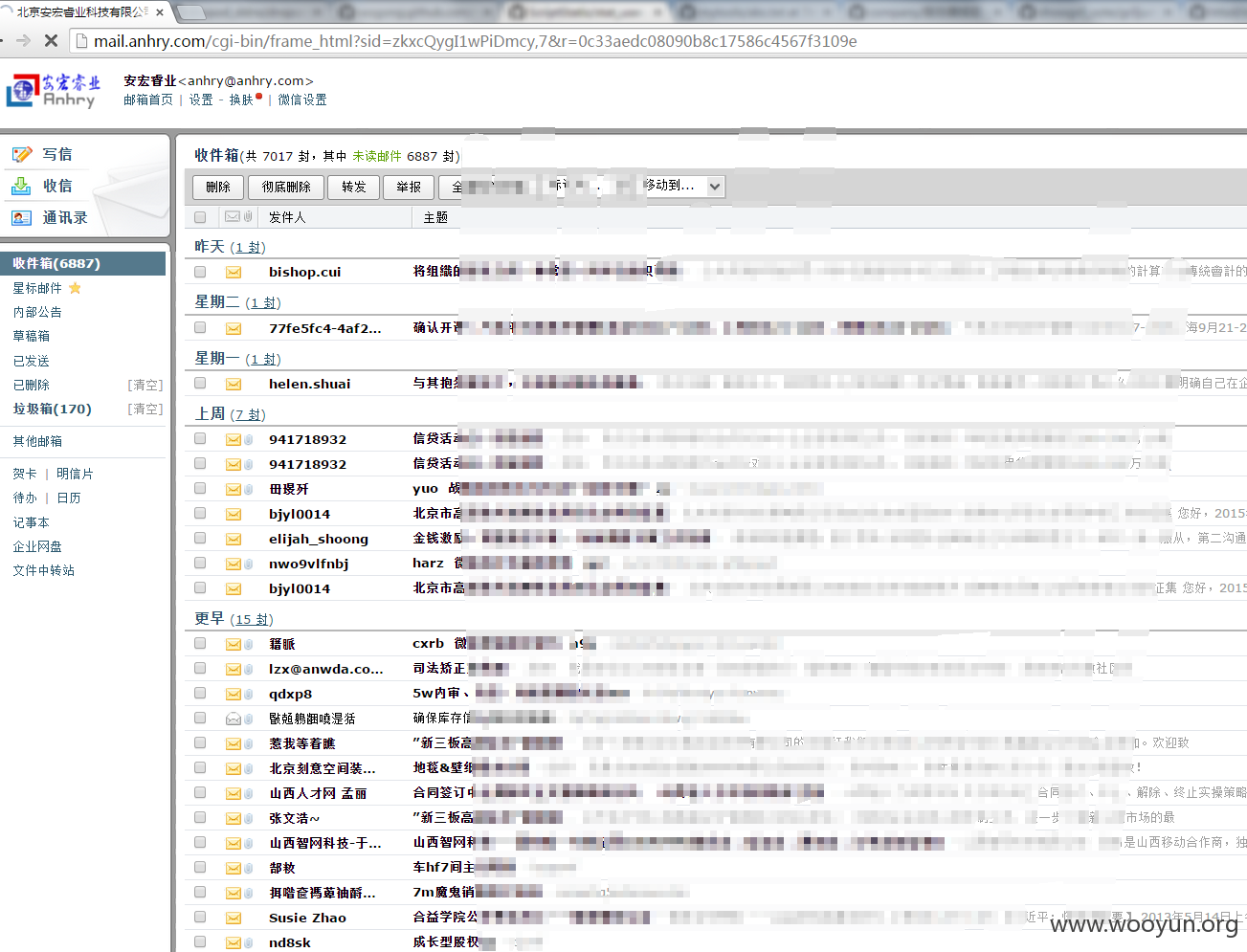

漏洞标题:安宏睿业科技泄漏服务器及用户敏感信息

提交时间:2015-09-03 23:11

修复时间:2015-10-21 14:22

公开时间:2015-10-21 14:22

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-09-03: 细节已通知厂商并且等待厂商处理中

2015-09-06: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-16: 细节向核心白帽子及相关领域专家公开

2015-09-26: 细节向普通白帽子公开

2015-10-06: 细节向实习白帽子公开

2015-10-21: 细节向公众公开

简要描述:

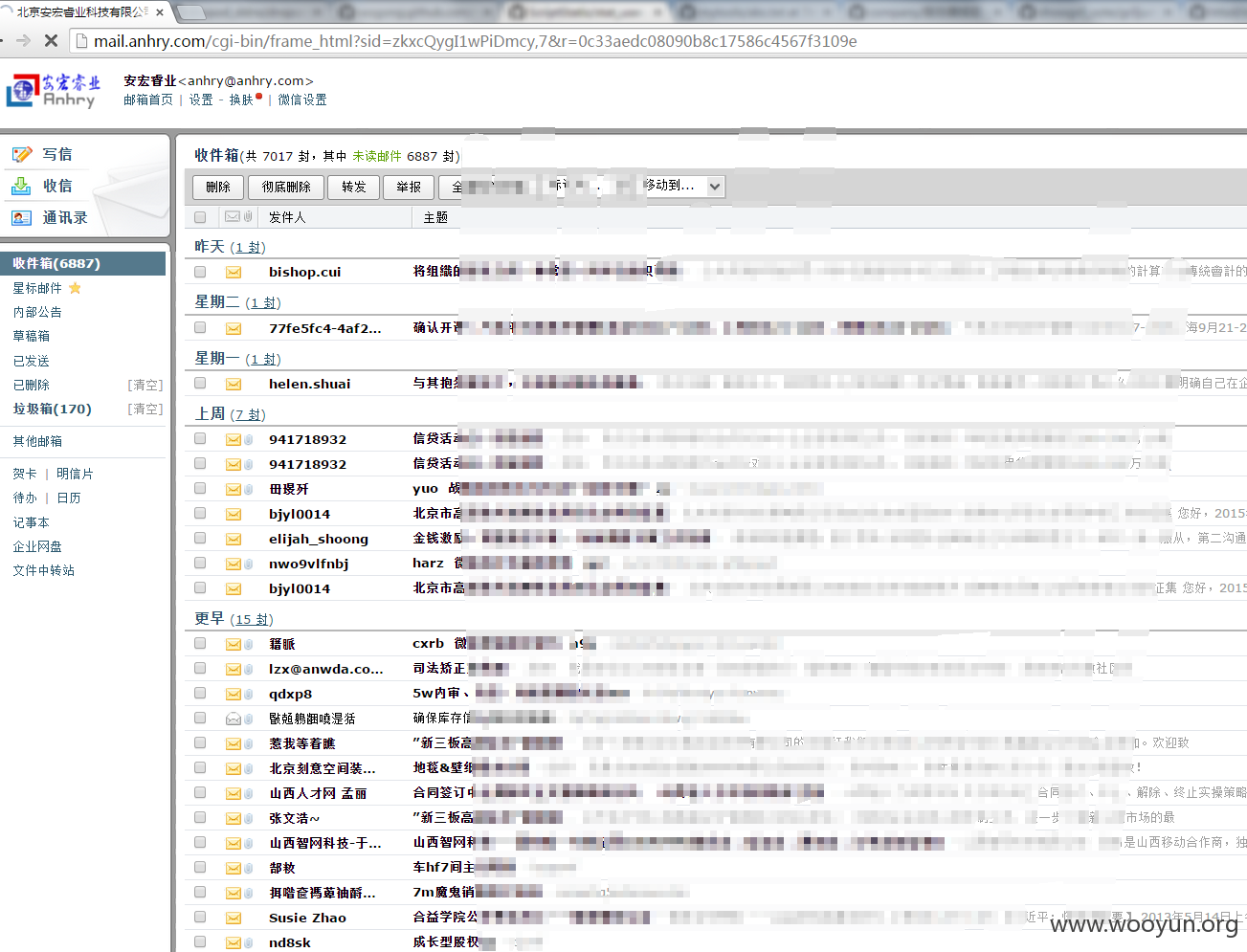

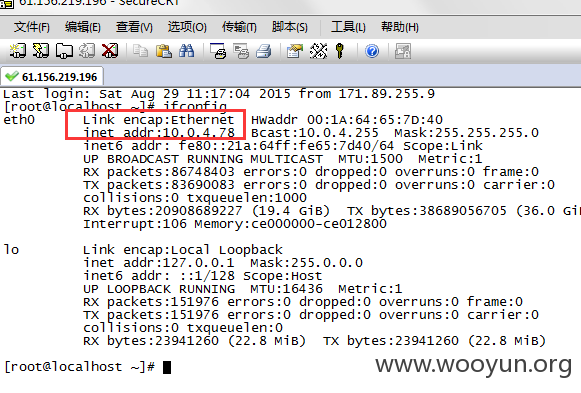

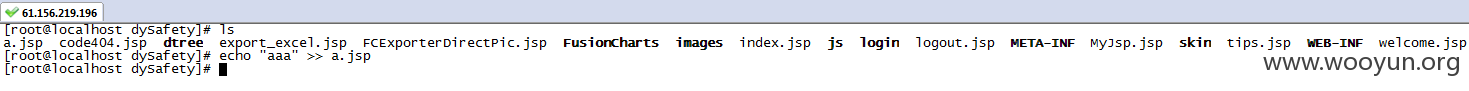

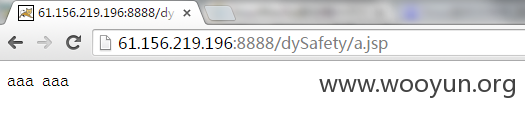

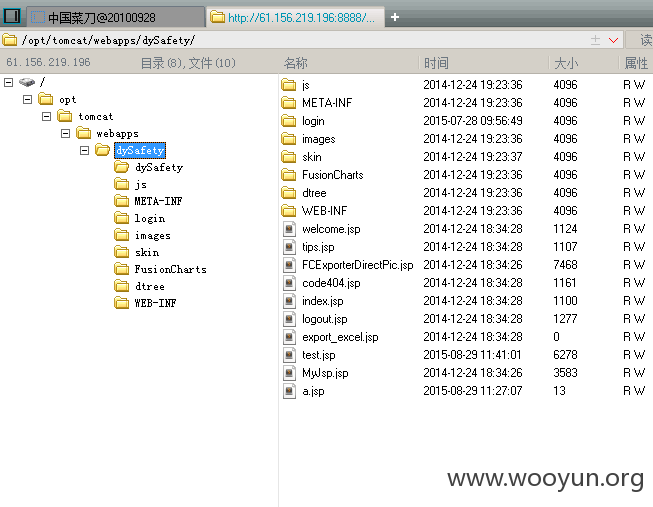

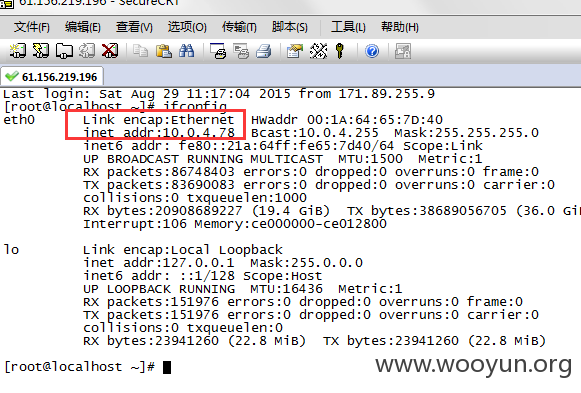

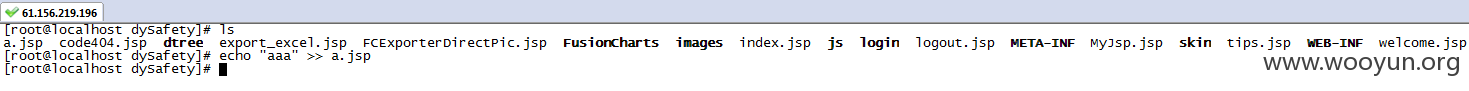

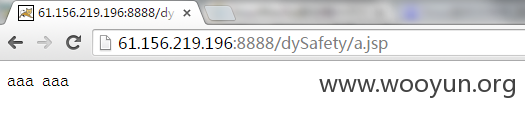

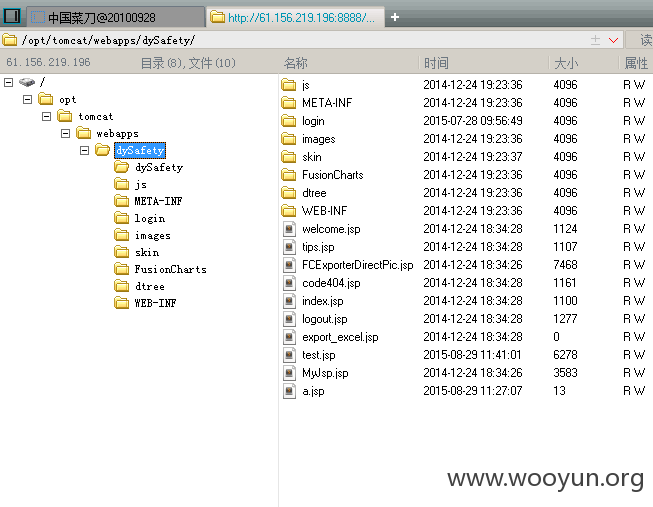

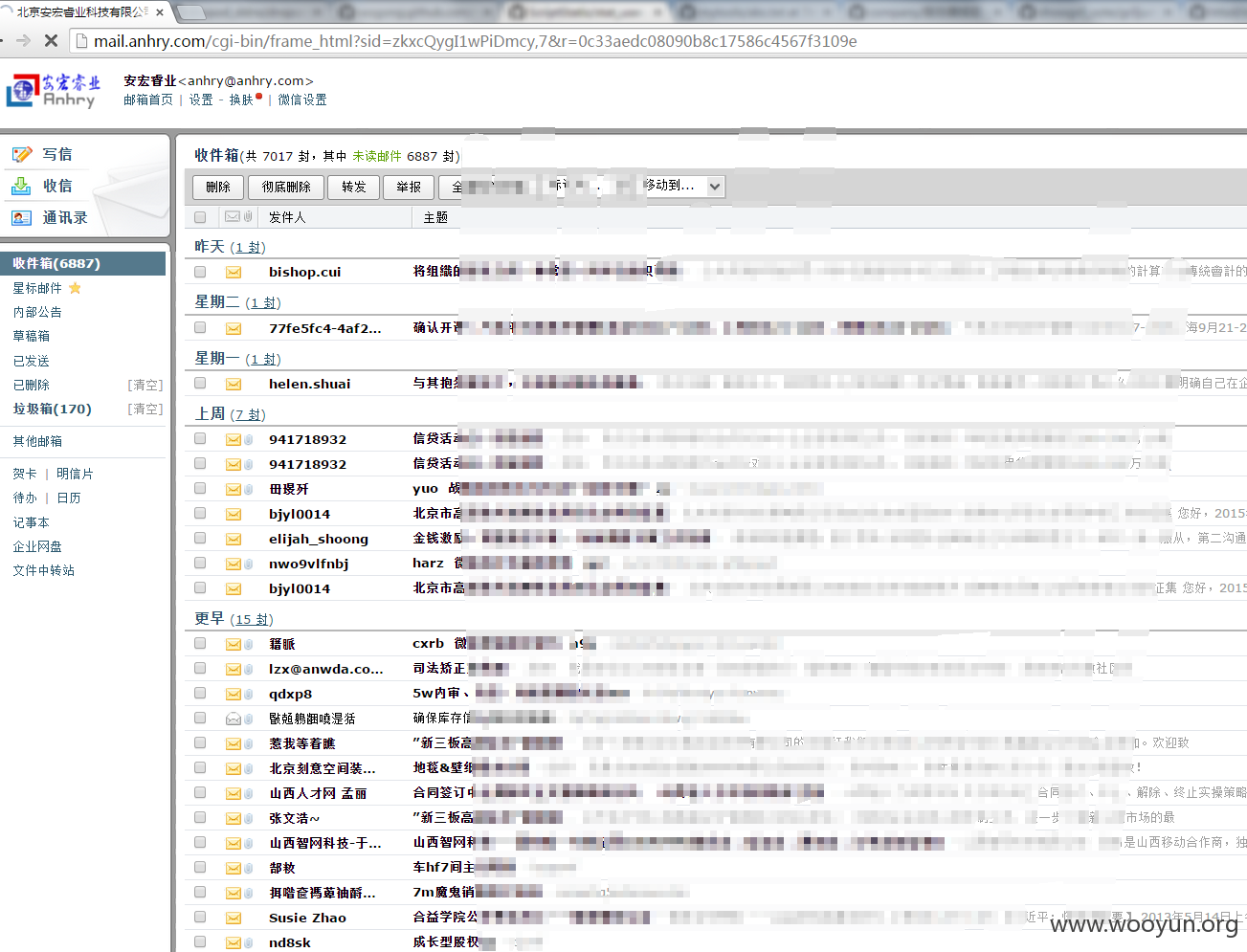

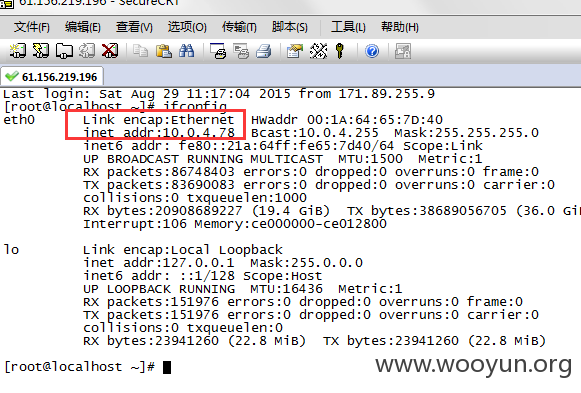

安宏睿业科技泄漏大量用户信息可导致用户被内网渗透

详细说明:

闲的无聊,就在搞站,结果搞偏了,就搞到了这个。

https://**.**.**.**/poeao/HaitaoRepos/blob/694b0cfc54502302212a8096a626004e9989ab04/env/Servers.txt

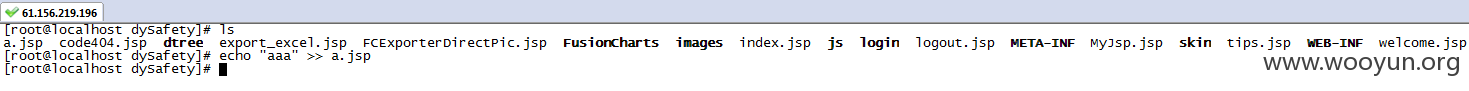

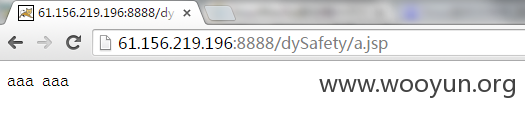

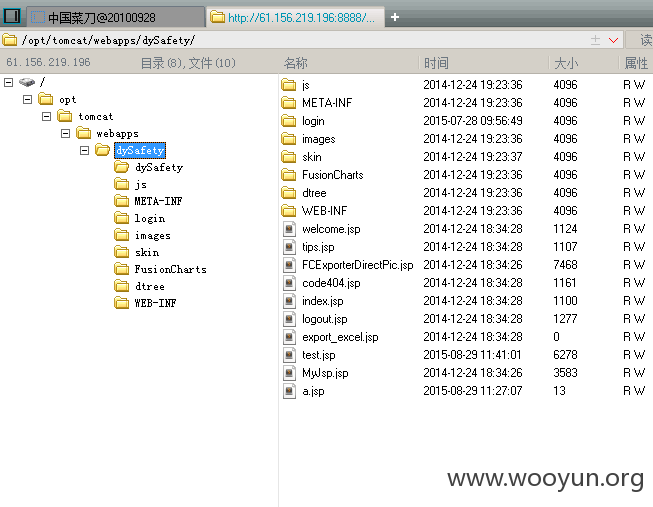

漏洞证明:

闲的无聊,就在搞站,结果搞偏了,就搞到了这个。

https://**.**.**.**/poeao/HaitaoRepos/blob/694b0cfc54502302212a8096a626004e9989ab04/env/Servers.txt

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-06 14:21

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给山东分中心,由其后续协调网站管理单位处置。

最新状态:

暂无