漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137786

漏洞标题:江苏有线苏州有线网络某漏洞导致内网漫游

相关厂商:江苏有线

漏洞作者: 纳米翡翠

提交时间:2015-08-29 11:18

修复时间:2015-10-13 21:54

公开时间:2015-10-13 21:54

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-29: 细节已通知厂商并且等待厂商处理中

2015-08-29: 厂商已经确认,细节仅向厂商公开

2015-09-08: 细节向核心白帽子及相关领域专家公开

2015-09-18: 细节向普通白帽子公开

2015-09-28: 细节向实习白帽子公开

2015-10-13: 细节向公众公开

简要描述:

耗时数周,经典回顾,精心打造,敬请期待》》》

一切都要从CM开始》》》

乌云君,不打雷、不下$$$合适吗?

恳请乌云,该漏洞如厂商未及时认领,请千万不要公开,影响太大

详细说明:

江苏有线苏州有线电视网络依托的是有线电视的cable线,通过docsis2.0协议传输网络,故事就从最接近用户的cable modem开始

之所有耗时数月,是因为对docsis的了解从零开始,自己不断摸索,走了非常多的弯路,要是有一个老师有多么的温馨。

1.了解身边的cable modem(想知道cable modem工作原理的,可以百度:cable modem工作原理)

现在家里用的cable modem是摩托的SB5101NE,网上找了一个配图,没错,一模一样:

在看了无数文档之后得知,moto的cm(cable model的简称)有一个管理的IP地址:192.168.100.1,并得知默认情况下该cm开通了snmp,community为public

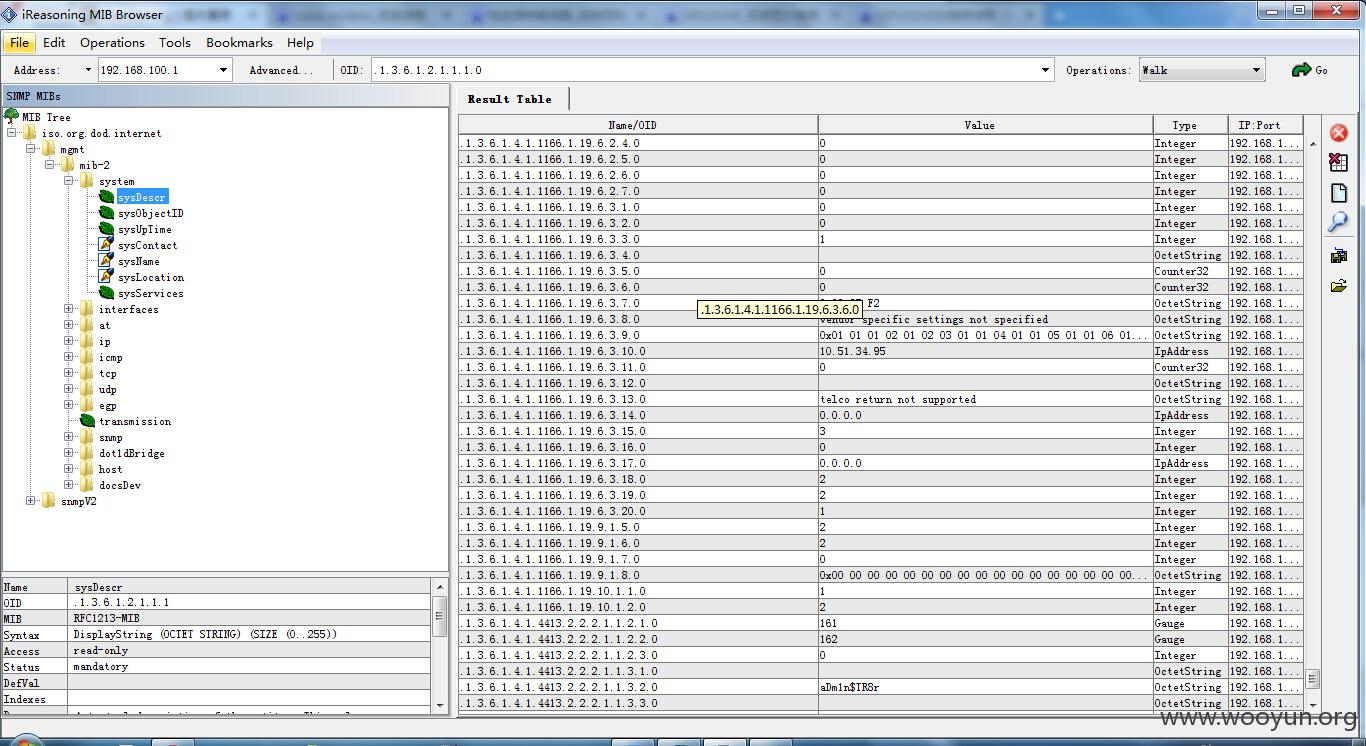

于是用mibbrowser查看该设备

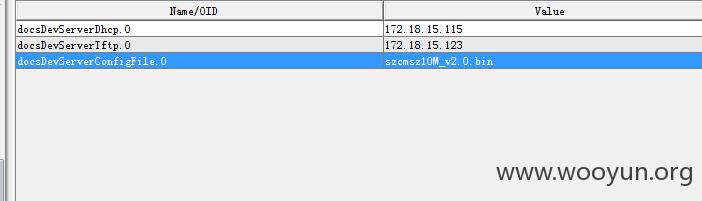

能查看到该cm获取到的ip地址,tftp的IP地址,dhcp服务器的ip地址还有该cm获取到的docsis配置文件

从上图可以看到,我家里的有线带宽是10M,tftp拿到的配置文件是szcmsz10M_v2.0.bin,家里的网络多少M,全由这个配置文件说了算

szcmsz4M_v2.0.bin 对应的是4M的带宽

szcmsz8M_v2.0.bin 对应的是8M的带宽

szcmsz20M_v2.0.bin 对应的是20M的带宽

没错,换一个配置文件就可以免费提升带宽,但是最好不要这样做,因为那样做就违法了。

今天的重点并不是要介绍你怎么去免费提升你的带宽,而是由此拖出来的一系列有线带宽运维的问题。

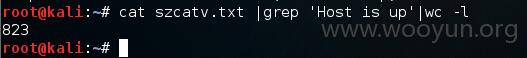

2.从上面拿到的dhcp ip地址和tftp ip地址,可以大概猜测有线网络的服务应该是一个大的局域网范围,先用nmap对172.18.0.0/16这个段做个扫描,看能发现点什么

通过扫描发现:

172.18.0.0段能访问的主机有823台,不排除里面有一些网络设备,不一定全是服务器

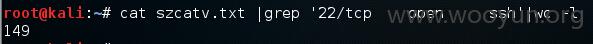

开通22端口的149台

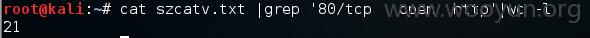

开通80端口的21台

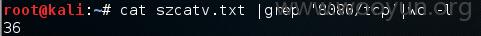

开通8080的36台

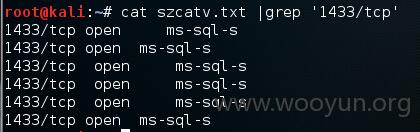

mssql 6台

Mysql 11台

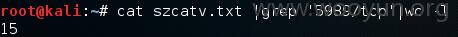

疑似ESXI15台

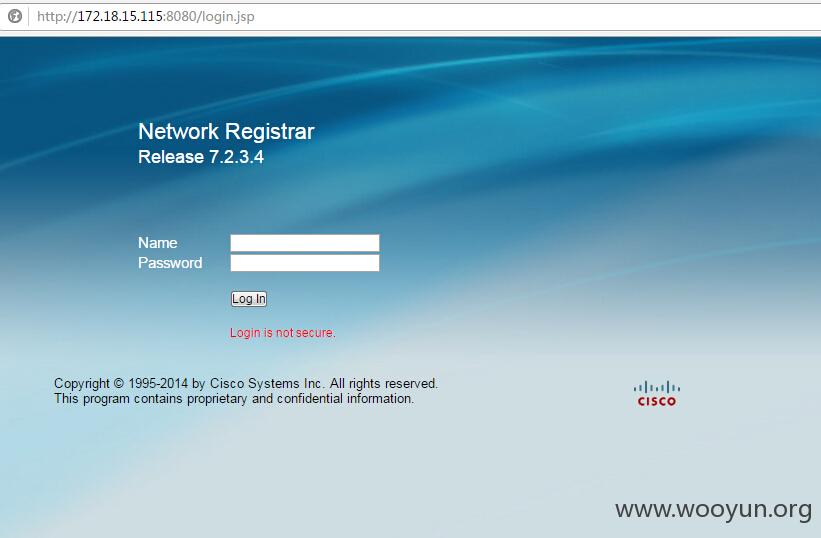

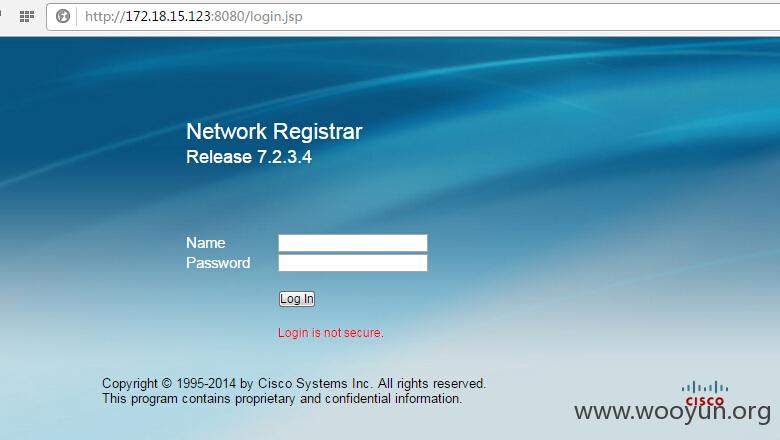

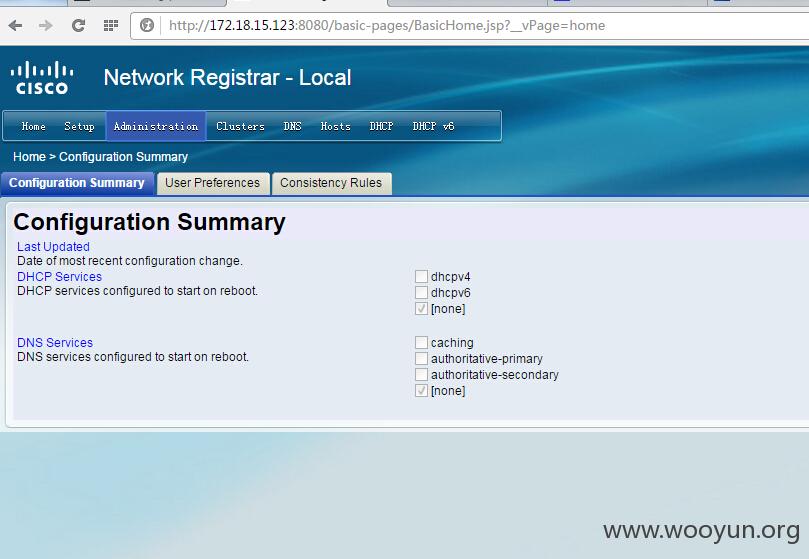

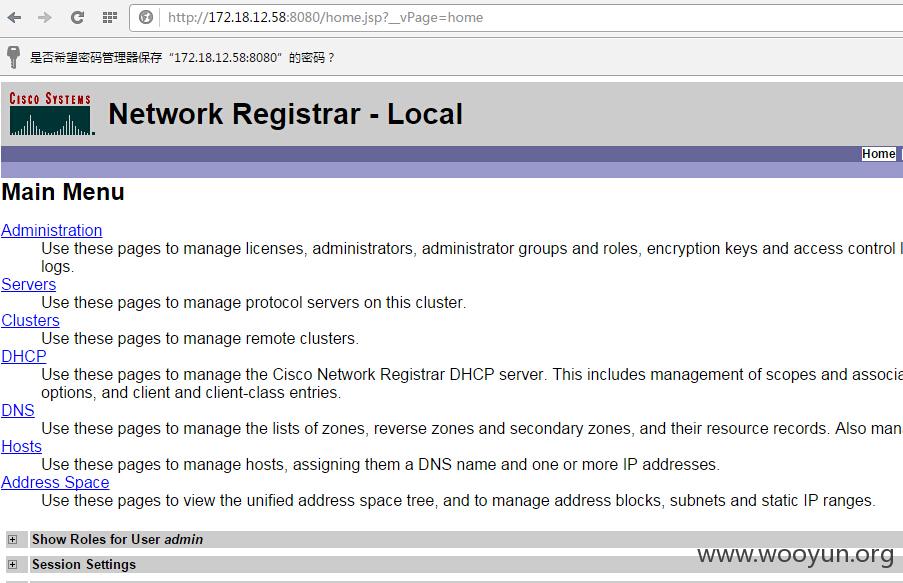

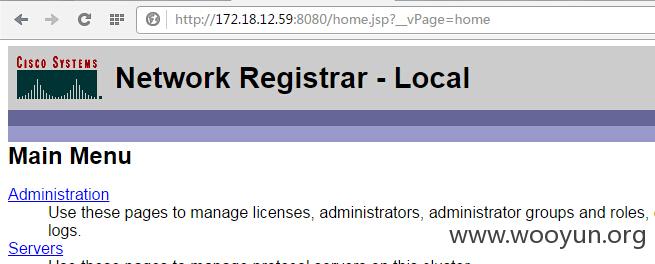

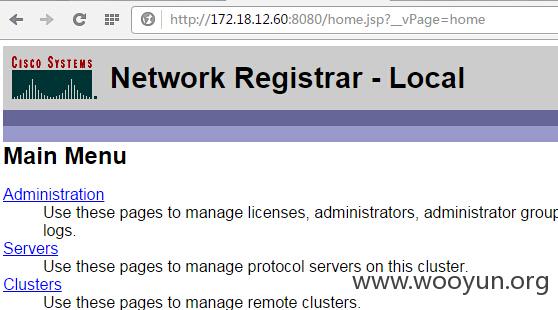

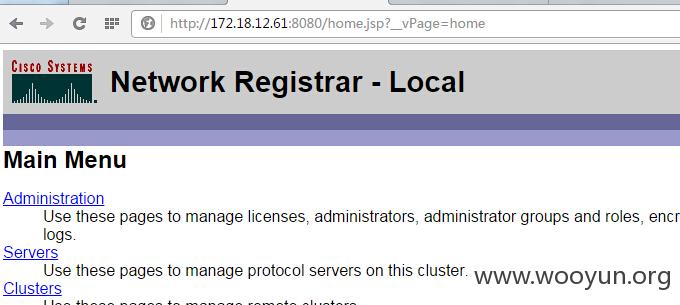

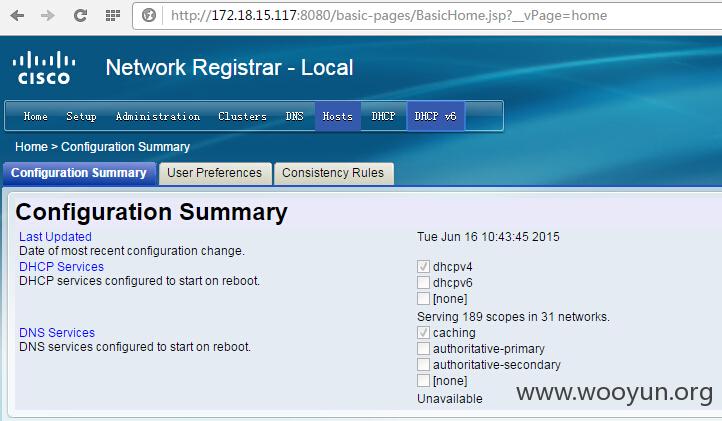

3.找到上面拿到的dhcp server的ip和 tftp的ip ,发现两个都是cisco的network registrar

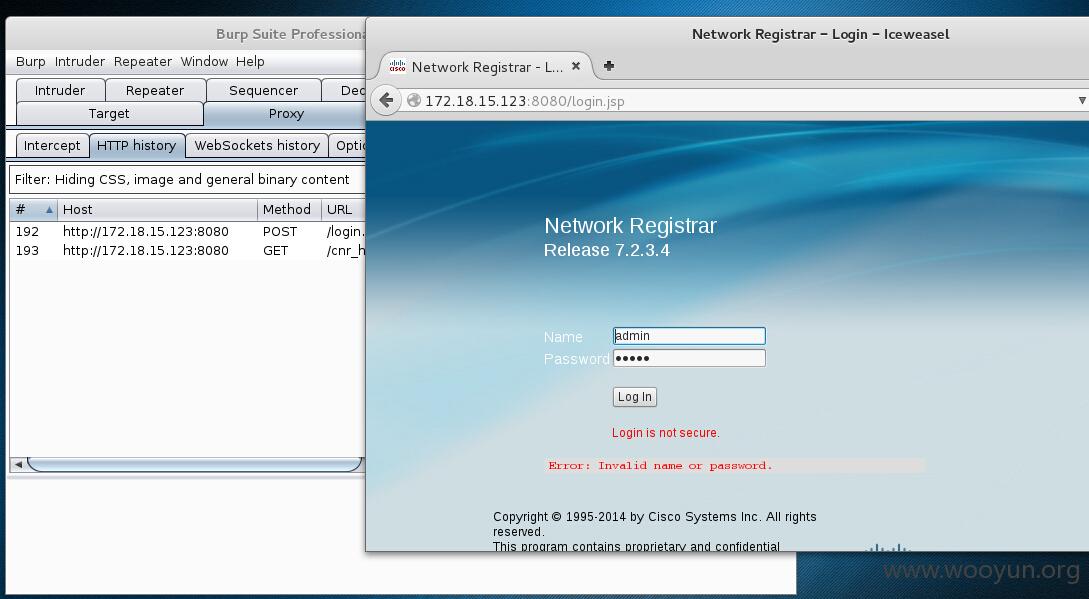

4.构造弱口令:

通过真空密码字典生成器自定义字符串生成字典

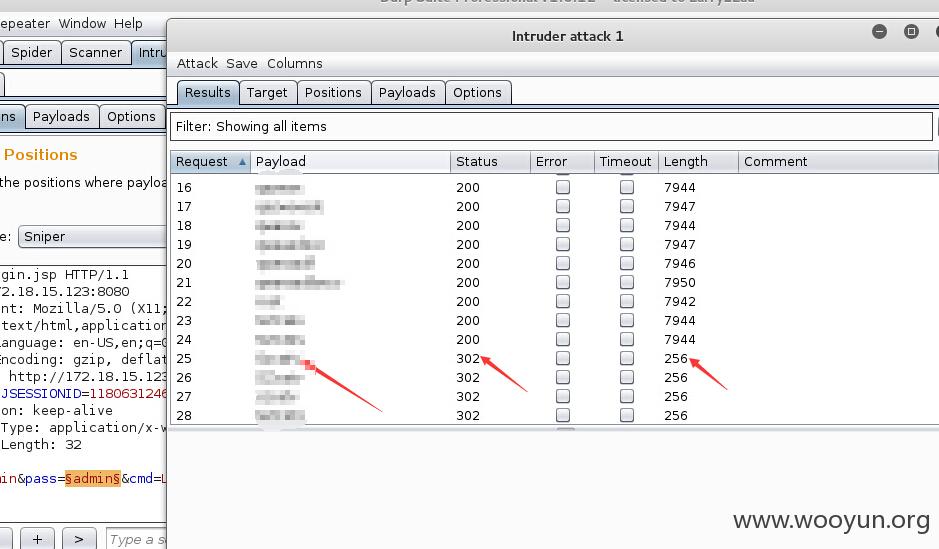

5.使用生成的字典对上面的服务进行爆破

太幸运,密码如此简单

6.通过测试发现,网络中有大量的register,还有一些旧版的,密码都相同

还有:

172.18.15.118

172.18.15.119

172.18.15.120

172.18.15.121

172.18.15.122

172.18.15.123

172.18.15.147

172.18.15.148

172.18.15.149

172.18.15.150

172.18.15.151

172.18.15.152

172.18.15.153

就不截图了

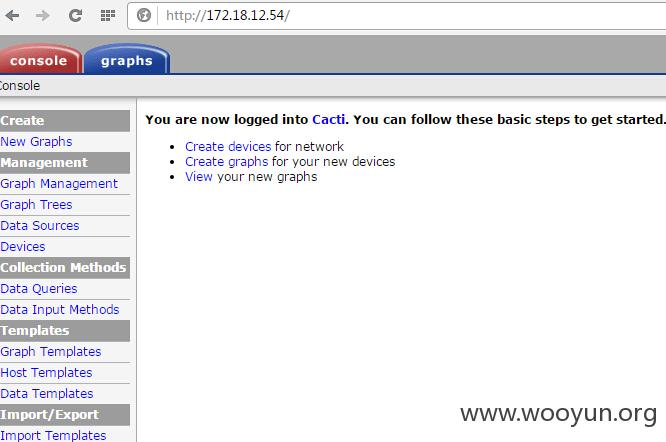

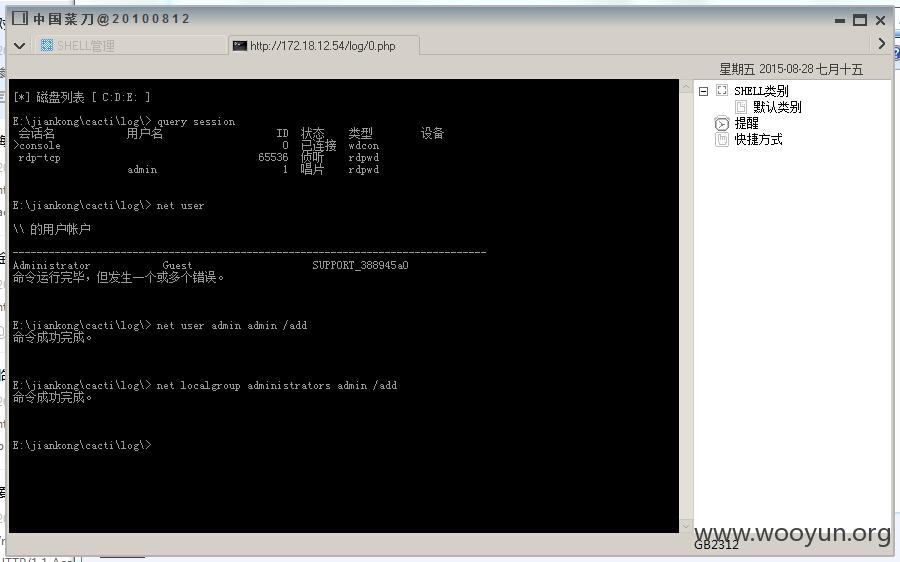

172.18.12.54是一个cacti的程序,且数据库存在弱口令,可直接getshell,可创建账号,可远程登录

【shell和账号已经删除】

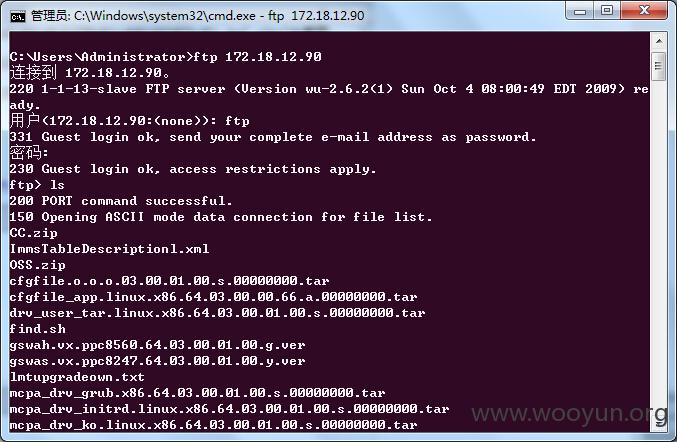

172.18.12.90 ftp弱口令,大量内容可下载

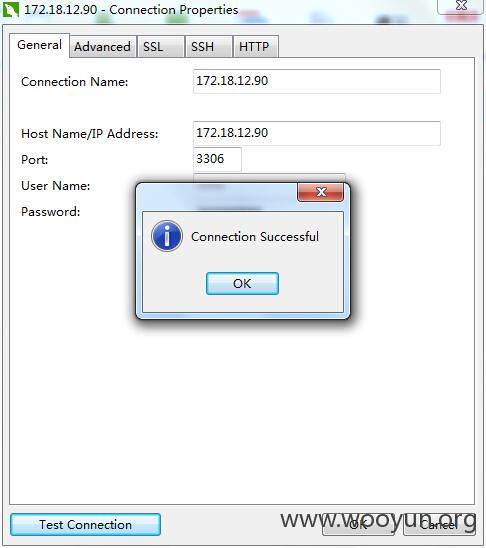

通过获取ftp的代码发现数据库连接字串,成功连接数据库,且可以进一步获取root权限

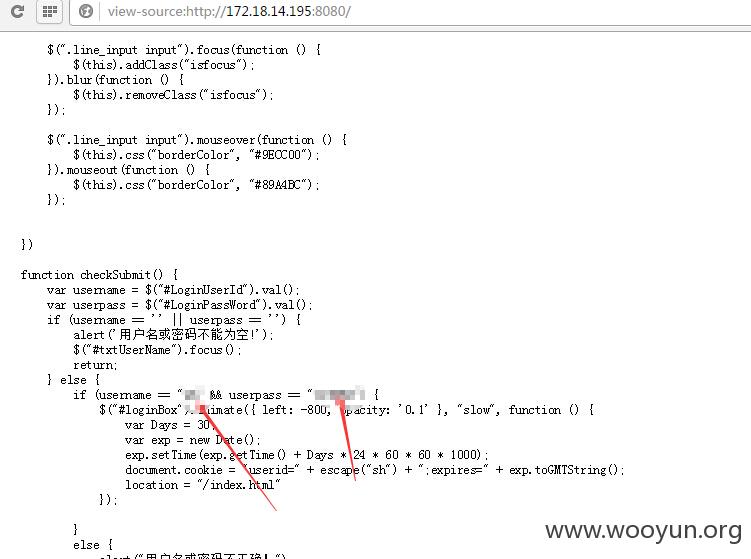

172.18.14.195:8080 视频审核平台,用户名和密码写在代码里面,可直接登录

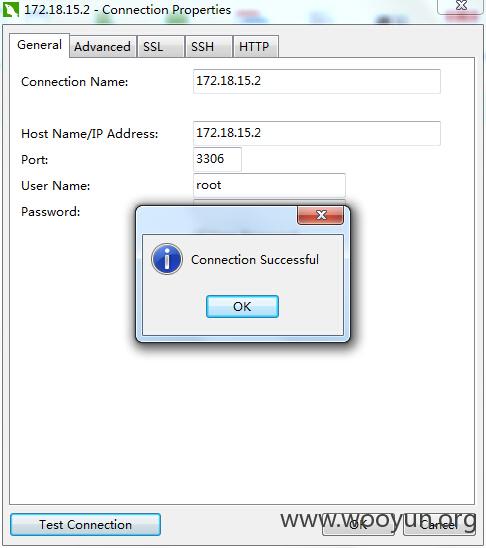

172.18.15.2 mysql root用户竟然没有密码

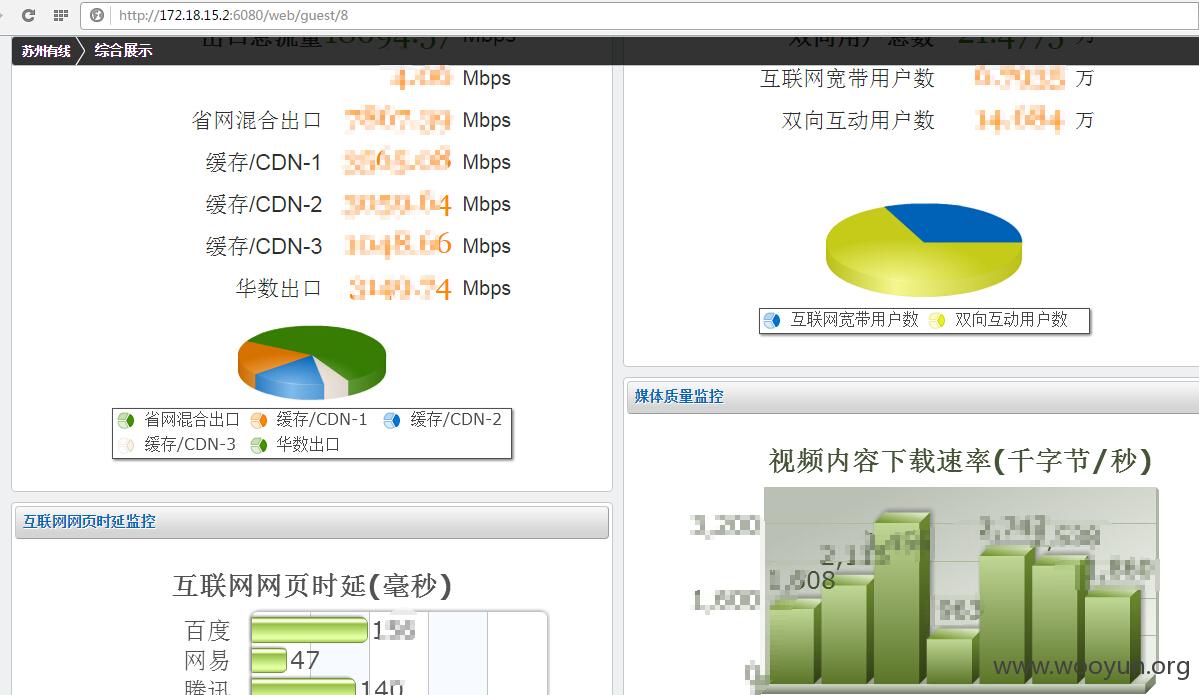

http://172.18.15.2:6080 广电应用监控平台弱口令

好高大上

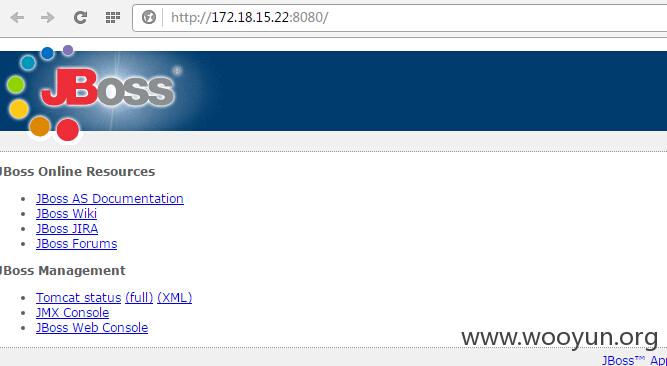

172.18.15.22:8080/ jboss漏洞

可上传shell 【shell已经删除】

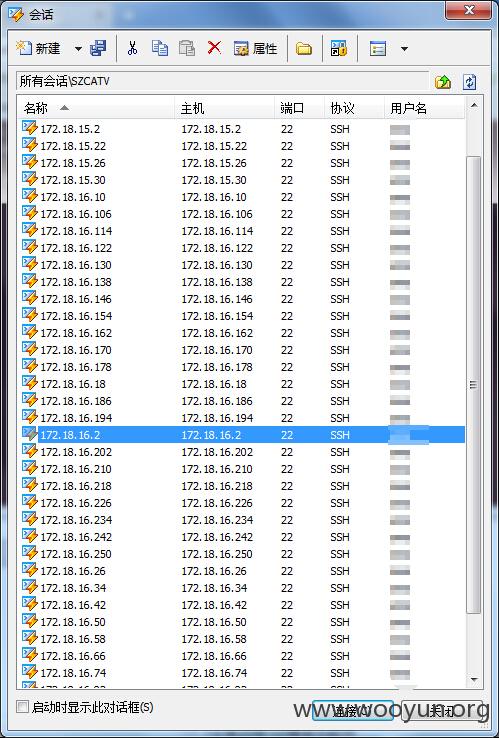

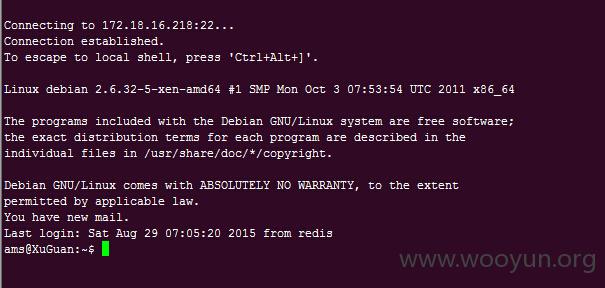

通过查看22用户目录下面的文件发现一个可以登录shell的用户名和密码,尝试登录成功,于是尝试登录临近几个服务器,成功,存在问题的服务器如下,一共发现40台,可能还有其它:

连接一两个证明一下

172.18.20.5 172.18.20.6 大唐AC弱口令

172.18.20.8/main.asp 汉明AC弱口令,其中大量银行接入该AC

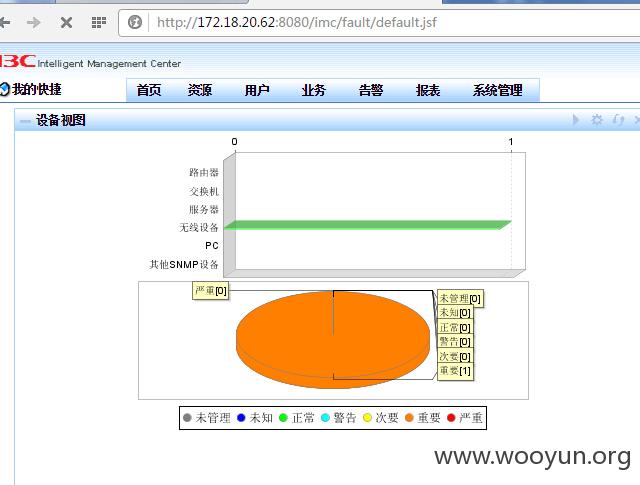

172.18.20.62:8080/imc/ 华三imc弱口令

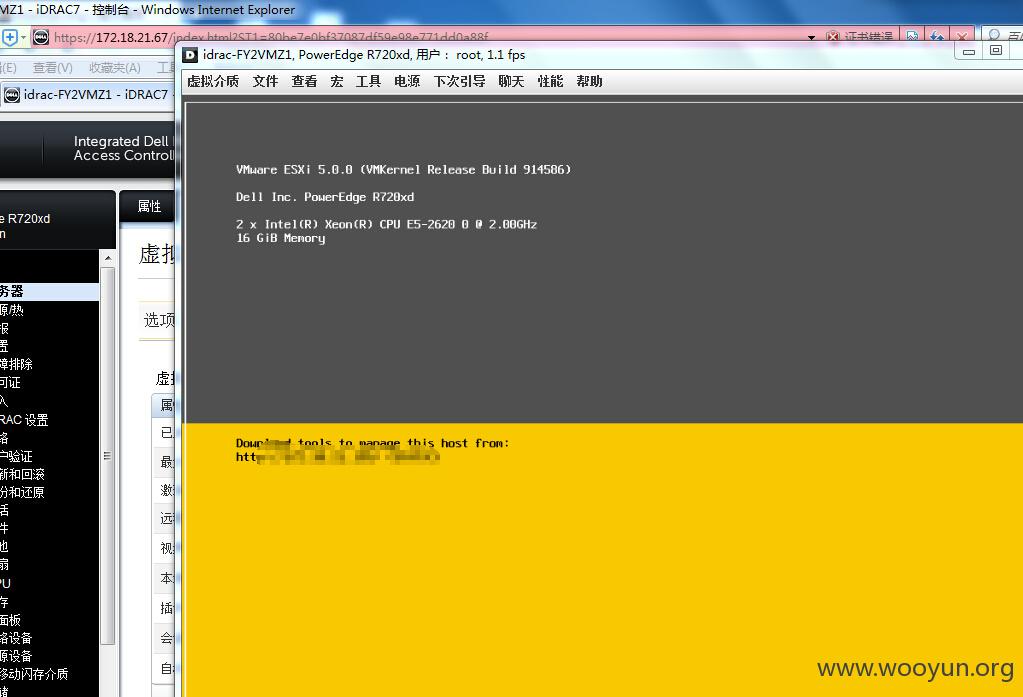

最后来个压轴的,Dell所有服务器remote control弱口令,可远程关闭重启服务器,随便搞一台,苏州整个有线网络都要受影响,因为上面跑的各种虚拟机,ip从67-82都可以访问:

172.18.21.67

172.18.21.68

172.18.21.69

172.18.21.70

172.18.21.71

172.18.21.72

。。。

172.18.21.82

拿67和82登录做下证明

漏洞证明:

作为江苏有线的一名客户,希望有线越办越好,运维人员越来越重视安全

修复方案:

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-29 21:53

厂商回复:

正常联系苏州分公司进行修复,感谢作者的发现,这对我们提升自身的安全意识起到了很好的促进作用.

最新状态:

暂无