漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136459

漏洞标题:广州某一卡通中心一分钱充饭卡充话费等业务且可无限额提现(测试成功)

相关厂商:广州某一卡通中心

漏洞作者: hyge

提交时间:2015-08-24 16:45

修复时间:2015-10-11 17:14

公开时间:2015-10-11 17:14

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

2015-08-27: 厂商已经确认,细节仅向厂商公开

2015-09-06: 细节向核心白帽子及相关领域专家公开

2015-09-16: 细节向普通白帽子公开

2015-09-26: 细节向实习白帽子公开

2015-10-11: 细节向公众公开

简要描述:

打开衣橱,发现无衣可穿,尴尬的笑,幸亏身材尚好,混搭也可。

详细说明:

点开支付宝,发现无余额可充值,尴尬的笑,幸亏技术够diao,一分充值也可。

通过检测发现,在订单实时付款功能存在严重的业务漏洞,实时付款时订单金额在请求第三方支付接口(如支付宝)支付时未设置有效的金额防篡改机制,导致攻击者在请求第三方支付接口时订单金额可被任意篡改,如100元业务金额在请求第三方支付接口时可改成0.01元进行支付。并且在第三方支付完成了实际支付后也存在严重的业务问题,电商订单系统只认证其是否支付成功,没有再次校验实际支付金额就返回支付成功。攻击者可通过该漏洞在订单支付时,可用0.01元办任何有需要支付的业务,甚至可存在攻击者利用这一漏洞,在支付成功后可通过提现流程进行恶意套现。

昨晚看到食堂的饭菜不和胃口,点了10元的葱油拌面,刷卡时发现余额不足,掏出荷包,已是囊中羞涩,找同学借了饭卡刷了吃完回来就充卡,我怕下次找不到人借卡就尴尬。出去吃饭的时候Fiddler没关,结果。。

下面详细说明

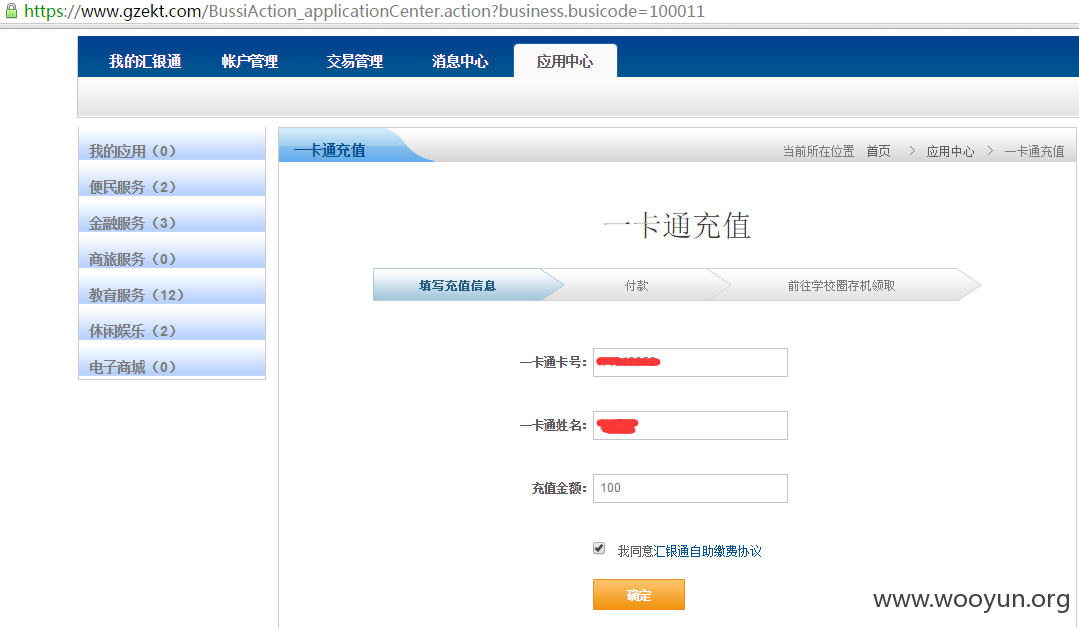

一卡通充值:

提交卡号、姓名、金额

生成订单

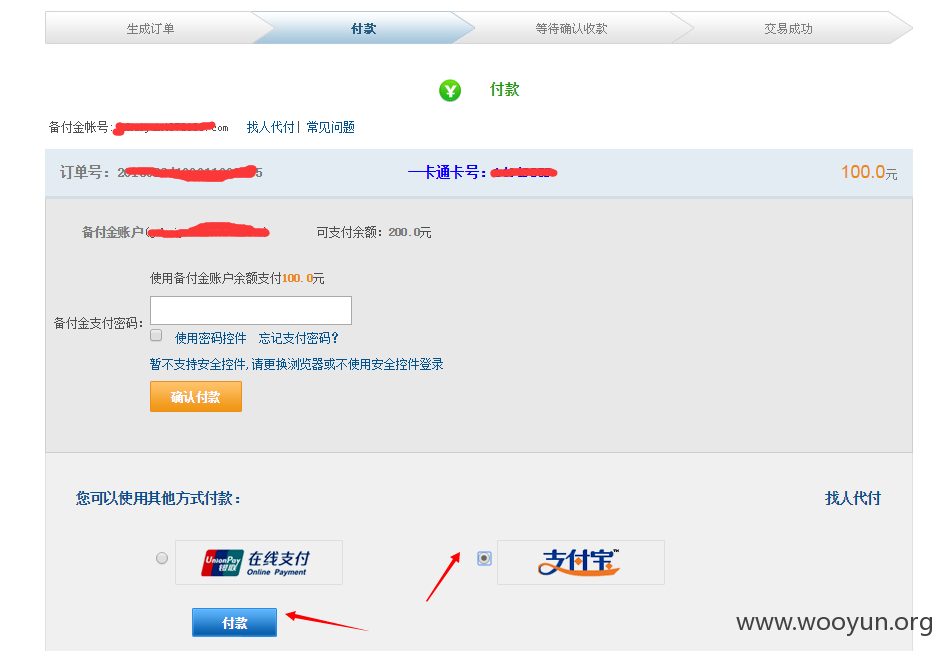

就在付款的一瞬间,我截取了数据包

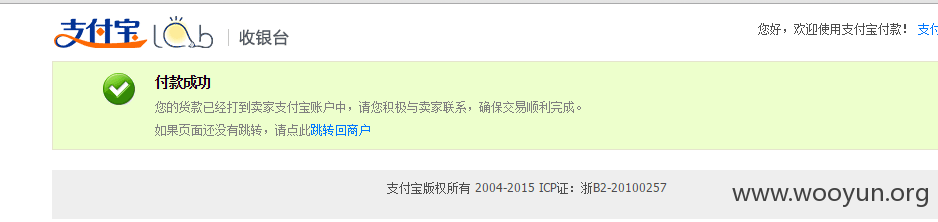

轻轻的我就把orderAmount=100.0改为了0.01

千山万水总是情,我给你一分行不行

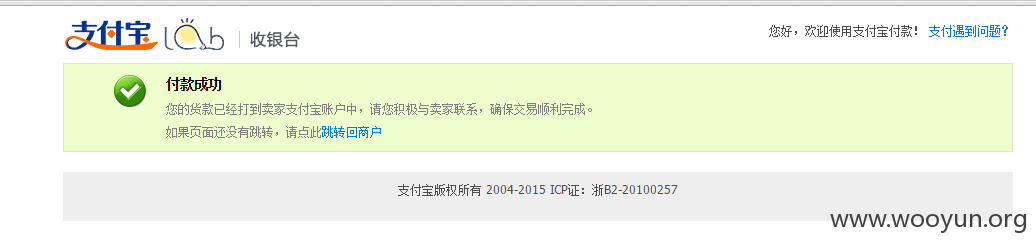

好像行

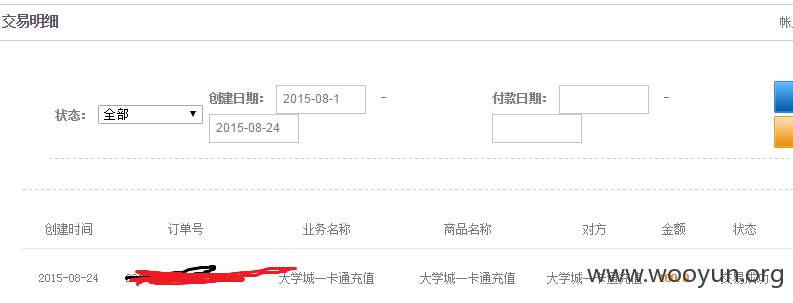

还真行

大学城一卡通充值完后,还得到补助领取机去圈存领取。后来我领取成功了。。

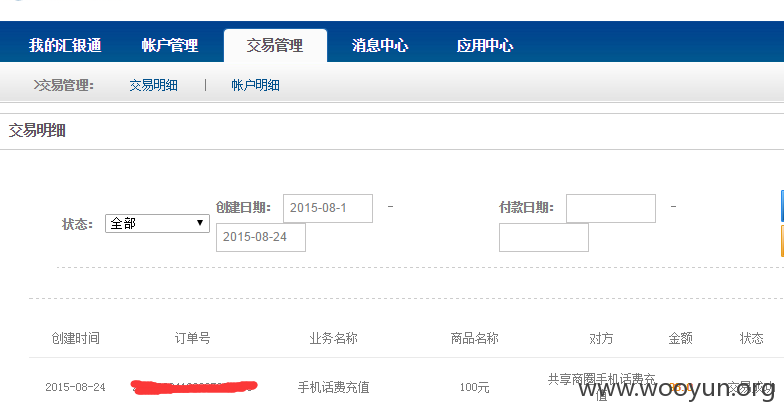

手机话费充值:

提交手机号和面额

生成订单

我轻轻地把数据包拦、

轻轻的修改了它的价格。

千山万水总是情。。。

行。。

哇哦。。。又成功了。

没有短信提醒。我打电话给坑爹的移动大婶。。账户确实多了100...

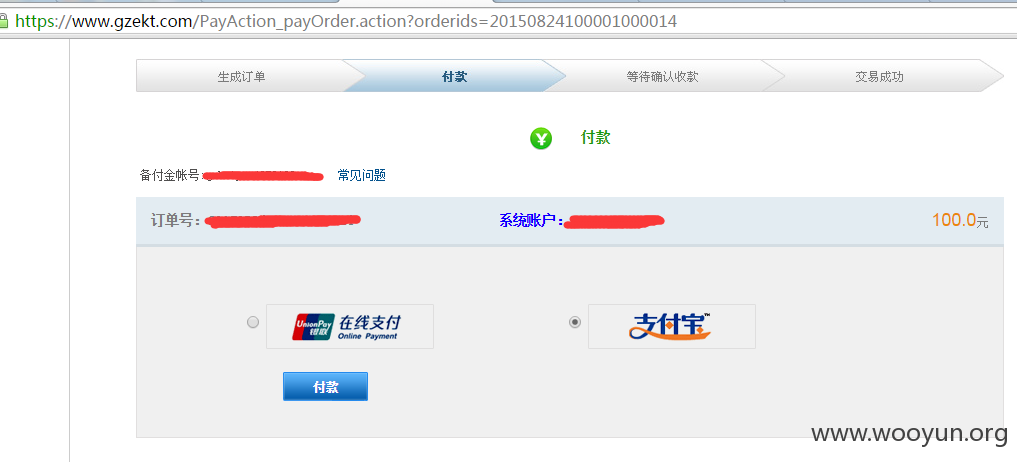

我的汇银通 充值 这个充值后可提现

同样的道理。。。

提交充值金额

生成订单

我轻轻地轻轻地。。。

轻轻的修改了它的价格

千山万水总是情、、、

有木有。

有了。

完了之后,还有个提现功能,没有绑定银行卡,我就不去弄了。。。。

左侧栏的各种服务,都可以一分钱服务。看到驾校报名,可惜我拿到本本好几年。。。

漏洞证明:

就这样,不多说了。

还要什么漏洞证明。

没有经过安全评估就上线运营。

太多漏洞了、这个算是最最严重的、严重的影响了资金安全、、

日子本就过得拮据,学费还没凑到、我怕我心生邪念,也为了防止被土不人利用了此漏洞。我就罪过大了。赶紧把漏洞交给国家。。

修复方案:

修复这么简单,还要我说么。。。

版权声明:转载请注明来源 hyge@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-27 17:13

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:15

正在联系相关网站管理单位处置。

最新状态:

暂无