漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135403

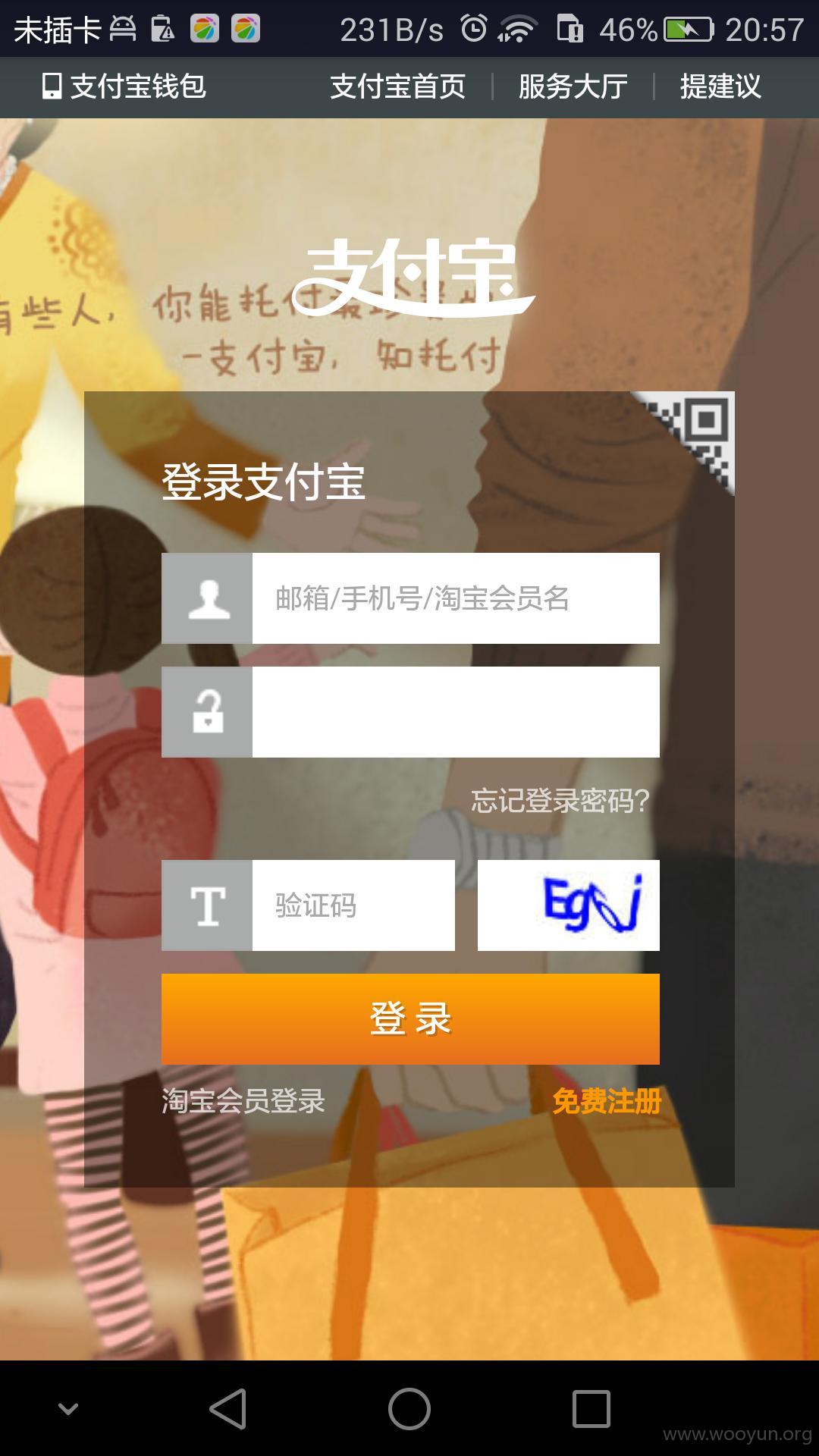

漏洞标题:去哪儿安卓客户端组件暴露可实现钓鱼

相关厂商:去哪儿

漏洞作者: hh88

提交时间:2015-08-20 10:18

修复时间:2015-11-19 16:02

公开时间:2015-11-19 16:02

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-20: 细节已通知厂商并且等待厂商处理中

2015-08-21: 厂商已经确认,细节仅向厂商公开

2015-08-24: 细节向第三方安全合作伙伴开放

2015-10-15: 细节向核心白帽子及相关领域专家公开

2015-10-25: 细节向普通白帽子公开

2015-11-04: 细节向实习白帽子公开

2015-11-19: 细节向公众公开

简要描述:

去哪儿安卓客户端容易出现钓鱼

详细说明:

漏洞证明:

修复方案:

该Activity组件设为exported:false,或者禁止第三方应用传入appUrl。

版权声明:转载请注明来源 hh88@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-21 16:01

厂商回复:

感谢关注去哪儿网安全,已经安排业务同学进行处理。

最新状态:

暂无