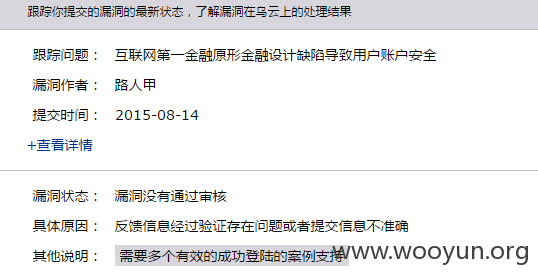

漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134705

漏洞标题:互联网第一金融原形金融设计缺陷导致用户账户安全

相关厂商:深圳市原形互联网金融服务有限公司

漏洞作者: 路人甲

提交时间:2015-08-17 14:33

修复时间:2015-10-03 09:48

公开时间:2015-10-03 09:48

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-19: 厂商已经确认,细节仅向厂商公开

2015-08-29: 细节向核心白帽子及相关领域专家公开

2015-09-08: 细节向普通白帽子公开

2015-09-18: 细节向实习白帽子公开

2015-10-03: 细节向公众公开

简要描述:

互联网第一金融原形金融设计缺陷导致用户账户安全

详细说明:

原先漏洞没有通过,原因说是没有爆破成功,其实我就是懒,没有爆破啊

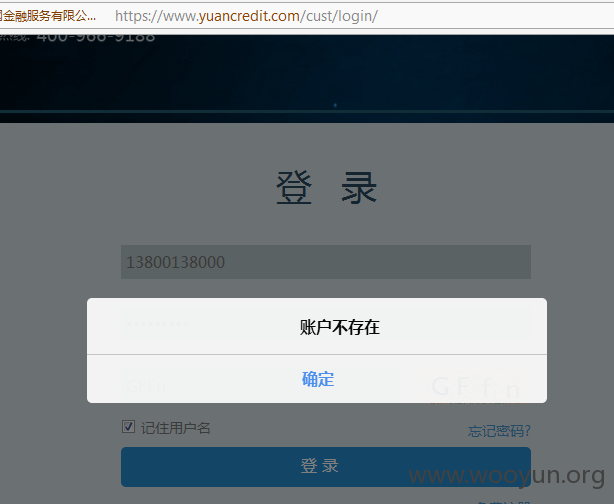

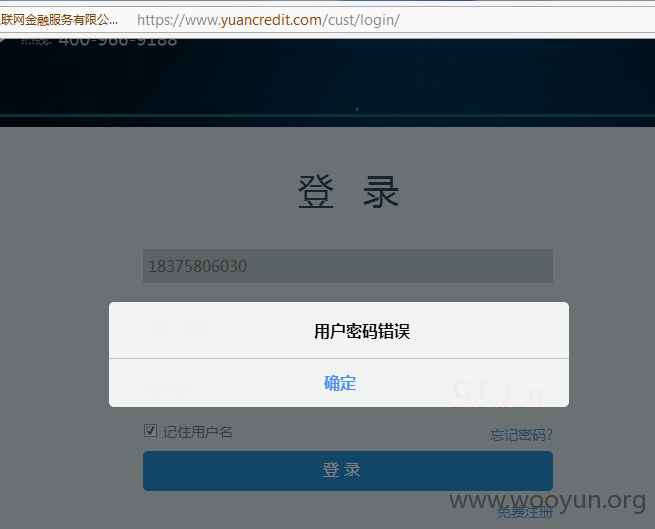

原形金融 https://www.yuancredit.com/ 登陆的时候,提示过于明显,可探测账号是否存在 账号不存在时,提示账号不存在

账号存在时,提示用户名或密码错误,那其实就是密码错误了

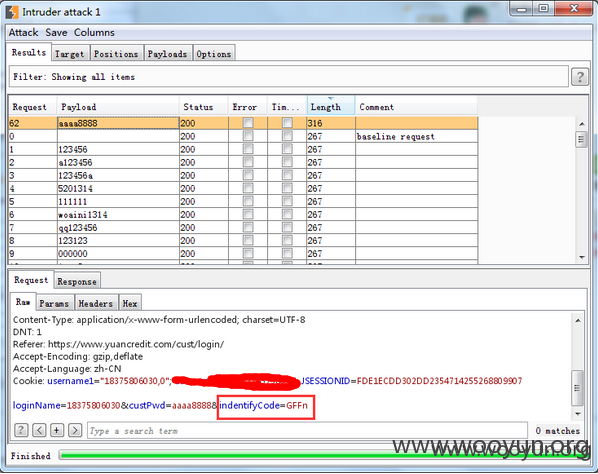

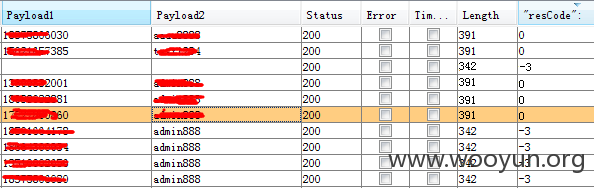

探测到账号信息,接下来就是爆破登陆了,然后登陆有验证码 但是验证码此处设计缺陷,可以绕过进行爆破 此处的验证码,在提示用户名或密码错误后,验证码不刷新,即可以重复使用。所以可以直接进行爆破 如图我们固定验证码为GFFN不变,burp直接跑密码

可以跑出密码,登陆成功

漏洞证明:

现在补充下登陆成功案例

首先是要找账号对不对,账号就是手机

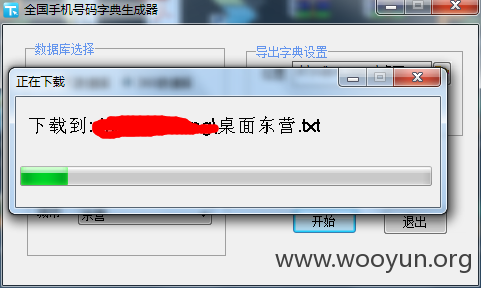

那想到的最先就是爆破手机号啊,下载个手机号生成器,然后开始跑用户名

可悲的是,跑出的成功率不高啊

于是想着换个方法收集账号信息

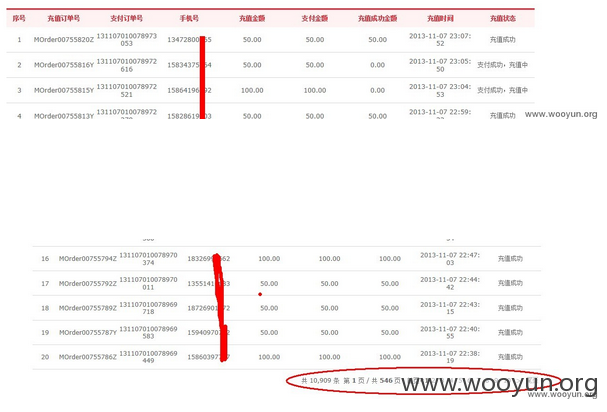

发现原型金融注册登陆后,实名后需要开通易宝支付,那我估摸着,如果找到易宝的手机号信息,那么也应该是原形的账号咯?

于是去乌云上收集

WooYun: 卡易拍平台泄露了用户充值的手机号 在这个漏洞中

有一些图片

可以看到部分号码,剩下的爆破,没错,还真找到有效的号码了

不过这样收集到的也不多,再继续看看网站自身有没有泄露的

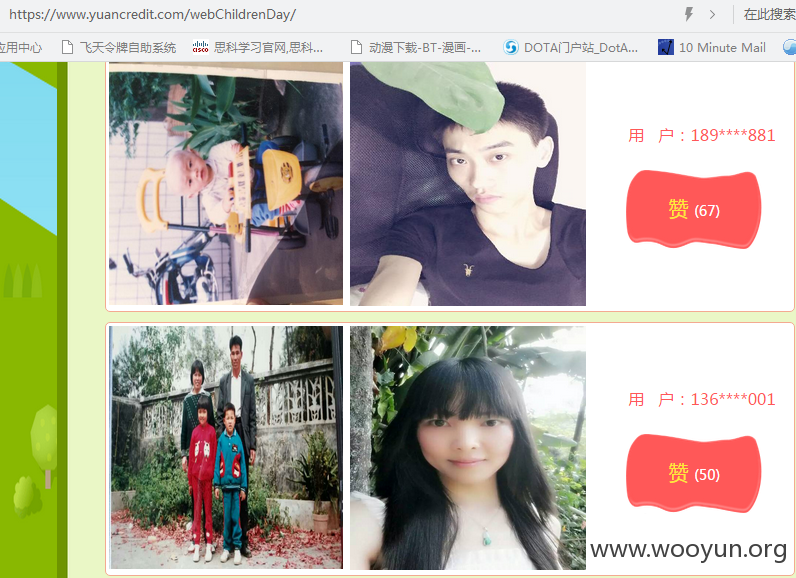

通过google,可以找到这样的信息

https://www.yuancredit.com/webChildrenDay/

下面手机号也是被屏蔽的,一开始傻了,也就是爆破中间的数字信息,坑爹的,半天才爆破几个

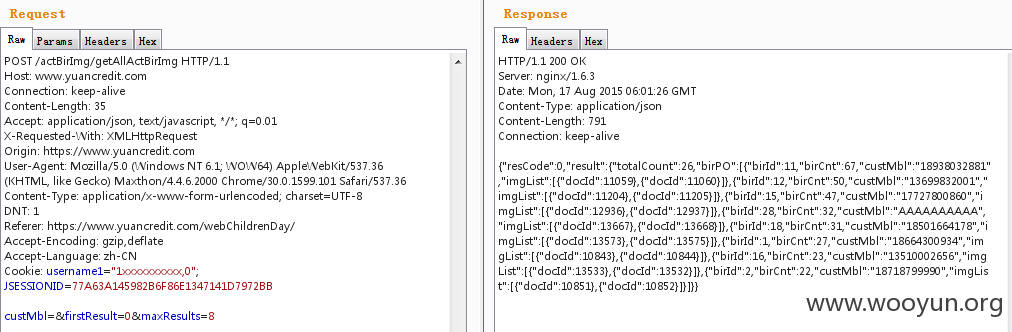

后来就抓了下包

直接出来手机号信息了

然后将收集到的手机号当做账号,由于验证码缺陷,跑密码字典

最后出来了几个

不知道够不够了

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-08-19 09:47

厂商回复:

感谢路人甲们,漏洞存在,正在修复。

此漏洞的利用需要暴力破解,影响范围有限,所以Rank 5.

最新状态:

暂无