漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134606

漏洞标题:糯米商家管理后台密码存在弱口令风险(KFC什么的)

相关厂商:糯米网

漏洞作者: KK的奇妙历险

提交时间:2015-08-17 08:27

修复时间:2015-08-22 08:28

公开时间:2015-08-22 08:28

漏洞类型:内容安全

危害等级:高

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

糯米网商家管理后台普遍存在弱口令的安全问题

详细说明:

其实这个漏洞蛮蠢的,就是个弱口令风险,不过因为涉及到团购核心业务方面,还是蛮有尿点的。

糯米BD,同商家签约后,BD为商家注册后台管理账号及密码然后短信发放到商家用户手机上。

漏洞就主要体现在这个账号密码上,主要体现在

1.账号命名有规律,店铺名称缩写,或者地区+店铺名称缩写

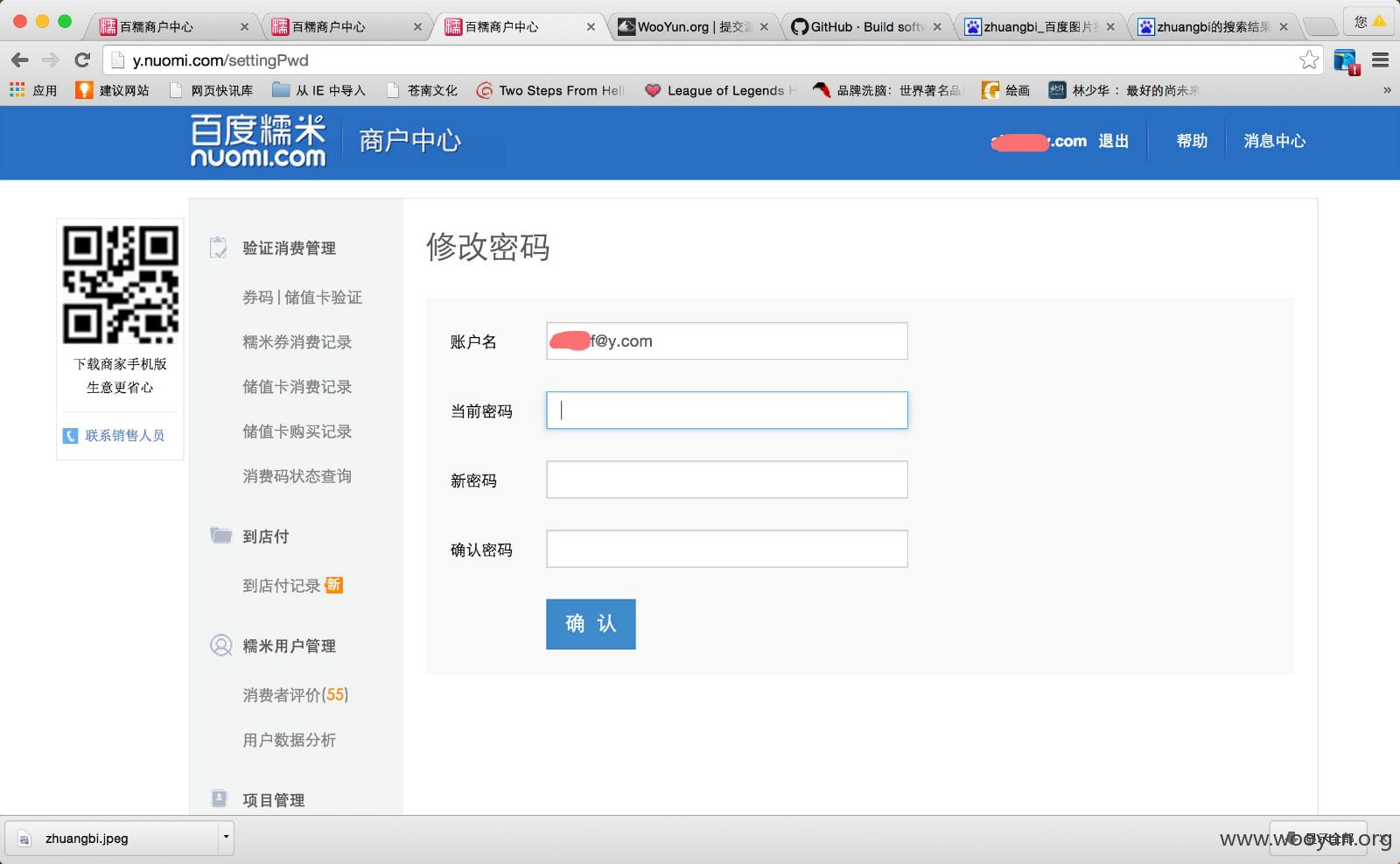

2.默认密码为123456789

测试案例:

肯德基 [email protected] 123456789

冒牌冒菜 [email protected]

安康兰咖啡 [email protected]

(相关截图见漏洞证明)

漏洞原因分析

1.主要问题估计还是存在在商家后台管理密码分配机制上,因为是BD帮助商家提交注册账号及密码,所以密码并不是随机分配;

2.商家安全意识薄弱;

3.BD为了节省业务时间,会越权操作商家后台,帮助其确认项目方案等,出于惰性会统一个简单密码帮助其管理操作。

漏洞危险

1.商家业务数据泄露

团购销售量、业务合同、BD手机号、银行账户号(部分现实)、商家手机号、对账记录

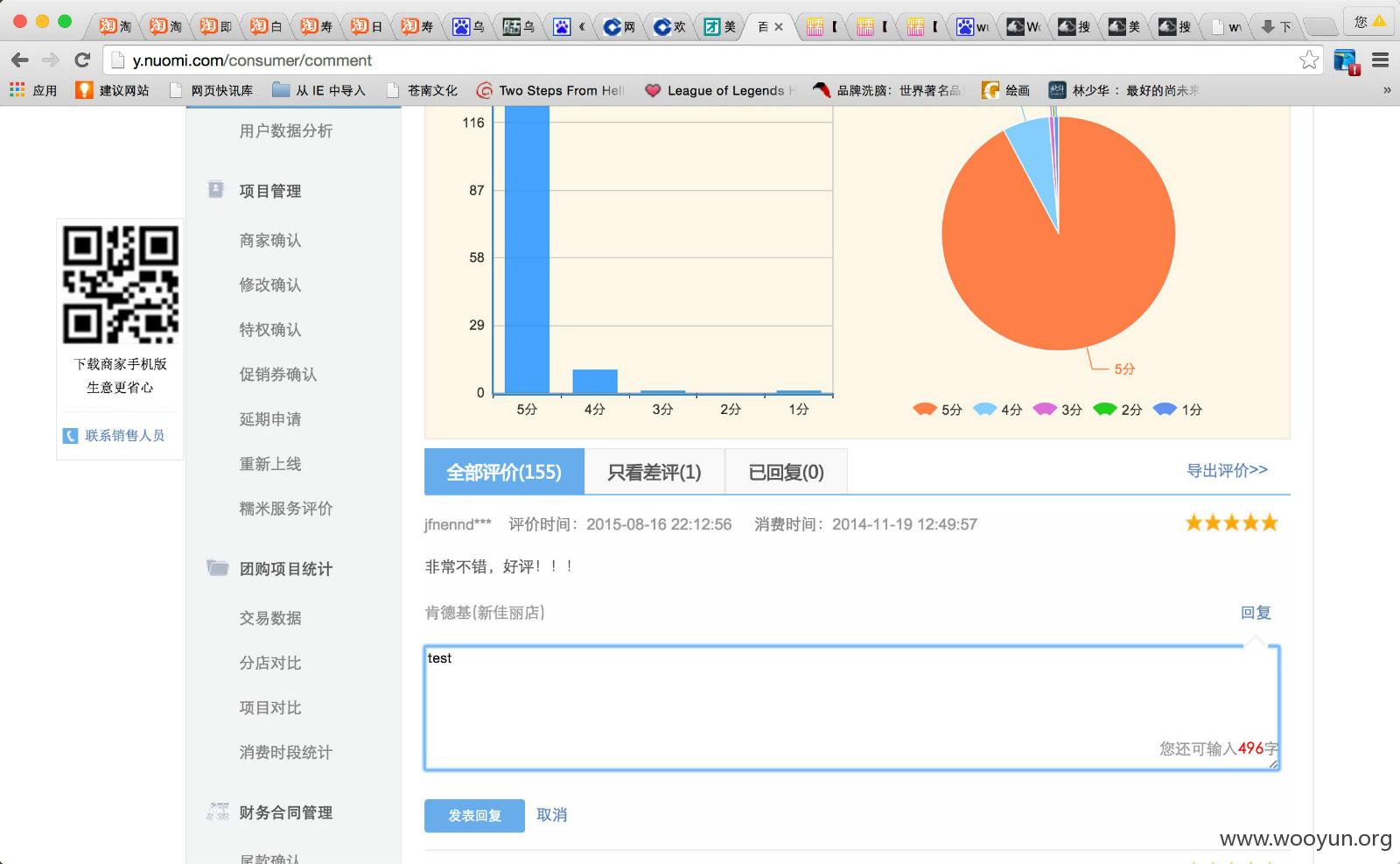

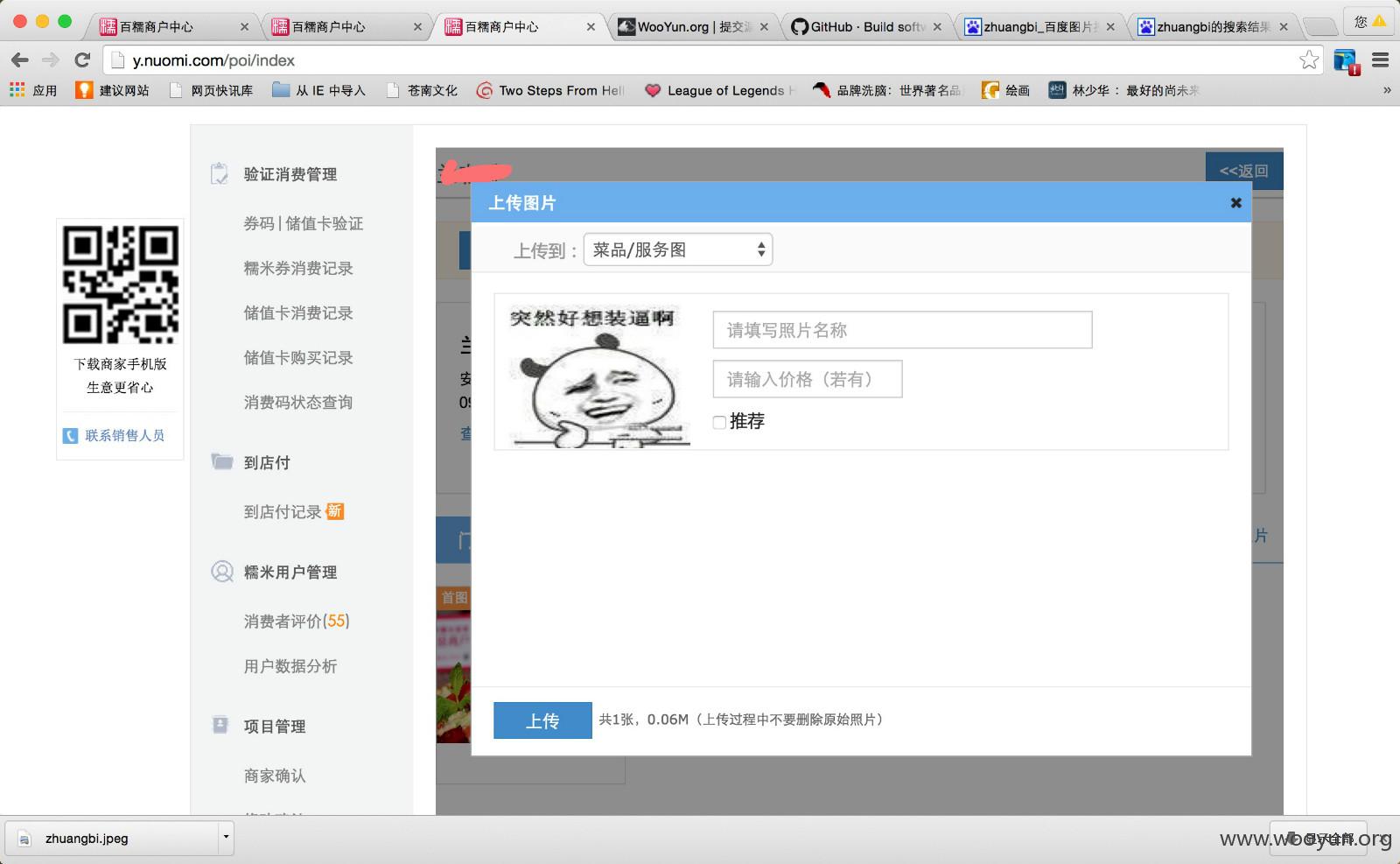

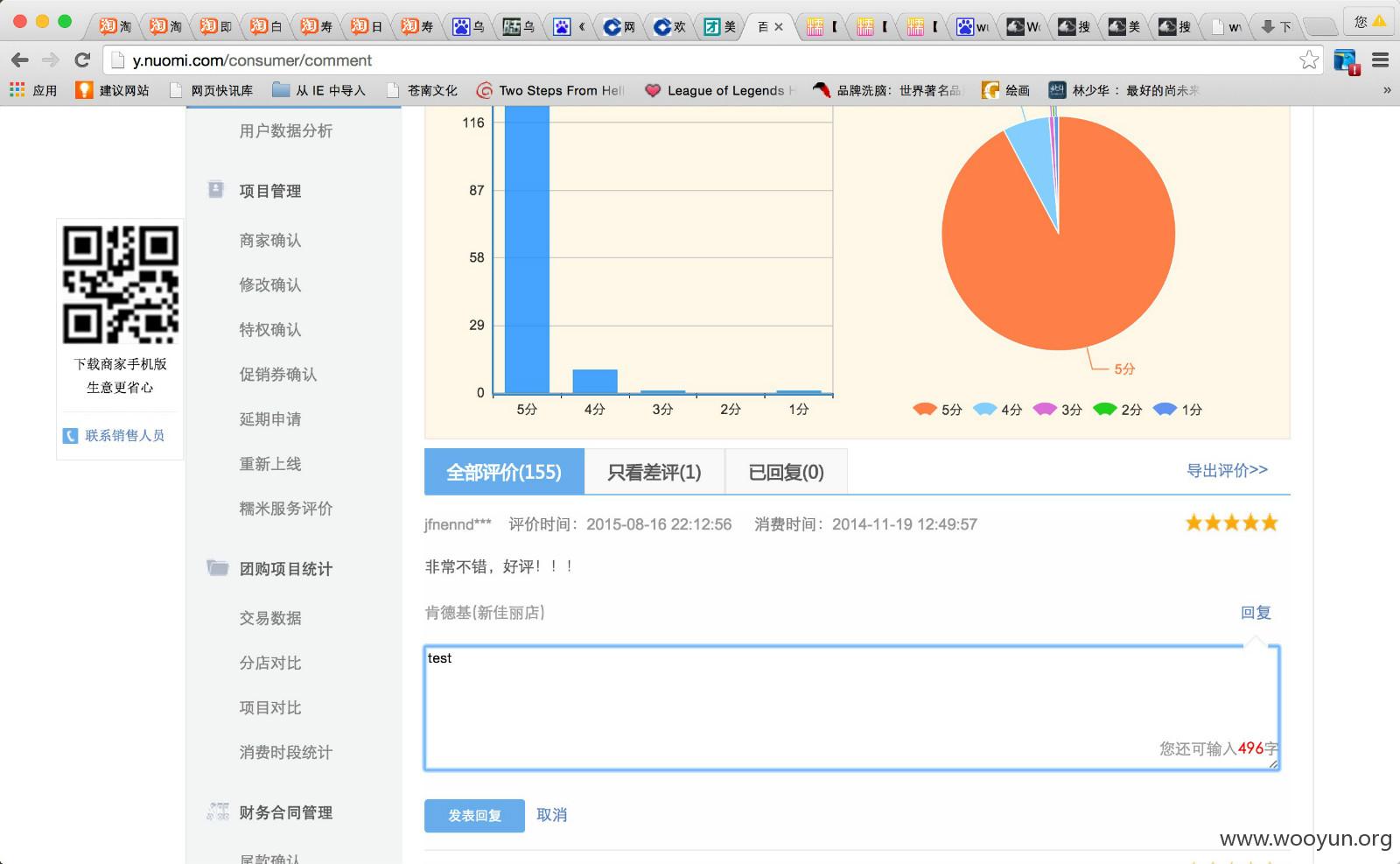

2.部分权限

项目确认、评论回复、尾款确认、修改密码、修改门店信息

漏洞危害

商家相关敏感信息曝光,极易被诈骗

糯米业务数据、合作内容曝光,已引发同行业恶意竞争

利益声明

糯米商家用户,某小餐饮店店小二

PS:再次发现一个更sb的问题。。

这不更容易猜到账户了吗。。

漏洞证明:

修复方案:

1.商家及时修改密码

2.糯米完善商家注册流程

版权声明:转载请注明来源 KK的奇妙历险@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-22 08:28

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无