漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134278

漏洞标题:对中粮集团的多个系统的渗透测试(已入多个系统)

相关厂商:中粮集团有限公司

漏洞作者: wps2015

提交时间:2015-08-15 12:42

修复时间:2015-10-01 09:36

公开时间:2015-10-01 09:36

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-15: 细节已通知厂商并且等待厂商处理中

2015-08-17: 厂商已经确认,细节仅向厂商公开

2015-08-27: 细节向核心白帽子及相关领域专家公开

2015-09-06: 细节向普通白帽子公开

2015-09-16: 细节向实习白帽子公开

2015-10-01: 细节向公众公开

简要描述:

一天动物园管理员发现袋鼠从笼子里跑出来了,于是开会讨论,一致认为是笼子的高度过低。所以他们决定将笼子的高度由原来的10米加高到20米。结果第二天他们发现袋鼠还是跑到外面来,所以他们又决定再将高度加高到30米。

没想到隔天居然又看到袋鼠全跑到外面,于是管理员们大为紧张,决定一不做二不休,将笼子的高度加高到100米。

一天长颈鹿和几只袋鼠们在闲聊,“你们看,这些人会不会再继续加高你们的笼子?”长颈鹿问。“很难说。”袋鼠说∶“如果他们再继续忘记关门的话!”

详细说明:

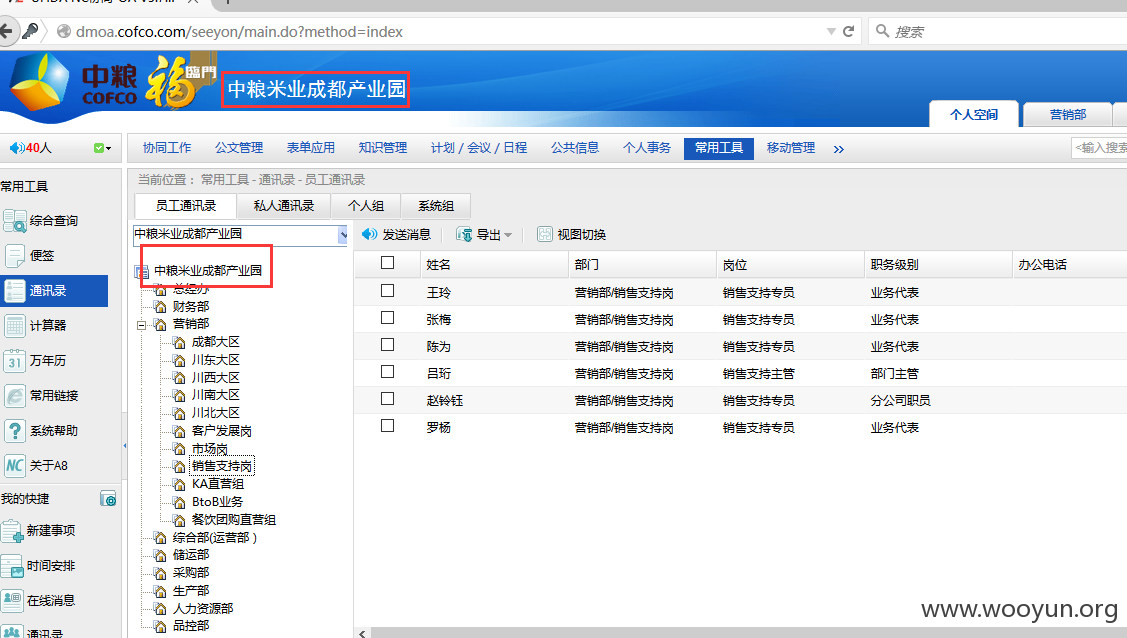

1.最开始问题在中粮米业的oa系统:http://dmoa.cofco.com/seeyon/index.jsp

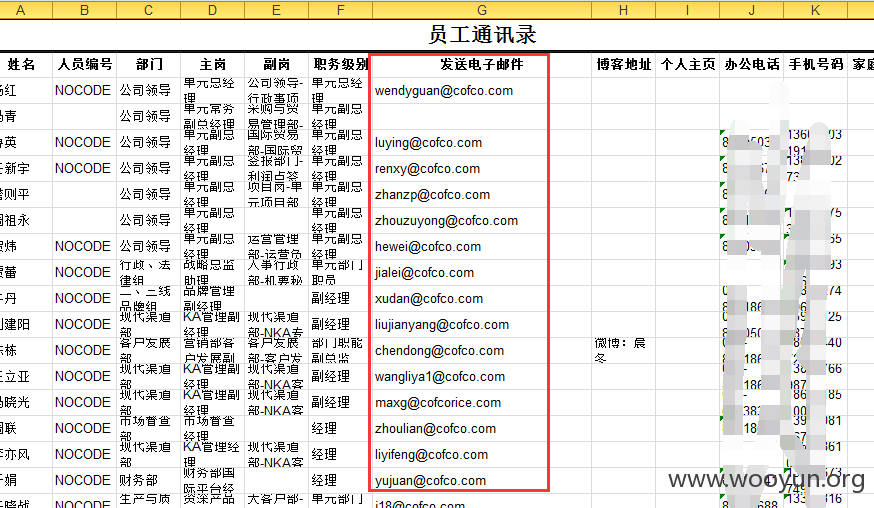

无验证码和错误次数限制,先利用top500人名+top100弱口令,获取了大量职员口令信息

为什么后面会有地名呢,这是因为登陆进去发现他们属于不同的分公司的,其通讯录和一些联系人各有不同

成都:

北京:

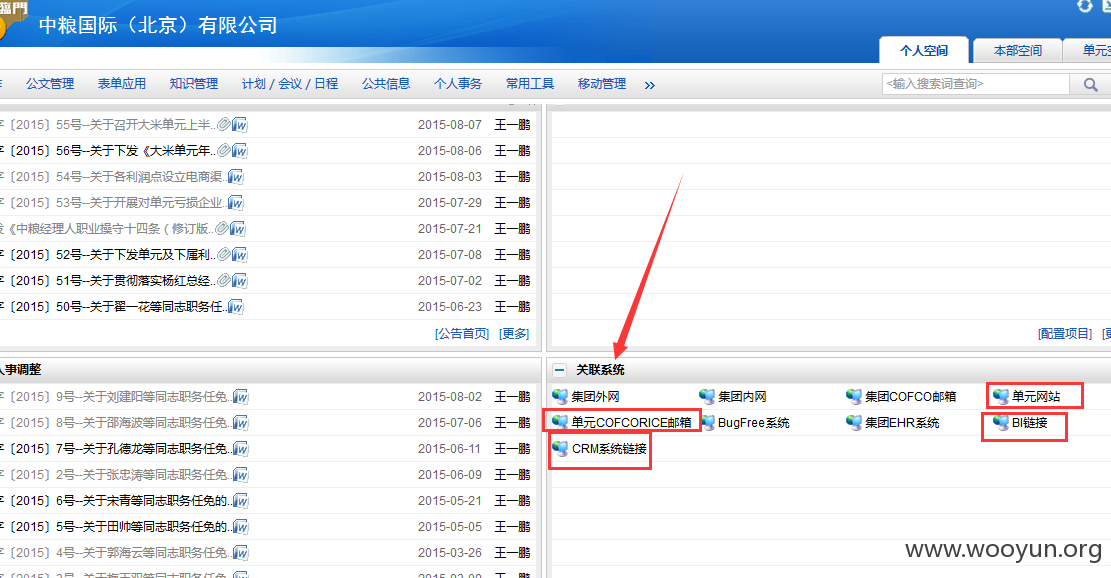

还有其他分公司我就不一一登录了,分公司有几十家。然后再oa系统右下方有一个关联系统,链接到中粮的相关系统上。

2. 最开始看的是“单元COFCORICE邮箱”:http://mail.cofcorice.com/

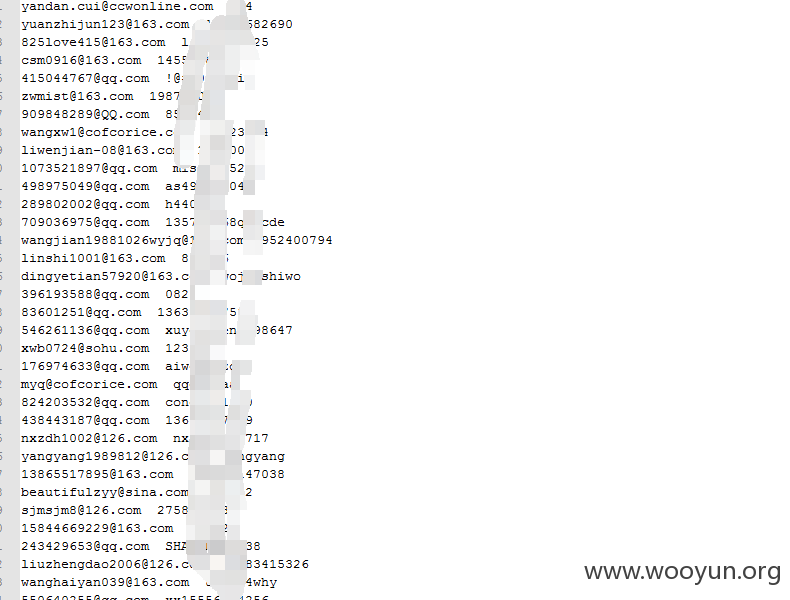

发现这是中粮集团大米部的企业邮箱,采用的coremail,有错误的次数限制,暂且无法爆破。不得又去看了“单元网站”:http://www.cofcorice.com/,在人才招聘处可以注册,这里我注册了一个[email protected] test123的账号,发现在修改个人信息的地方,居然可以遍历用户名和密码

http://www.cofcorice.com/ability/register.aspx?UserId=40 (并且无需登录)

既然是招聘的地方,那就有可能有中粮的员工注册过,写了个小脚本将全部应聘者用户名和密码爬了下来,由于是明文,而且有的密码比较复杂可能作为常用密码,这里打了mark(我随手就登上了一个163信箱和一个qq号)

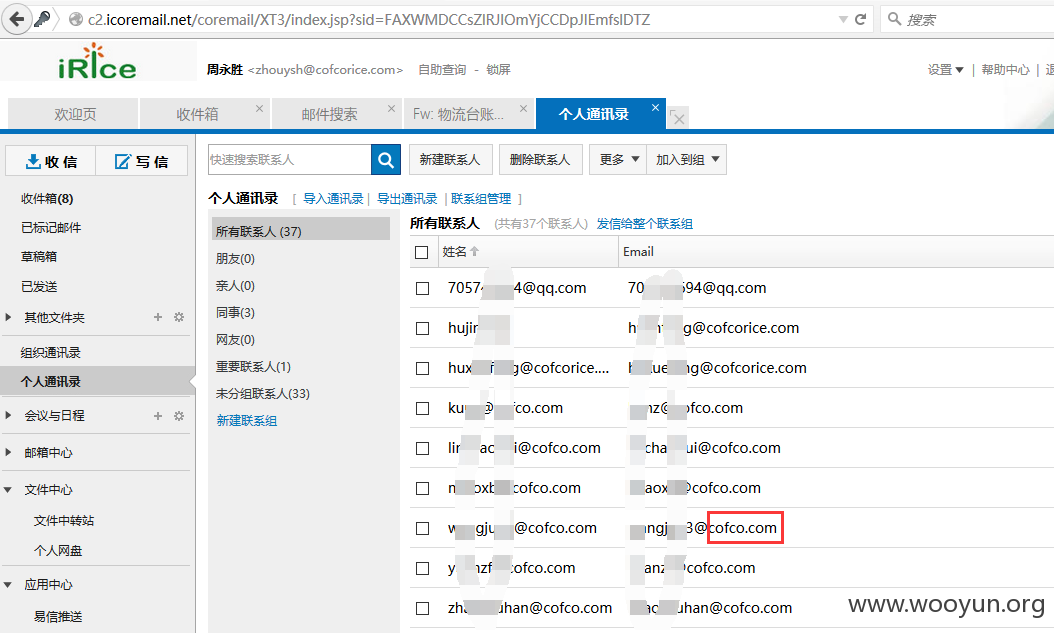

得到这份信息后,从中果然发现多个cofcorice.com域下的邮箱,其中三枚可登陆

登陆成功,在邮件里搜索密码,发现下面这封邮件

但是很可惜,这个系统已经不维护了。这时候还是开始了信息收集的过程,把三个邮箱中cofco.com域下的邮箱收集起来

再把之前多个分公司通讯录中cofco.com域下的邮箱收集起来

做成用户名字典,以待备用

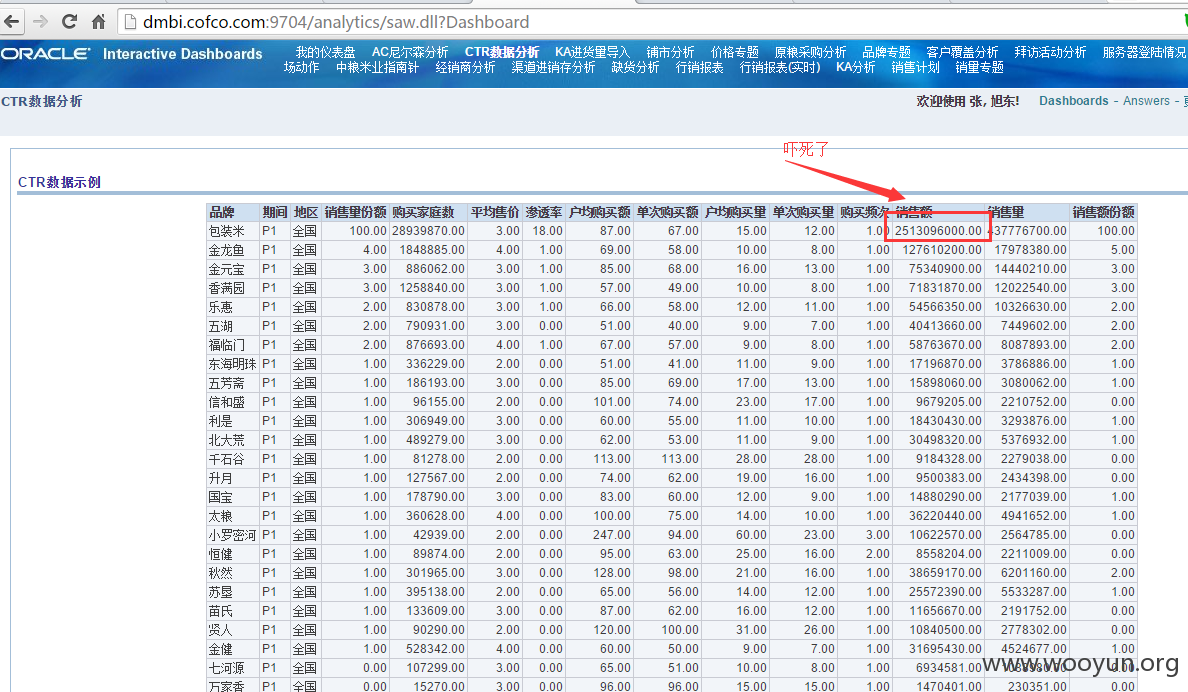

3.再去看其BI系统:http://dmbi.cofco.com:9704/analytics/saw.dll?Dashboard

有之前 WooYun: 中粮集团多处弱口令打包(可审核/导出巨额订单信息) 的经验了,这种员工的管理系统一般用户名都为人名的缩写,这个时候之前收集的用户名字典就有用了,再次爆破得到多个员工弱口令

中粮员工酷爱123456,当然从之前邮件里面的信息可以发现运维一般给他们分配的就是123456。

登陆成功,发现这是运营数据管理和分析系统,这营业额吓尿我了有木有,几个零?

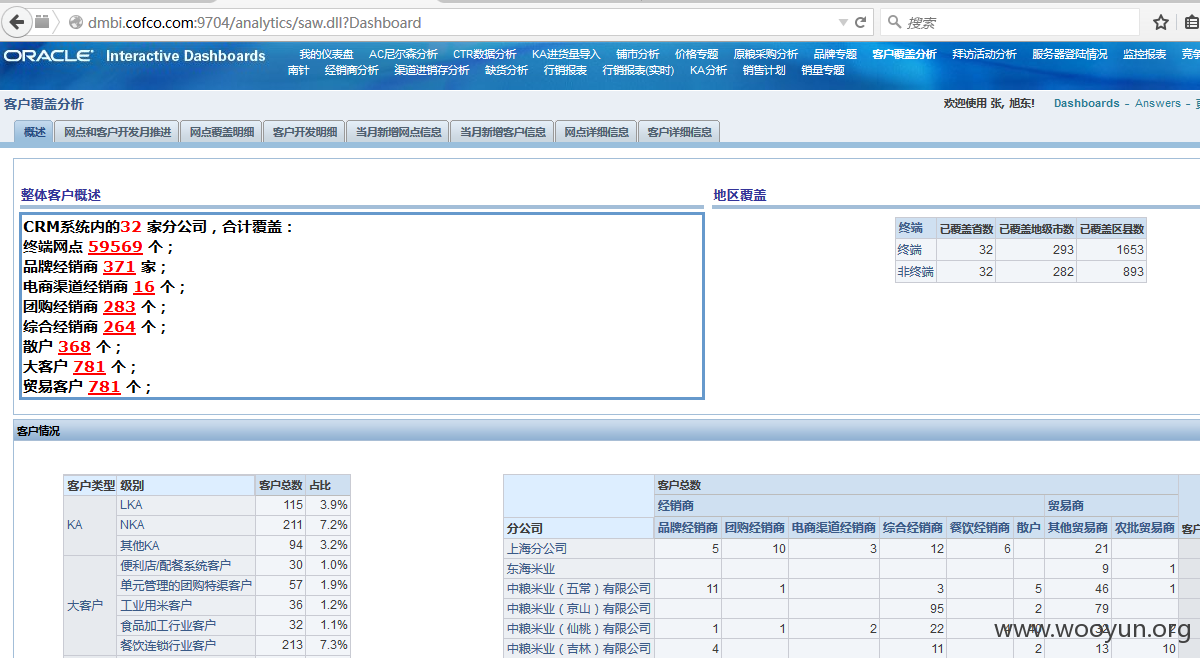

原来全国三十二家分公司。。

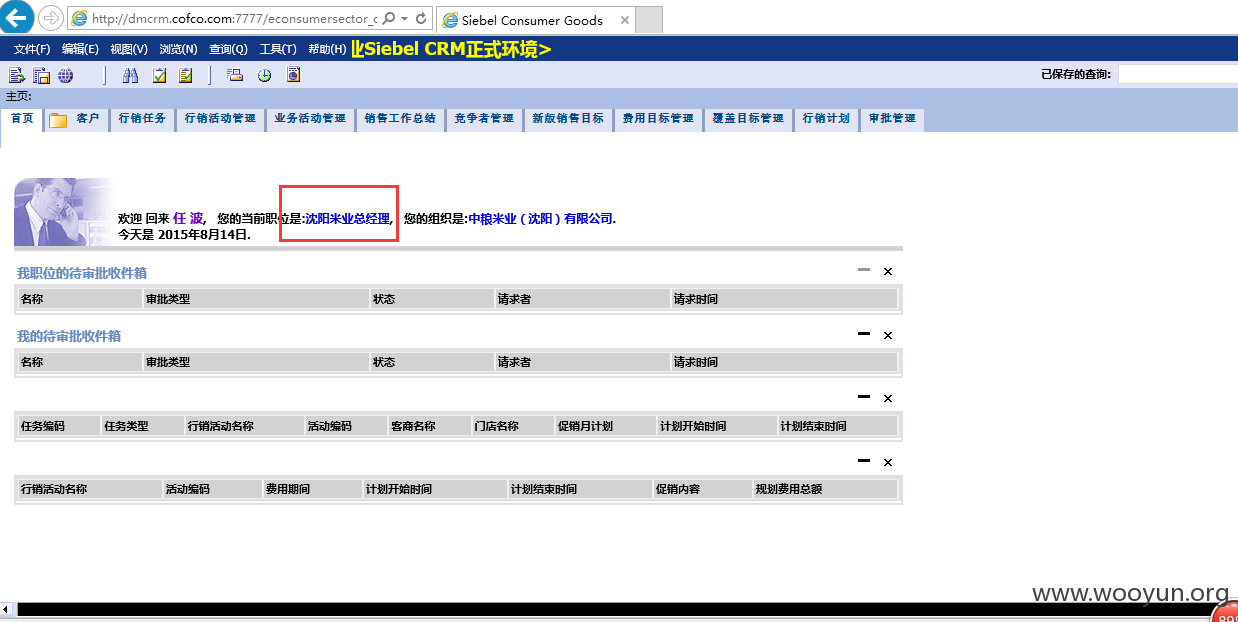

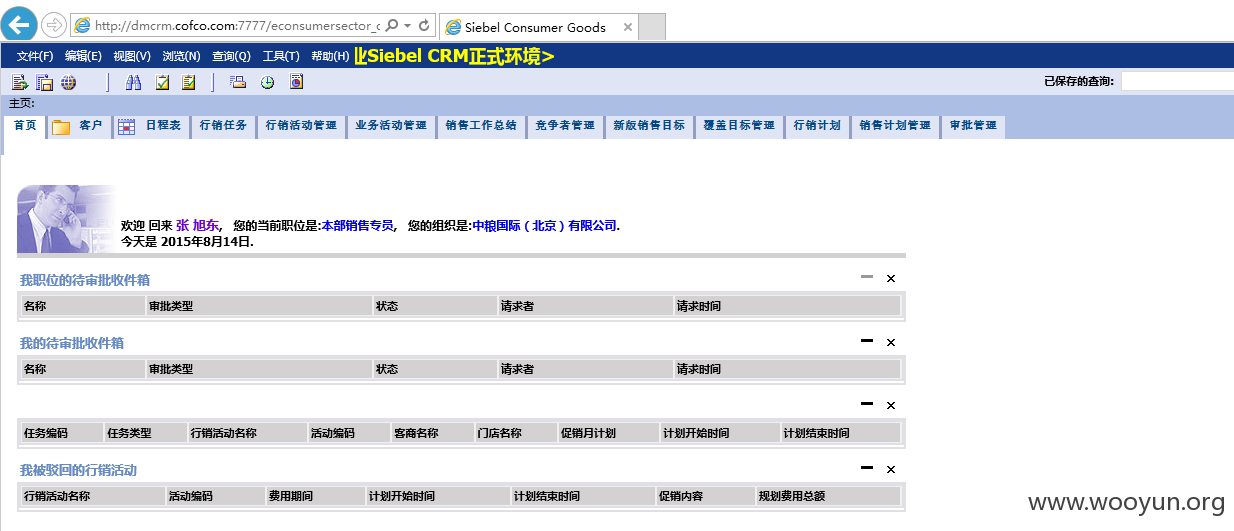

利用bi系统的弱口令,登陆CRM系统也可以,有木有

其他我没尝试,注意这个CRM系统登录需要使用ie7及以下,并将该系统设为信任,然后安全性为最低,然后安装siebel扩展(。。。真麻烦)

漏洞证明:

如上所述

修复方案:

说了这么多,都懂了

版权声明:转载请注明来源 wps2015@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-17 09:34

厂商回复:

非常感谢您的支持!

最新状态:

暂无