漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133155

漏洞标题:某网吧路有漏洞导致内网可控

相关厂商:某网吧

漏洞作者: 路人甲

提交时间:2015-08-12 18:27

修复时间:2015-09-28 15:48

公开时间:2015-09-28 15:48

漏洞类型:基础设施弱口令

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-12: 细节已通知厂商并且等待厂商处理中

2015-08-14: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-24: 细节向核心白帽子及相关领域专家公开

2015-09-03: 细节向普通白帽子公开

2015-09-13: 细节向实习白帽子公开

2015-09-28: 细节向公众公开

简要描述:

千里取服务器首级

详细说明:

本来是想检测下某政府网站的安全性,提交换点wb,现在不够5个都进不去zone,让我这种花了所有wb换集市的人怎么活?没钱别进来这种感觉真的是太不爽。到头来政府站也没检测到啥子东西,雁过拔毛 谁让你跟它C段呢 今天就拿你祭旗了。

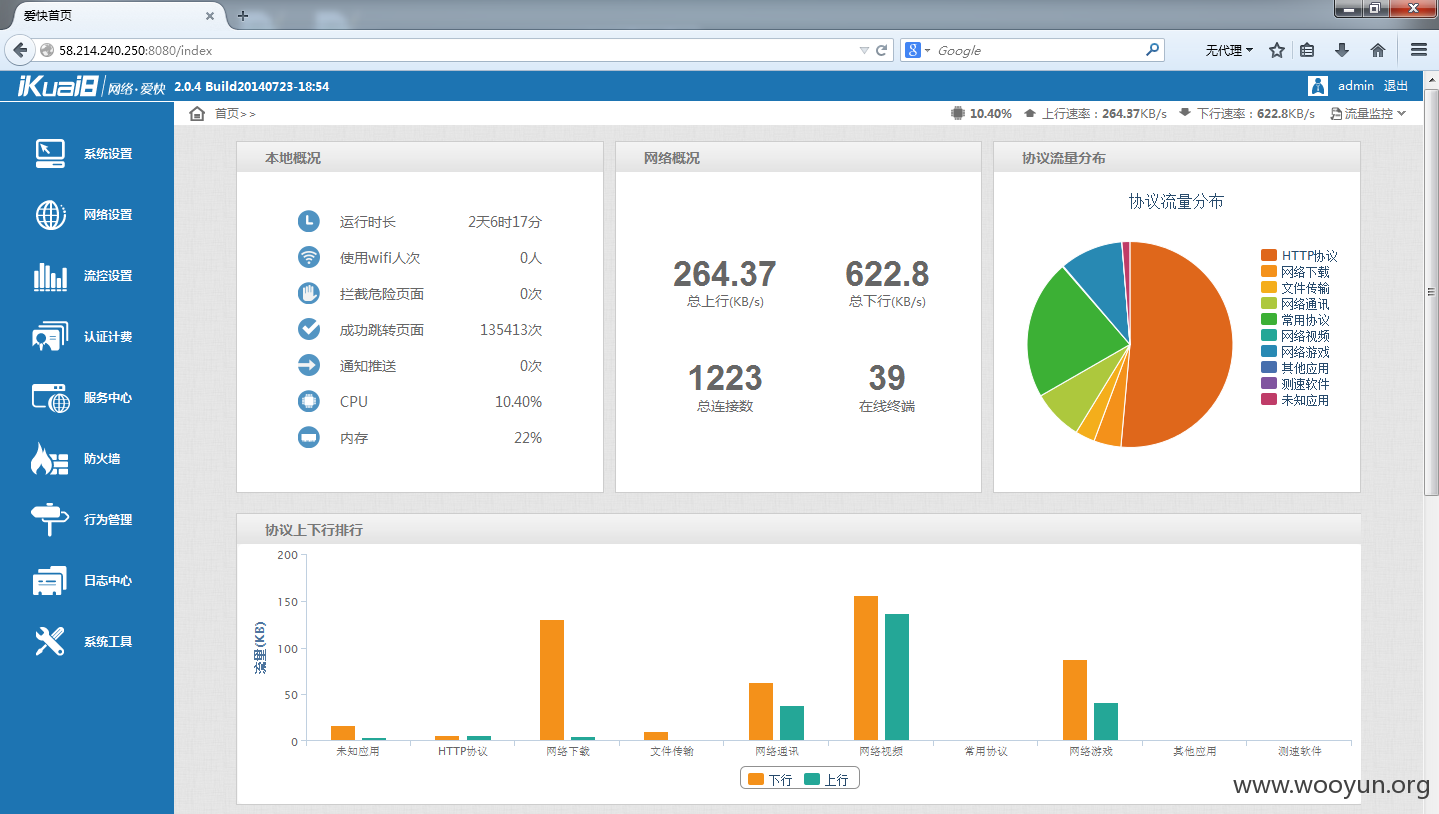

该网吧使用了ikuai8流控路由,管理后台开放在公网IP上,并且存在默认管理口令:admin/admin ,登录进去之后可以在【认证计费】---【认证服务管理】---【PPTP服务端】添加开启VPN代理服务,用户可直接拨入目标内网,通行无阻。

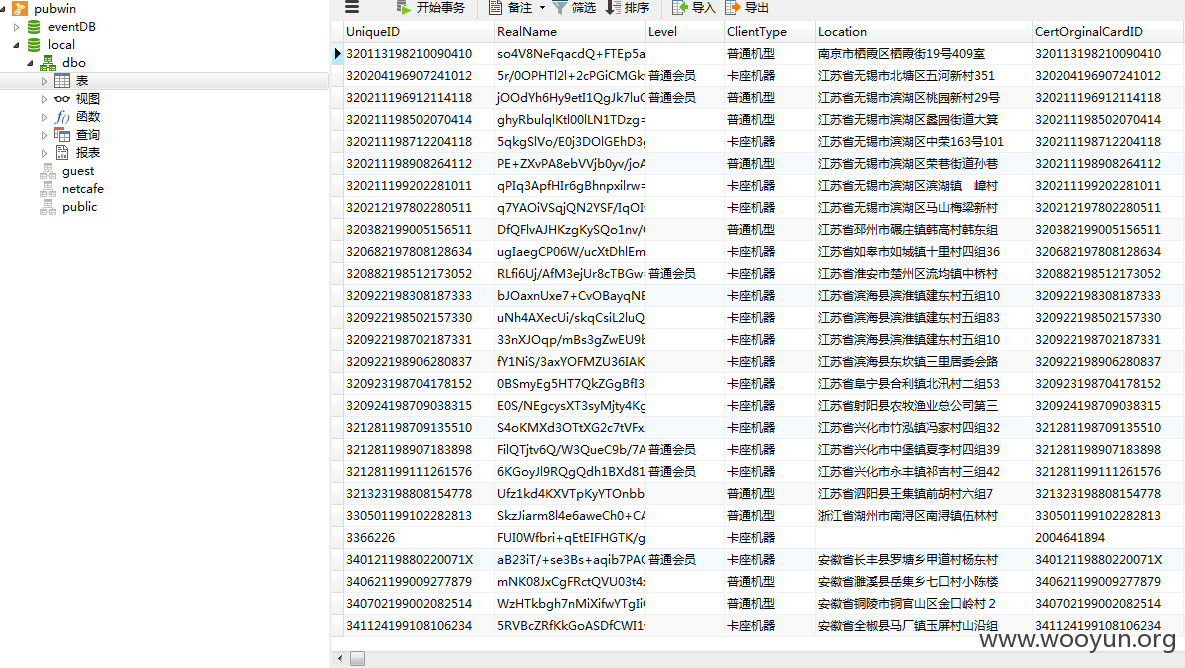

起初并未知晓对方是一家网吧,通过简单的扫描后发现了Pubwin的WEB管理后台,才确定该网络正是处于网吧内网中。

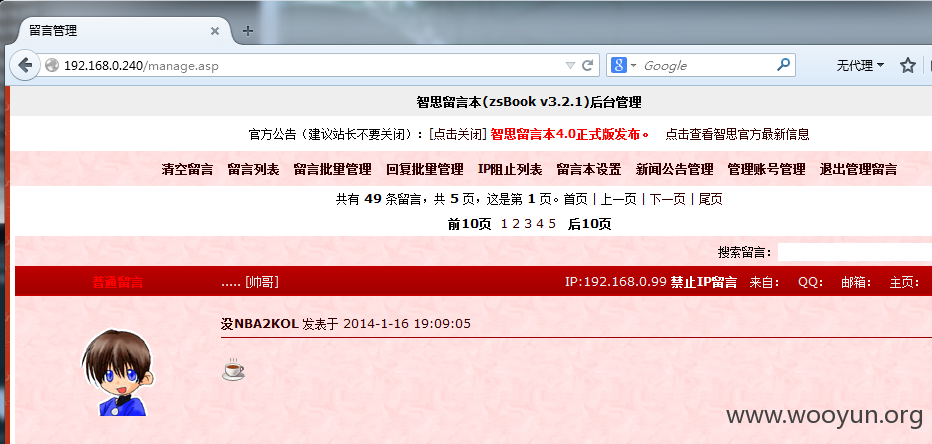

接下来通过尝试弱口令未能直接登录该后台,但同时发现了网吧留言板程序还是存在弱口令的,但并没有什么卵用,因为没有getshell功能。继续思索,想到pubwin就会想起mssql的默认密码,尝试了下密码不是默认的pubwin,有点沮丧,但抱着不见棺材不落泪的决心,试了下123456,竟然轻松的连接成功了,真不知道帮网吧装系统的哥们是怎么想的,估计是觉得输英文比较麻烦 就把默认的pubwin密码改成123456了。

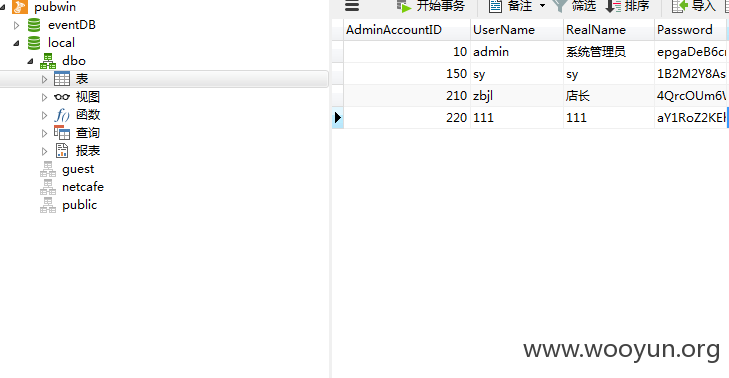

这下子就好办了,一切尽在掌握的感觉~~ 进去找管理表 破密码, 直接登录后台。么么哒

网吧多台服务器使用了radmin进行集中管理,这就简单了 呵呵呵,直接读注册表取Hash接管所有服务器。

iKuai8留空路由管理界面:

**.**.**.**:8080/

账密:admin/admin

PubWin后台:

**.**.**.**:8080/NetCafe/

账密:admin/761026hqwb

账密:sy/空密码

账密:zbjl/123456

账密:111/111

MSSQL账密:

SqlServer_ip:**.**.**.**

Username:NetCafe

Password:123456

留言板后台:

**.**.**.**/manginto.asp

账密:admin/admin

Radmin Hash:d608b7574ce96c797ecdb82a3bd121a6

漏洞证明:

修复方案:

渗透测试过程中没有进行任何破坏、干扰目标主机系统的行为,开设的临时VPN帐号也已经删除,并关闭了PPTP VPN服务。 虽然我估计网吧老板看不到这个帖子,但还是希望能为其他网吧老板娘敲响警钟。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-08-14 15:47

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无