漏洞概要

关注数(24)

关注此漏洞

漏洞标题:天涯社区某内部系统命令执行Getshell内网小漫游(涉及内部企业架构和全员工账号密码等)

提交时间:2015-08-10 10:16

修复时间:2015-09-24 22:56

公开时间:2015-09-24 22:56

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-08-10: 细节已通知厂商并且等待厂商处理中

2015-08-10: 厂商已经确认,细节仅向厂商公开

2015-08-20: 细节向核心白帽子及相关领域专家公开

2015-08-30: 细节向普通白帽子公开

2015-09-09: 细节向实习白帽子公开

2015-09-24: 细节向公众公开

简要描述:

小漫游,大漫游太累

详细说明:

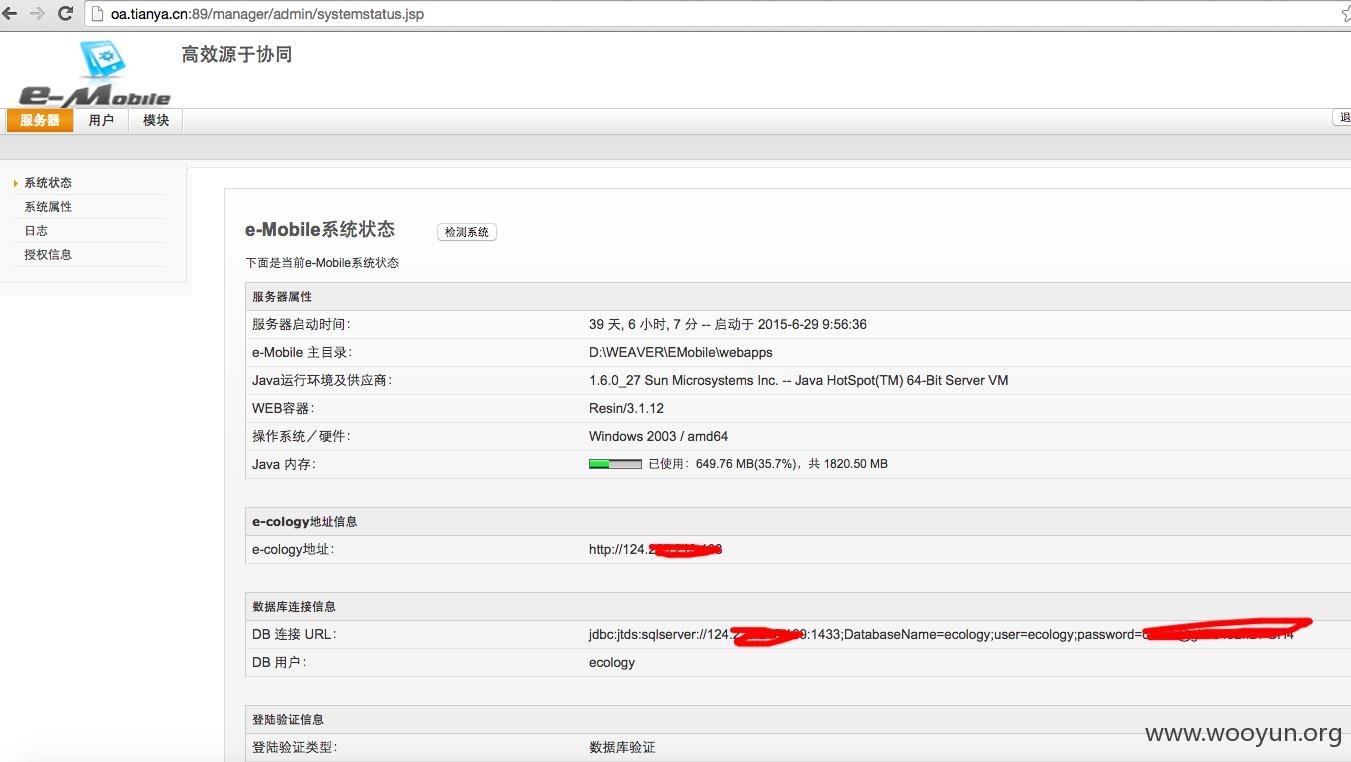

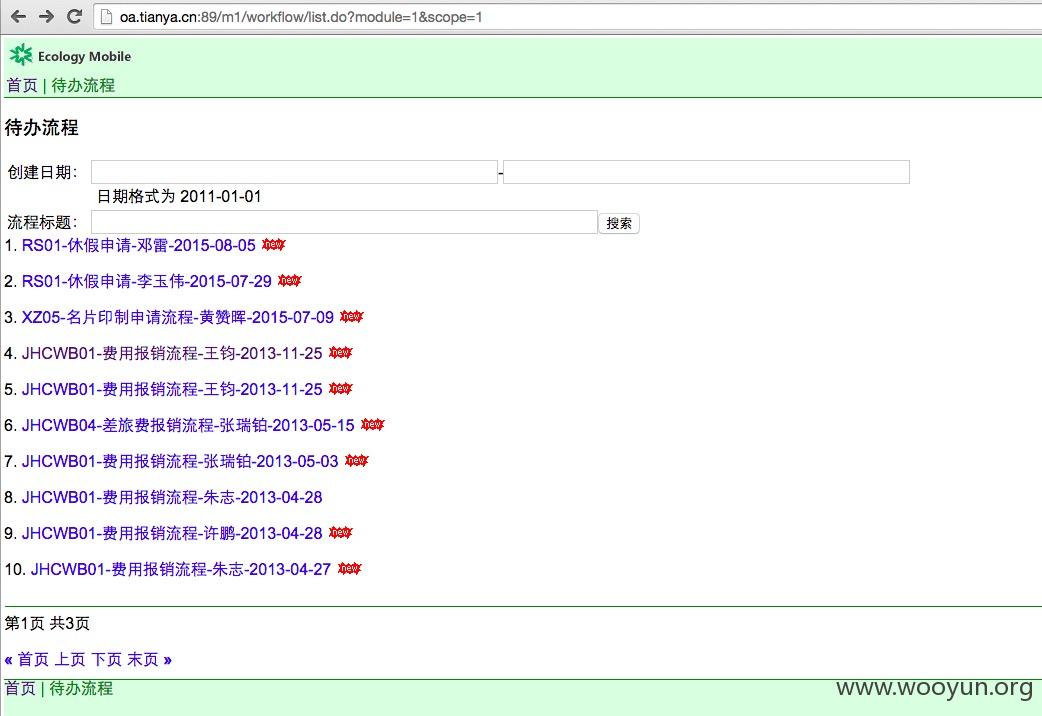

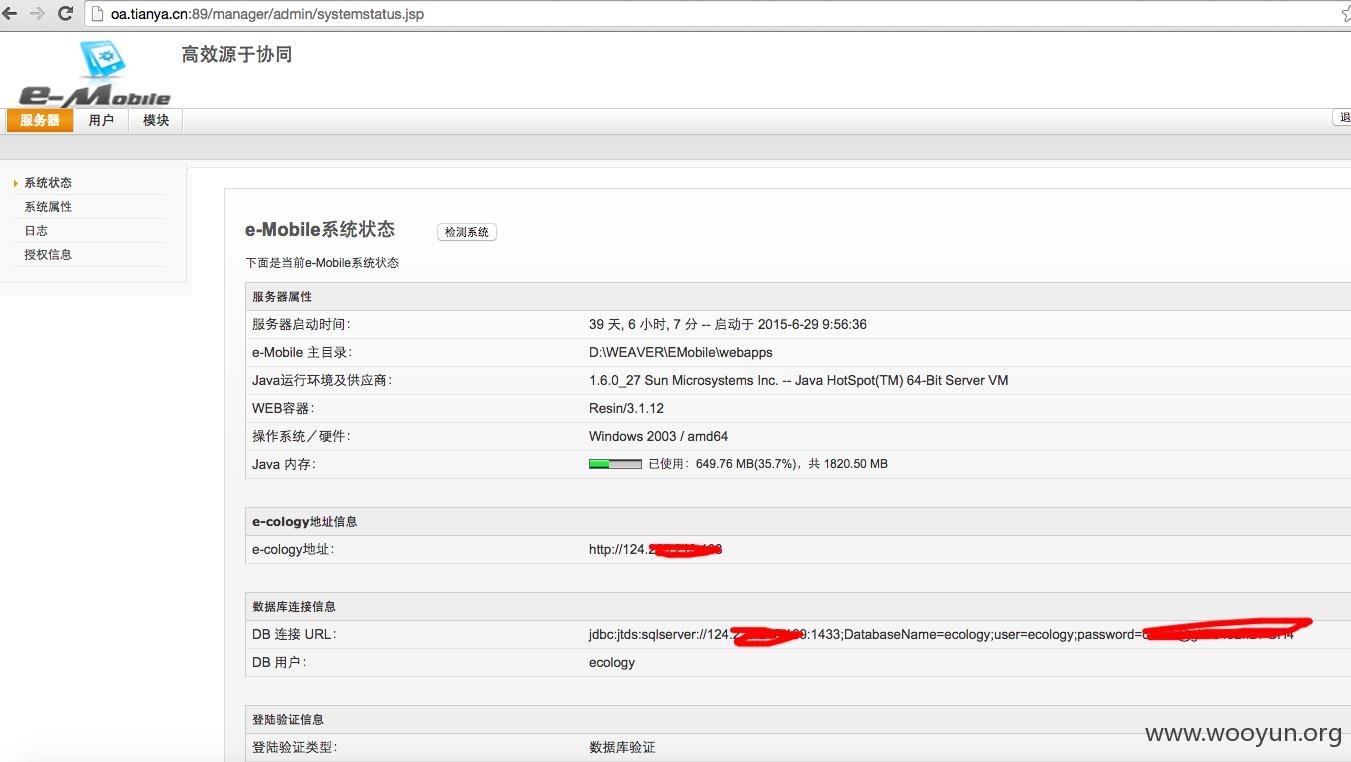

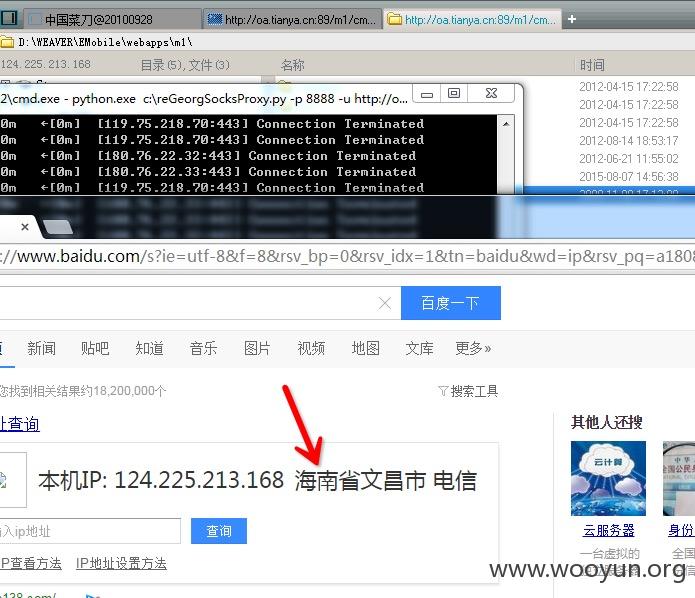

ST2命令执行:直接shell

http://oa.tianya.cn:89/m1/cmd.jsp

密码:tom

漏洞证明:

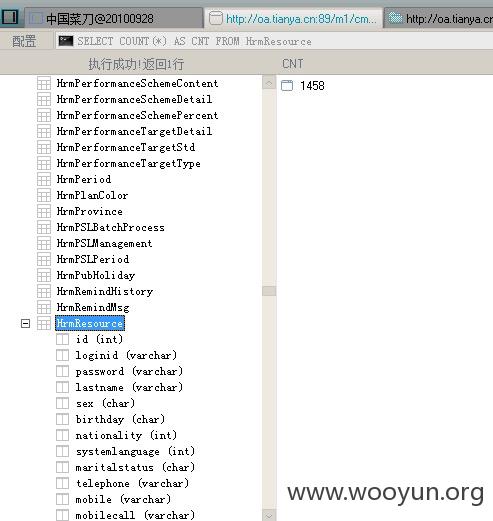

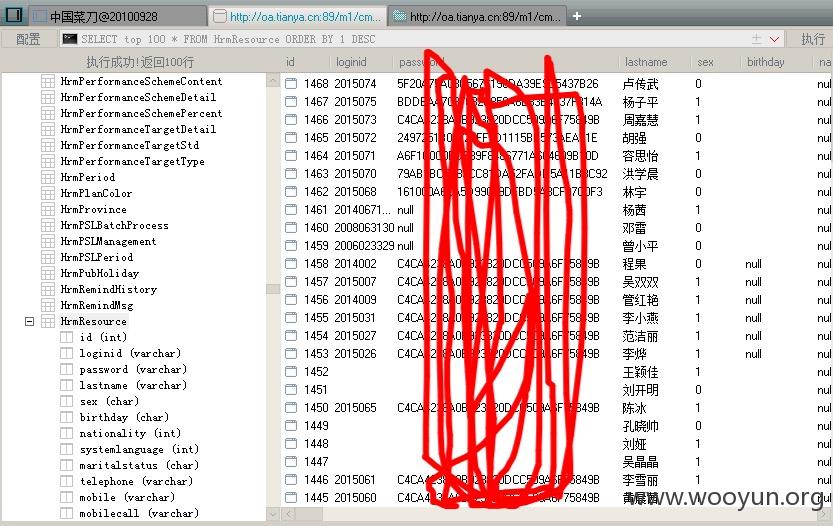

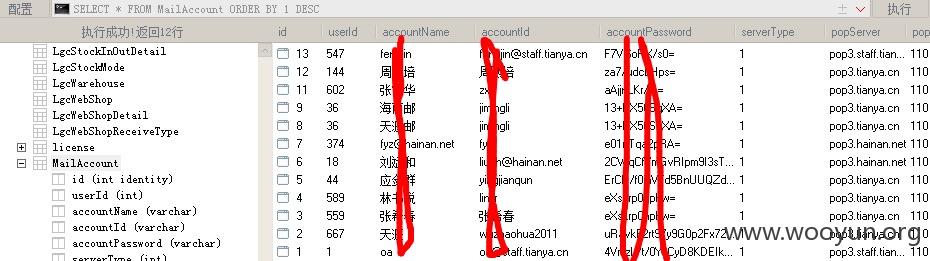

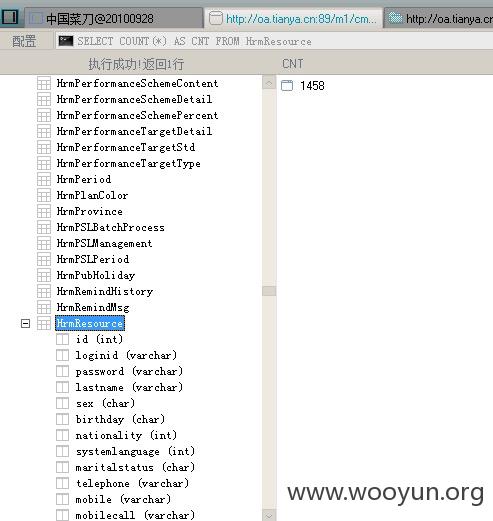

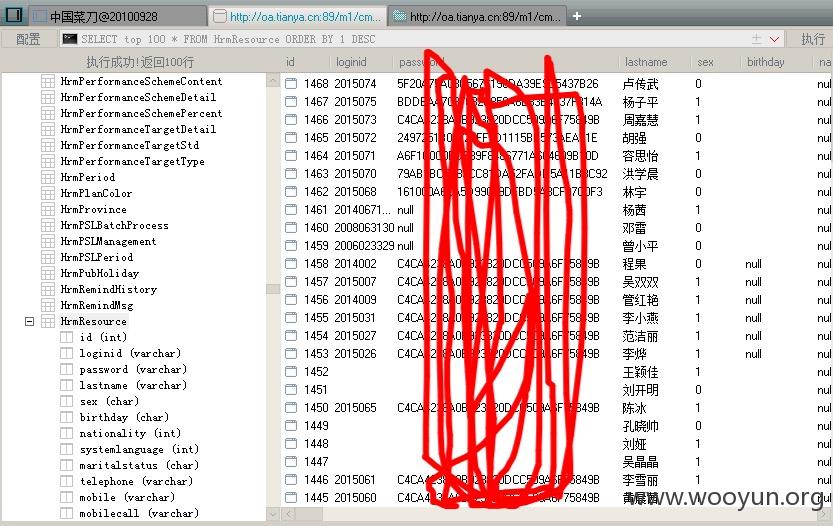

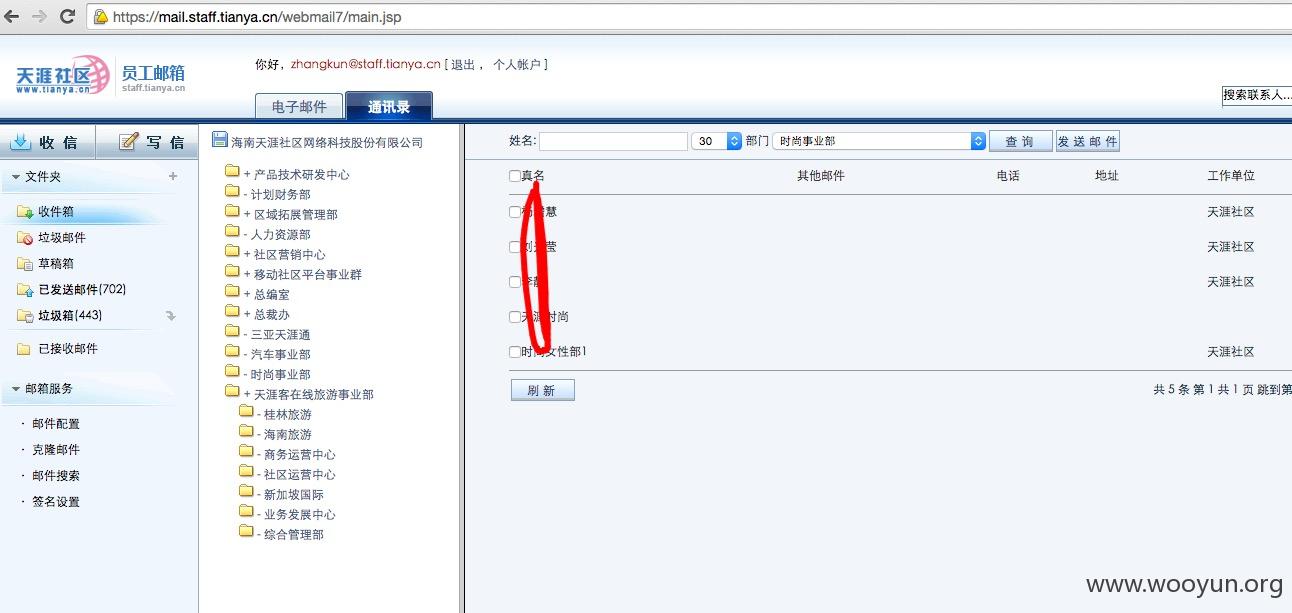

大部分员工密码都是1

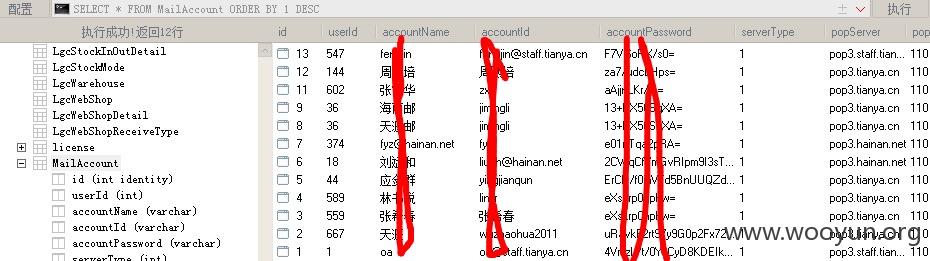

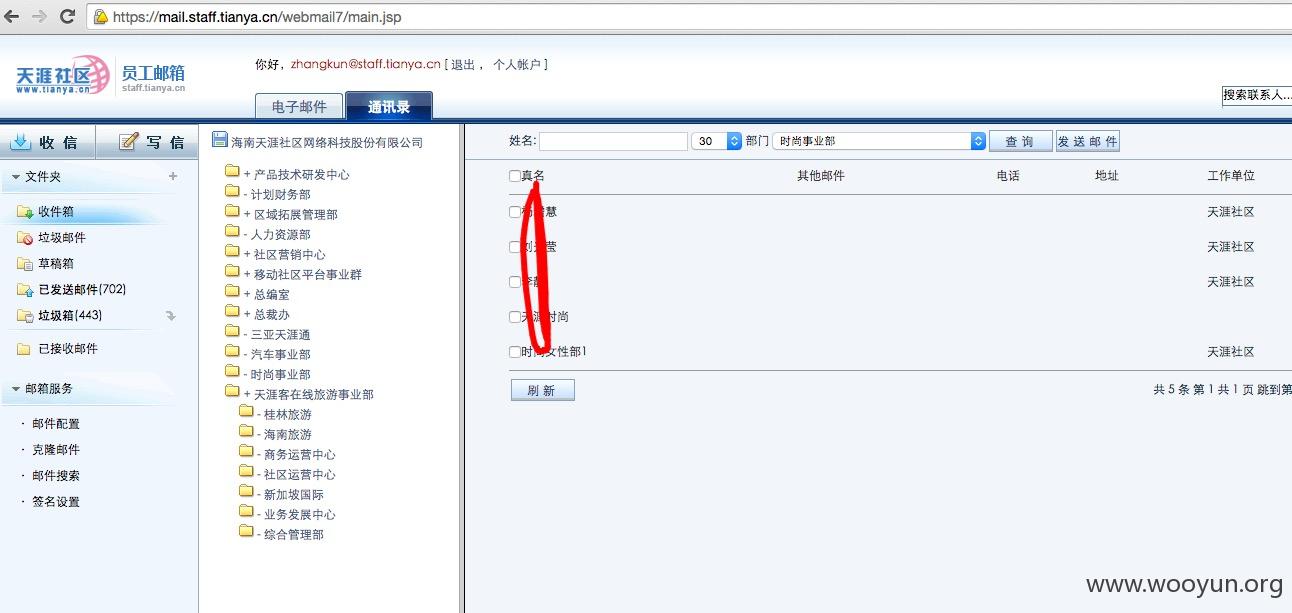

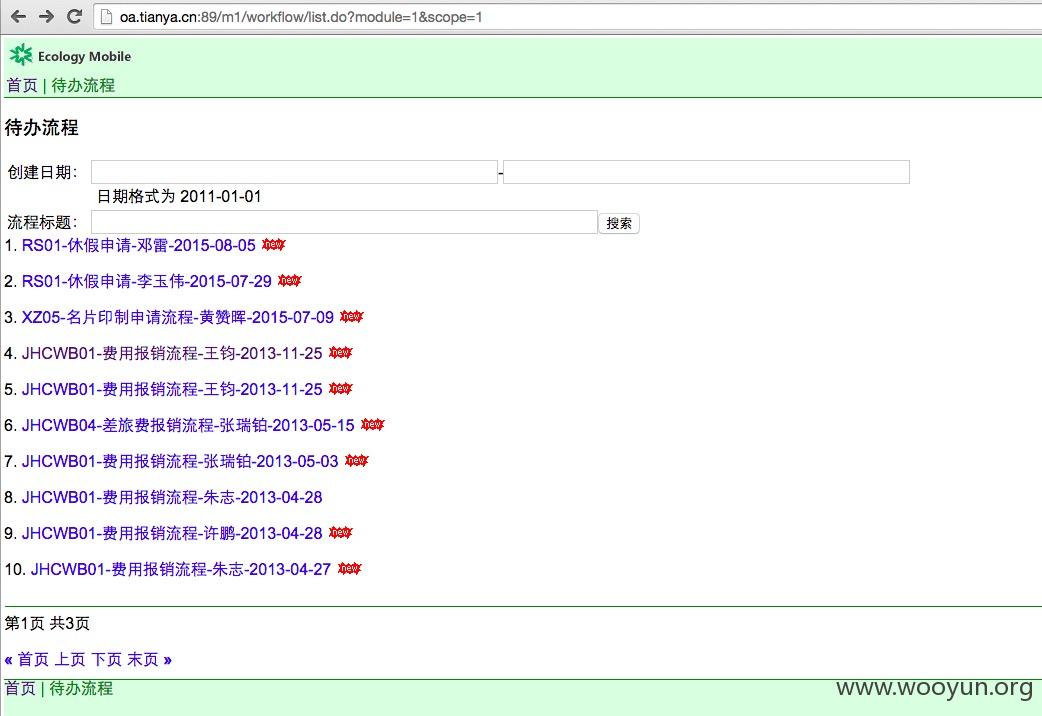

邮箱

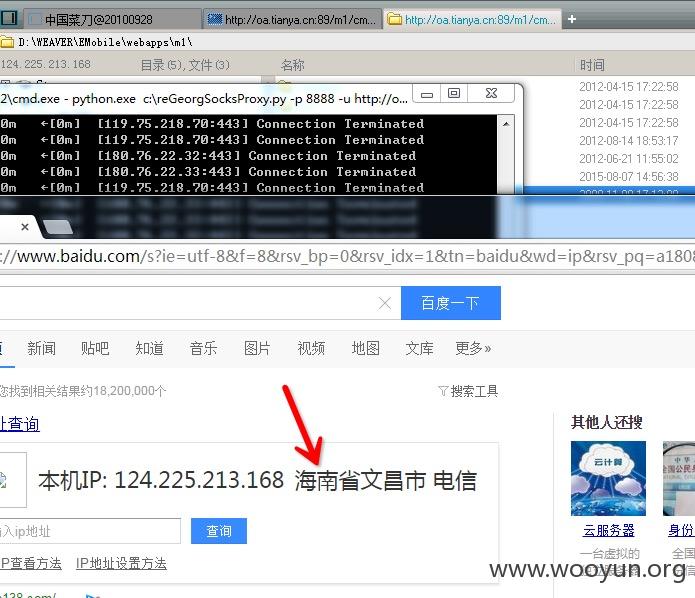

弹出内网代理

内网地址:

没再深入了,挺忙的,今天才提交

修复方案:

版权声明:转载请注明来源 管管侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-08-10 22:54

厂商回复:

该漏洞确实存在极大风险,我们正在积极修复,感谢漏洞发现者对我们安全缺陷的指出。

最新状态:

暂无