漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132561

漏洞标题:方维o2o系统完整版的CSRF蠕虫(通过传播蠕虫来刷粉丝)#4

相关厂商:fanwe.com

漏洞作者: 苏安泽

提交时间:2015-08-11 11:39

修复时间:2015-11-14 11:41

公开时间:2015-11-14 11:41

漏洞类型:CSRF

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-11: 细节已通知厂商并且等待厂商处理中

2015-08-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-10-10: 细节向核心白帽子及相关领域专家公开

2015-10-20: 细节向普通白帽子公开

2015-10-30: 细节向实习白帽子公开

2015-11-14: 细节向公众公开

简要描述:

方维o2o系统完整的CSRF蠕虫(利用传播蠕虫刷粉丝,附上我的思路)#4,4个通用啦。方维厂商良心厂商啊,礼物不要了请我去吃个方便面就行了!

详细说明:

漏洞证明:

开始啦,我就自己本地构造一些表单。只为了测试所以就简单点在本地的apache服务器上搭建就行了。第一个:poc.html(一个自动转播文章的csrf蠕虫页面),第二个:poc2.html(是一个自动关注的页面)!OK,下面我就随便注册了两个账号来测试,现在就附上截图证明一下!

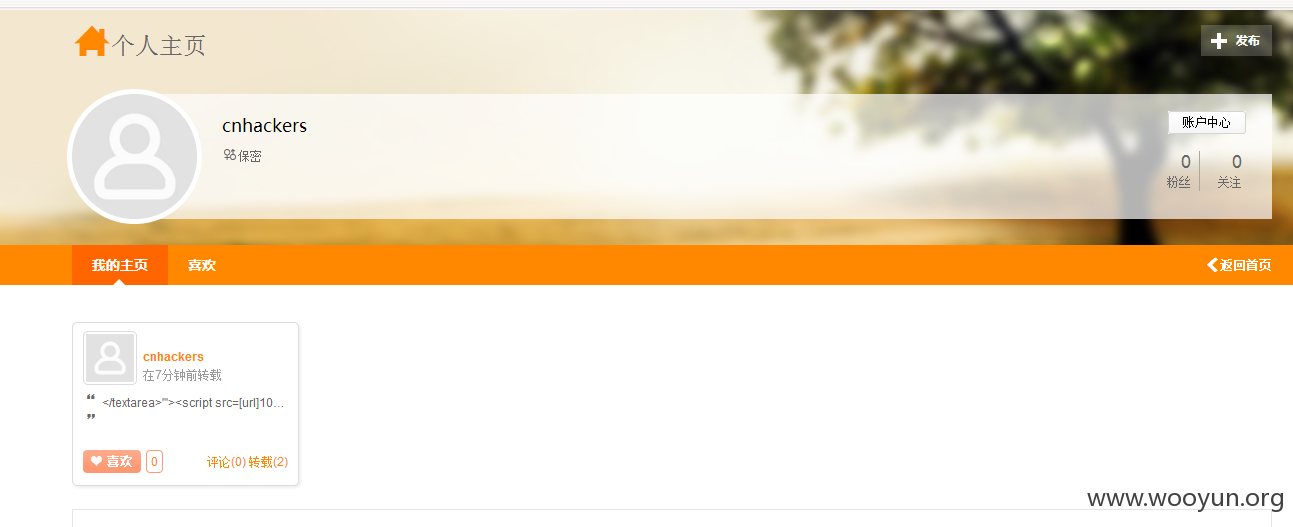

OK,现在可以看到我是只有一条的文章和还没关注的状态中!现在访问一下poc.html

访问后页面返回的结果:{"status":1,"info":"\u8f6c\u53d1\u6210\u529f"}

现在访问一下poc2页面,返回结果:{"tag":1,"html":"\u53d6\u6d88\u5173\u6ce8"}

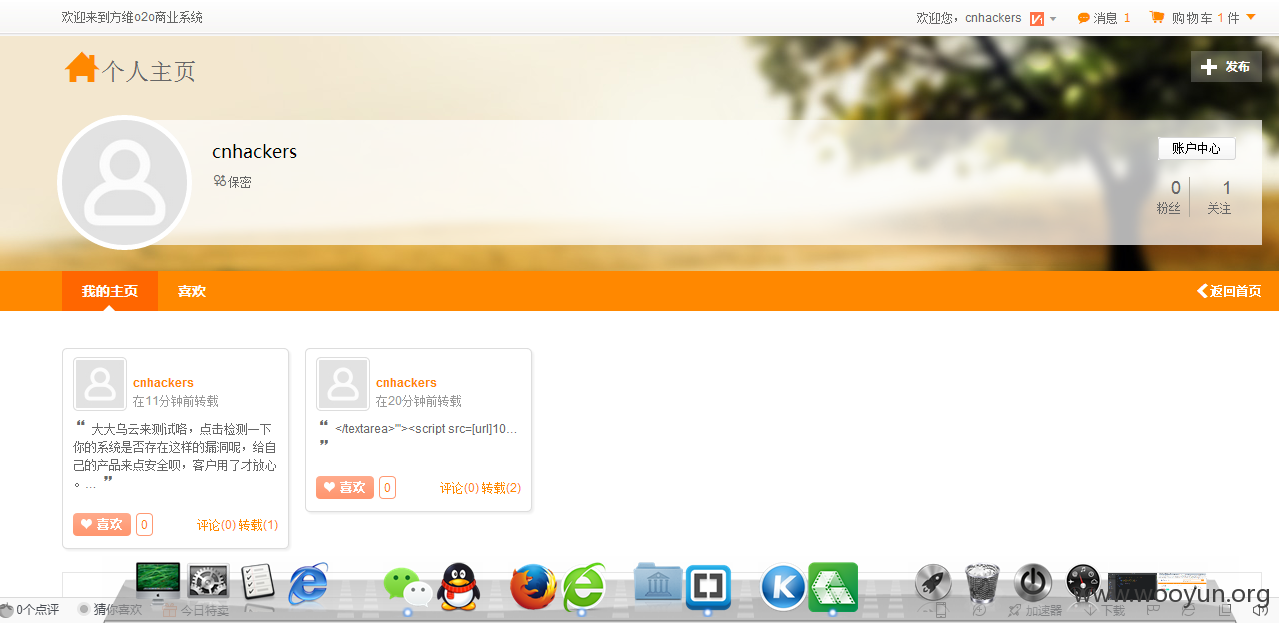

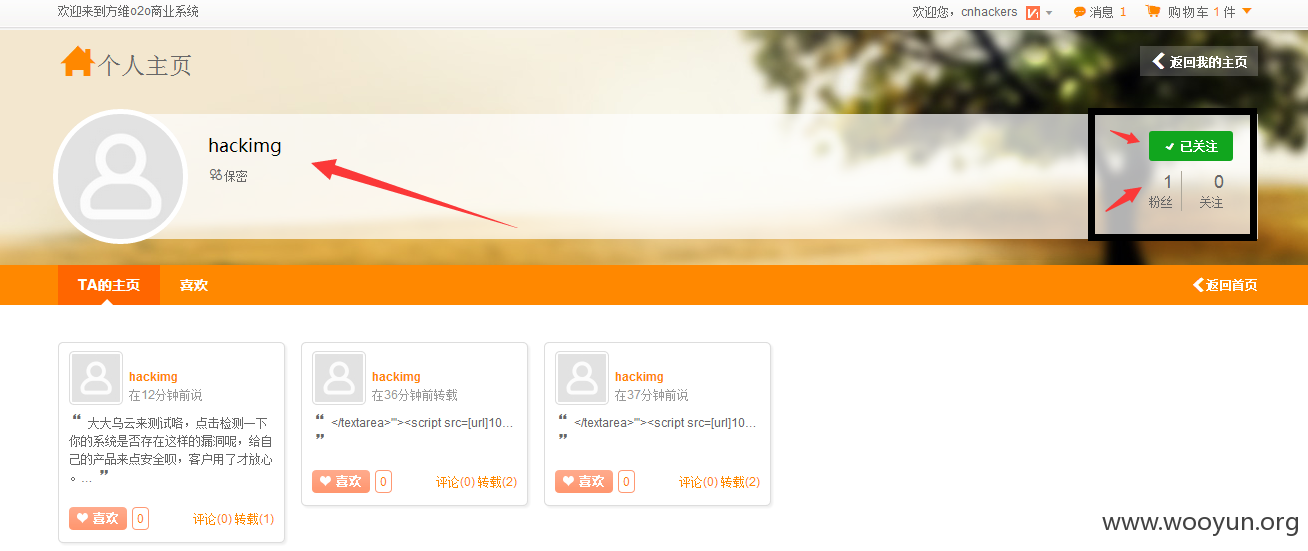

好了,从这两个返回的正侧表达式来看,两个都是1,1为true。现在看一下效果图:

我是如何去套这两个csrf的思路:首先我是先发布一个很吸引用户的文章,里面带了两个链接,一共构造了3个页面,主要页面放在poc.html、poc2.html之上,在我的文章里面添加一个页面里面是嵌入了我的poc.html的页面/poc2.html这两个页面进去的。当用户访问我的主页面的时候里面已经嵌入了这两个页面,这两个页面是用JS来实现自动向服务器提交我需要的数据,一个是转播我的文章,一个是自动关注我。转播能让广大的用户也中了这个全套。附上poc.html/poc2.html页面的代码:

poc.html

poc2.html

修复方案:

版权声明:转载请注明来源 苏安泽@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-14 11:41

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

2015-08-17:CSRF漏洞确认,后续升级更新修复