漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132419

漏洞标题:某化工集团桌面虚拟化应用系统弱口令

相关厂商:某化工集团

漏洞作者: 路人甲

提交时间:2015-08-07 18:52

修复时间:2015-09-25 14:22

公开时间:2015-09-25 14:22

漏洞类型:后台弱口令

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-07: 细节已通知厂商并且等待厂商处理中

2015-08-11: 厂商已经确认,细节仅向厂商公开

2015-08-21: 细节向核心白帽子及相关领域专家公开

2015-08-31: 细节向普通白帽子公开

2015-09-10: 细节向实习白帽子公开

2015-09-25: 细节向公众公开

简要描述:

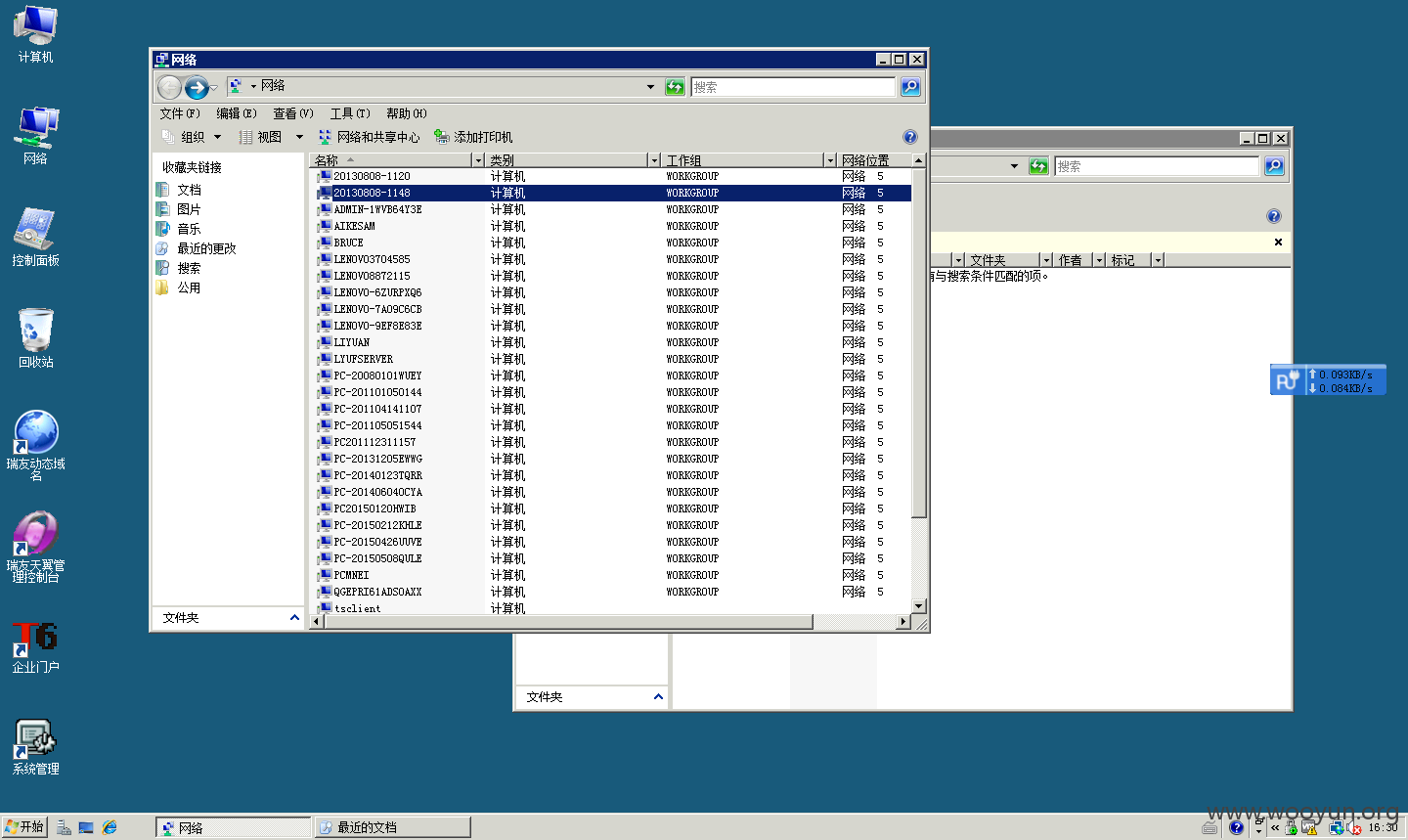

使用了默认密码,导致了内网主机的沦陷

详细说明:

所属:无锡利源化工集团有限公司

地址:http://58.214.240.114:8888

帐号:admin 密码:123

这个弱口令基本上是 瑞友天翼桌面虚拟化应用系统默认安装配置的时候 通用的一个口令, 根据以往wooyun提交案例来看 无外乎都是admin/123456/123之类的弱密码,危害很大, 应该是安装配置人员的安全意识问题。一旦黑客进入该系统,通常能直接获得目标系统的最高权限,并且接管核心财务主机及ERP/CRM等系统,危害较大,内网通行无阻。

另外查了一下, 这家公司貌似蛮大的, 注册资本就几千万了,不过貌似没找到官方网站,不知道如何通知它们。

漏洞证明:

修复方案:

杜绝所有帐号的弱口令

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-08-11 14:21

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式(或以往建立的处置渠道)向网站管理单位(软件生产厂商)通报。

最新状态:

暂无