漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130690

漏洞标题:视觉网平行权限漏洞

相关厂商:fotomore.com

漏洞作者: M0nster

提交时间:2015-07-31 16:00

修复时间:2015-08-05 16:02

公开时间:2015-08-05 16:02

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-31: 细节已通知厂商并且等待厂商处理中

2015-08-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某些位置可以越权评论、删除、绝大多位置可XSS

详细说明:

首先来看看如何越权评论

在「资讯」中任意找一条链接 http://shijue.me/show_text/55bafaa58ddf8752d2011cac

在评论中抓包

看一下评论POST的数据

user_id=3148686 评论者ID

stuff_id=55bafaa58ddf8752d2011cac 资讯的ID 可以在URL中看到

target_user_id=723254 作者ID

comment=just 4 fun 评论内容

现在随意修改一个user_id,因为包里有作者ID我就用他的吧,把user_id=3148686改为user_id=723254

这样就可以利用他人ID评论了

下面是越权删除评论

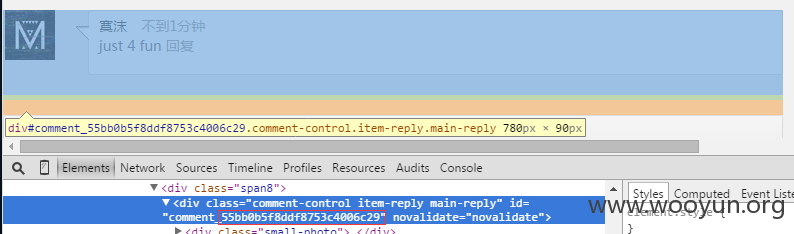

评论之后有个评论的ID

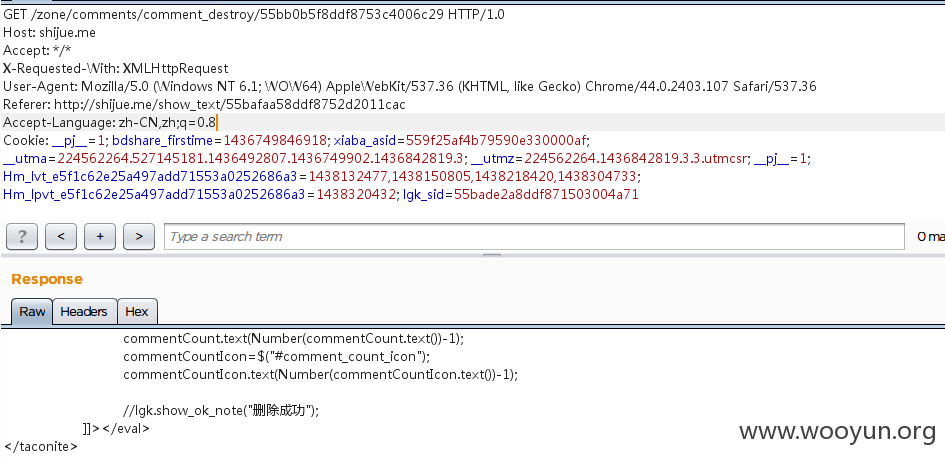

我在该帖下评论了一条,通过抓包看看正常删除评论时候是什么样的

是一个GET请求,「55bb0c84e744f953d20658fa」这个是我回复的评论 现在把它改刚才我越权评论的那条ID「55bb0b5f8ddf8753c4006c29」

删除成功

漏洞证明:

修复方案:

版权声明:转载请注明来源 M0nster@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-05 16:02

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

暂无