漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130503

漏洞标题:一次较为深入的中兴内部网路漫游(各种内部服务器与数据库权限)

相关厂商:中兴通讯股份有限公司

漏洞作者: jianFen

提交时间:2015-07-30 17:42

修复时间:2015-09-13 19:56

公开时间:2015-09-13 19:56

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-30: 细节已通知厂商并且等待厂商处理中

2015-07-30: 厂商已经确认,细节仅向厂商公开

2015-08-09: 细节向核心白帽子及相关领域专家公开

2015-08-19: 细节向普通白帽子公开

2015-08-29: 细节向实习白帽子公开

2015-09-13: 细节向公众公开

简要描述:

其实就这样

详细说明:

这是我2015-02-12 09:23提交的

http://wooyun.org/bugs/wooyun-2010-096906

当时没测试 某天上去随手一打 test/test漏洞仍然存在

那就测试下把

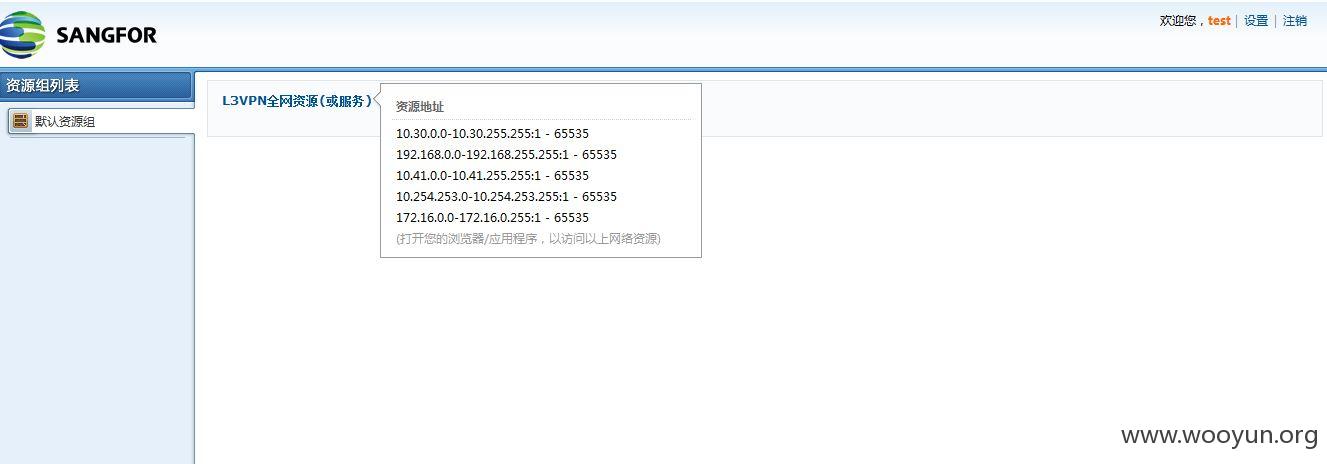

就扫描下面的网段把

10.41.0.0/16网段出现问题如下

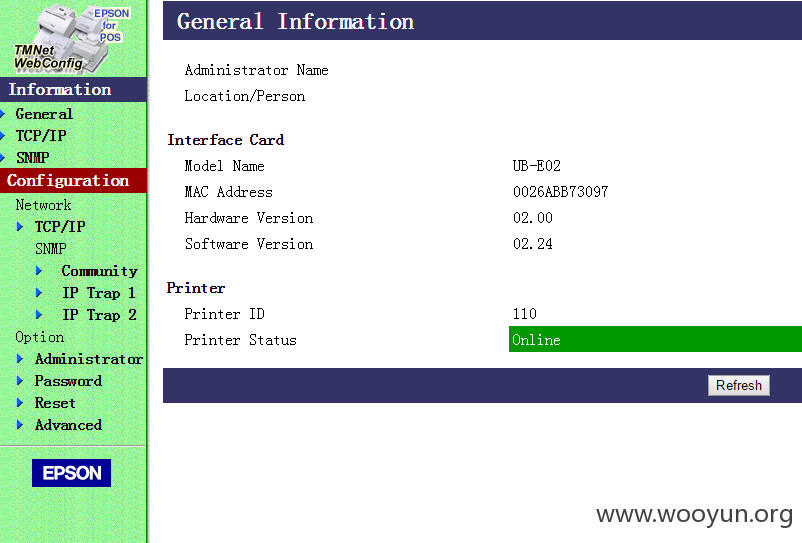

打印机

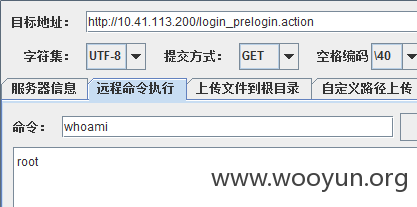

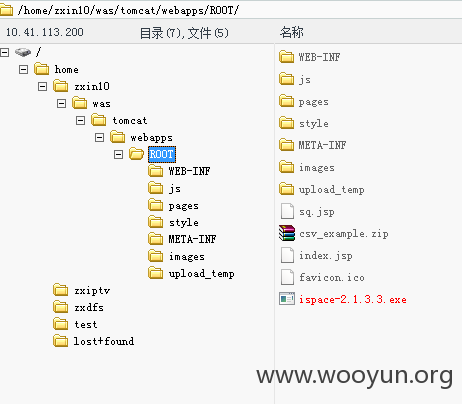

内部云共享st2漏洞getshell

jenkins

云桌面和一些虚拟化的服务

192.168.0.0/16网段

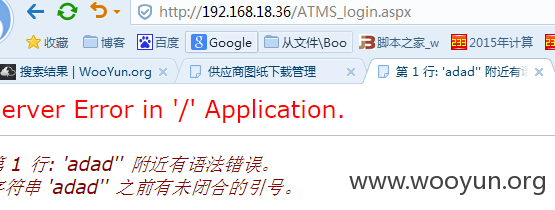

某系统存在注入

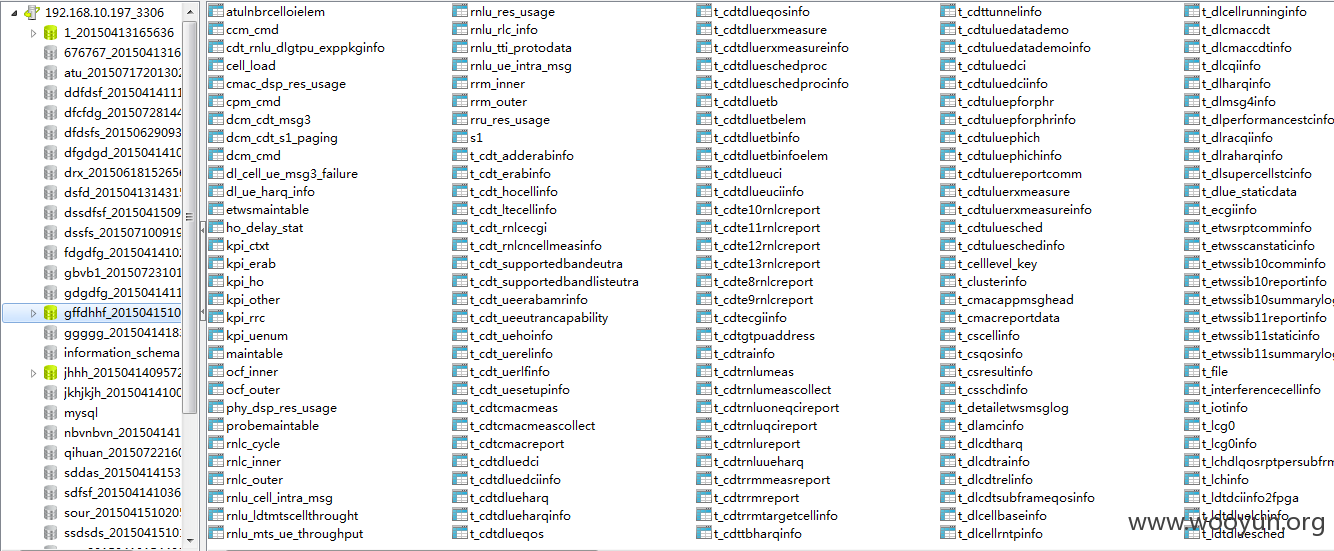

大量数据信息泄露mysql 192.168.10.197 root/123

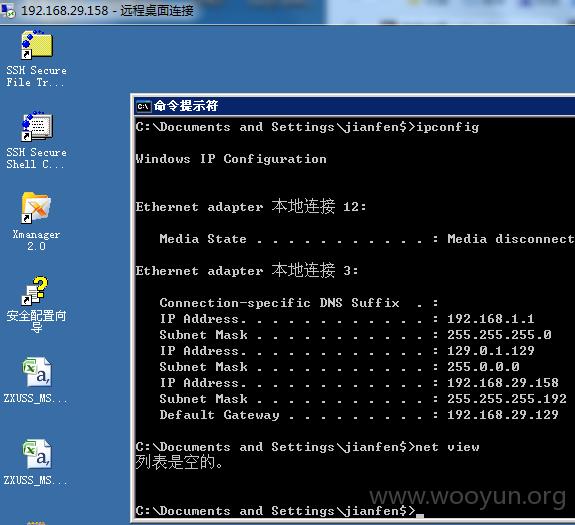

某服务器sa弱口令提权服务器 192.168.29.158 sa/netnumen

一处统一网关弱口令登录

中兴E家管理系统

一些内部登录地址

http://192.168.182.153:8080/ 移动平台

http://192.168.182.154:8080/login.html?ReturnUrl=%2f 通讯IP管理

http://192.168.182.185/login.jsp# 多媒体业务

http://10.30.2.45/WebUIProject/UILoader/login.aspx 产品数据

http://10.30.6.25/Job/TalentMarket/Default.aspx 内部人才市场

漏洞证明:

修复方案:

VPN弱口令问题

版权声明:转载请注明来源 jianFen@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-07-30 19:55

厂商回复:

感谢~

最新状态:

暂无