漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130481

漏洞标题:国企绿地集团泛微OA系统sql注入+内部信息泄漏+getshell(root)

相关厂商:绿地集团

漏洞作者: ShAdow丶

提交时间:2015-07-30 19:04

修复时间:2015-09-13 19:06

公开时间:2015-09-13 19:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-30: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

绿地集团是中国第一家也是目前(截止2013年)唯一一家跻身《财富》世界500强的以房地产为主业的企业集团。2014年位居《财富》世界500强第268位。

详细说明:

看见是泛微的oa,直接在wooyun上搜了下,发现挺多利用漏洞,就不一一贴出来参考了哪些。

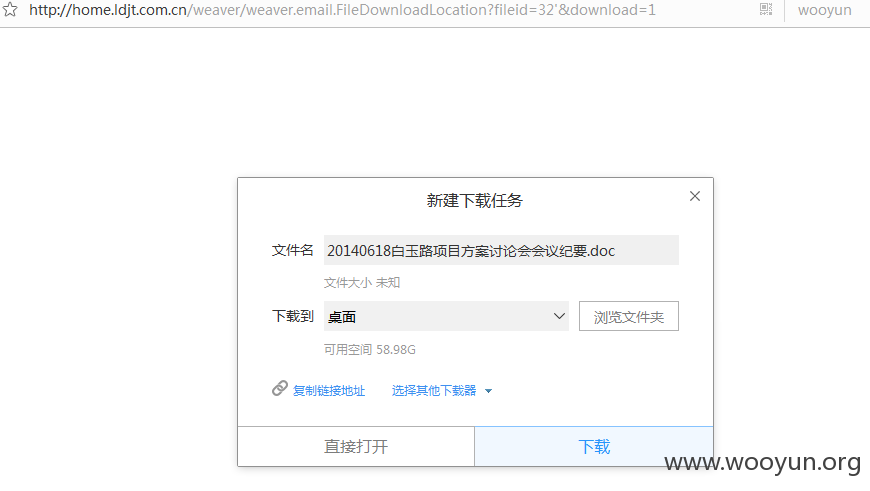

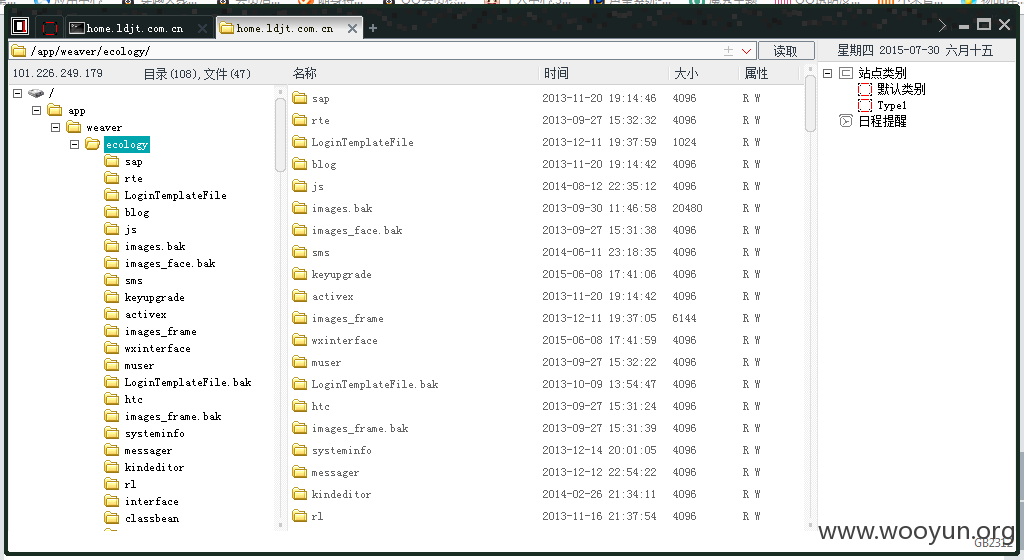

1.注入参数:fileid

漏洞证明:

修复方案:

升级打补丁。

版权声明:转载请注明来源 ShAdow丶@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)

![]MIS[}C_BLNS_M9%9Z@7$MF.jpg](http://wimg.zone.ci/upload/201507/301520559cfeec4434736b165ec63513e5549f51.jpg)

![C]T94QKMCBYI3KVSS~P36DP.png](http://wimg.zone.ci/upload/201507/30163731d7e943ee896dba7800c3d54e3d663597.png)