漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130092

漏洞标题:畅途网某应用配置不当可Getshell,疑似暴露银联接口

相关厂商:畅途网

漏洞作者: 浮萍

提交时间:2015-07-29 10:49

修复时间:2015-09-12 16:36

公开时间:2015-09-12 16:36

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-29: 细节已通知厂商并且等待厂商处理中

2015-07-29: 厂商已经确认,细节仅向厂商公开

2015-08-08: 细节向核心白帽子及相关领域专家公开

2015-08-18: 细节向普通白帽子公开

2015-08-28: 细节向实习白帽子公开

2015-09-12: 细节向公众公开

简要描述:

1.配置不当可getshell,疑似暴露银联接口

2.疑似存在SQL 注入

3.可进行爆破

详细说明:

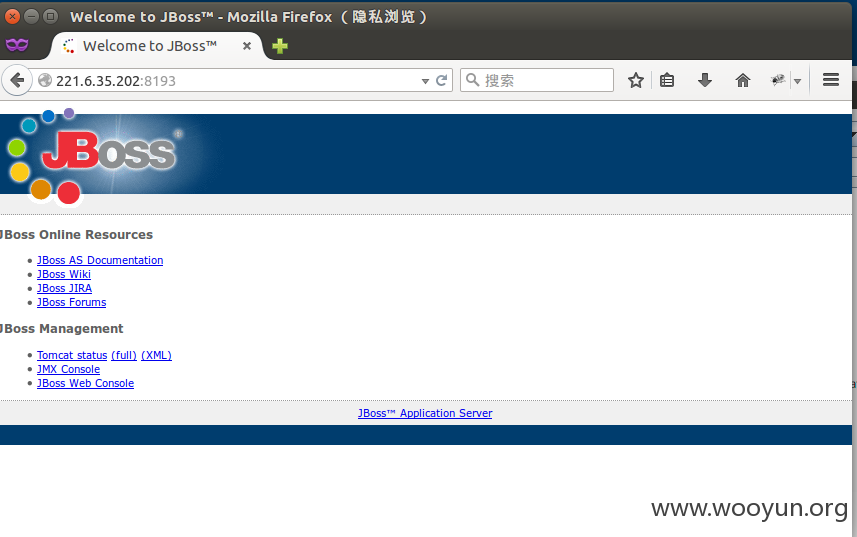

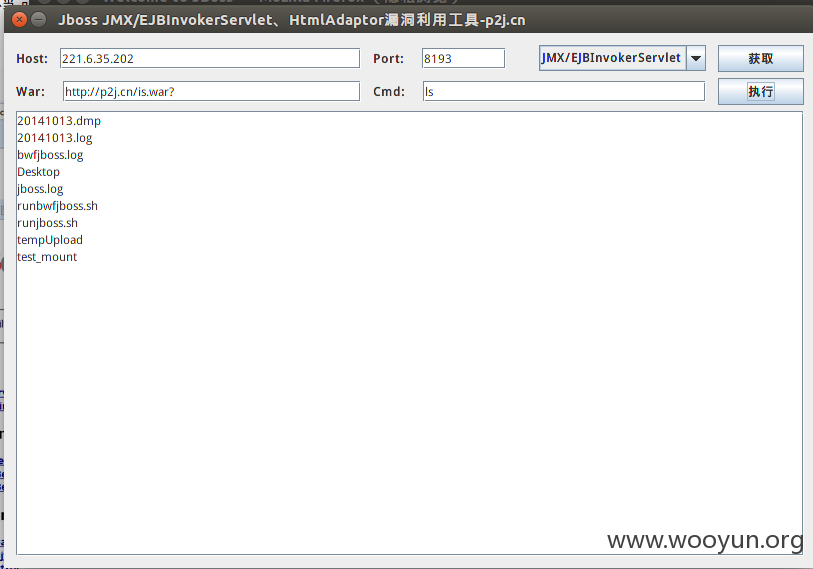

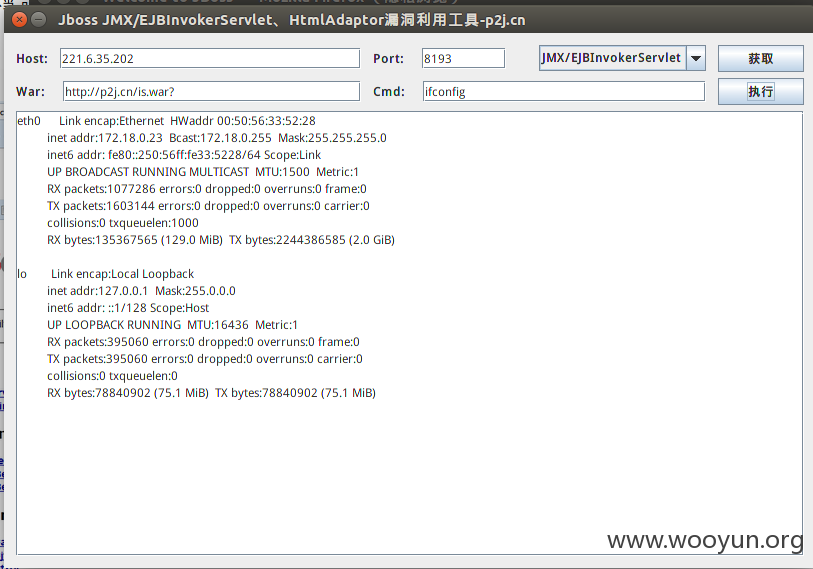

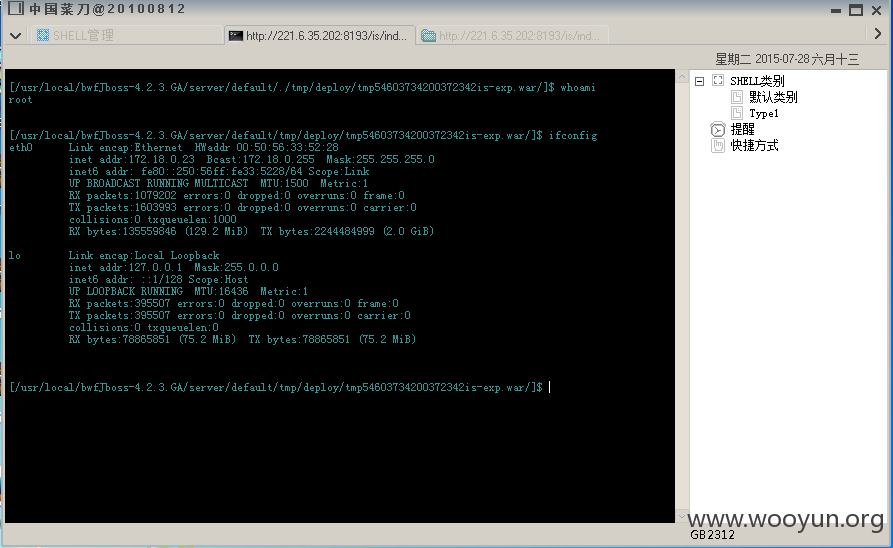

仍然是JBoss

可参考

WooYun: 畅途网某配置不当Getshell可利用客服邮箱修改用户密码及钓鱼

WooYun: 畅途网某应用配置不当Getshell第二弹

WooYun: 畅途网后台管理服务器配置不当导致getshell

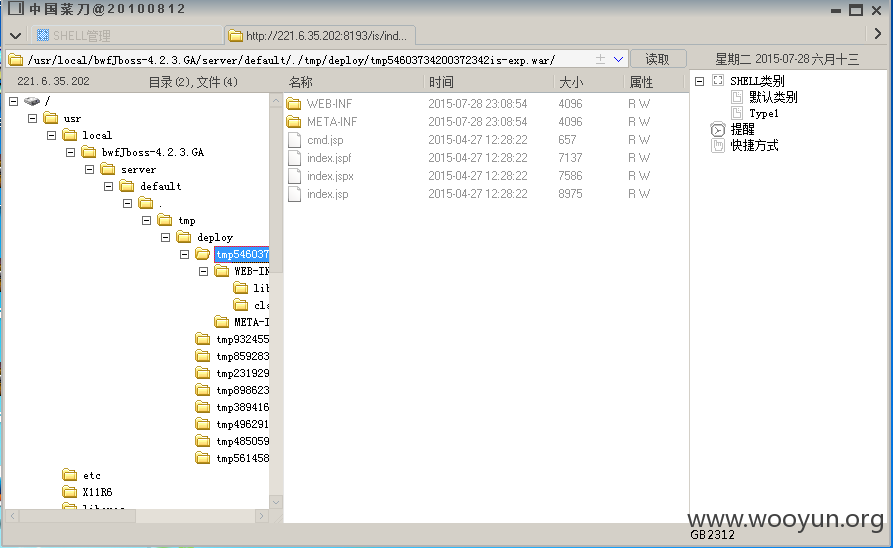

一句话 http://221.6.35.202:8193/is/index.jsp 密码023

root权限

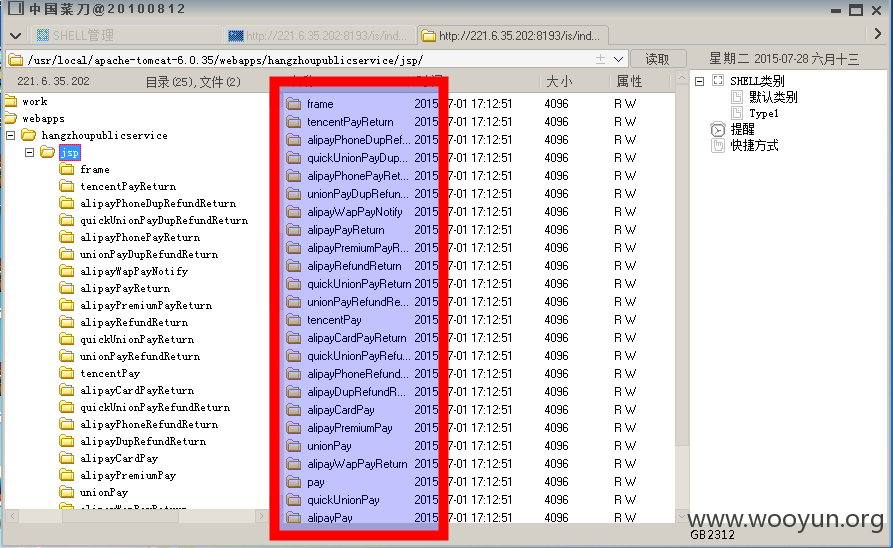

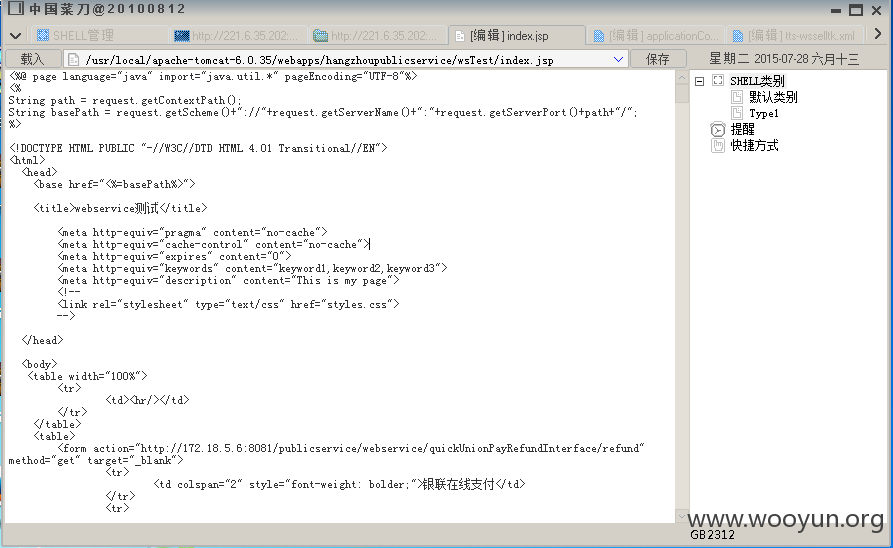

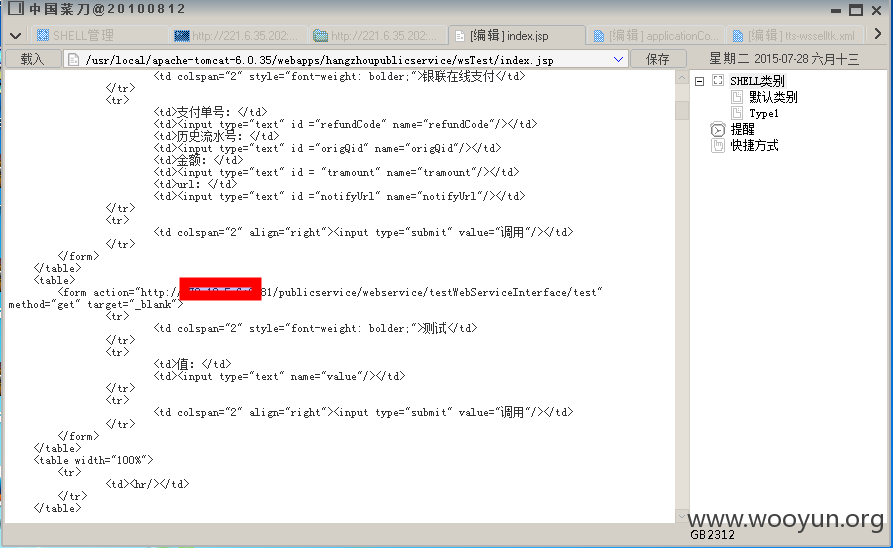

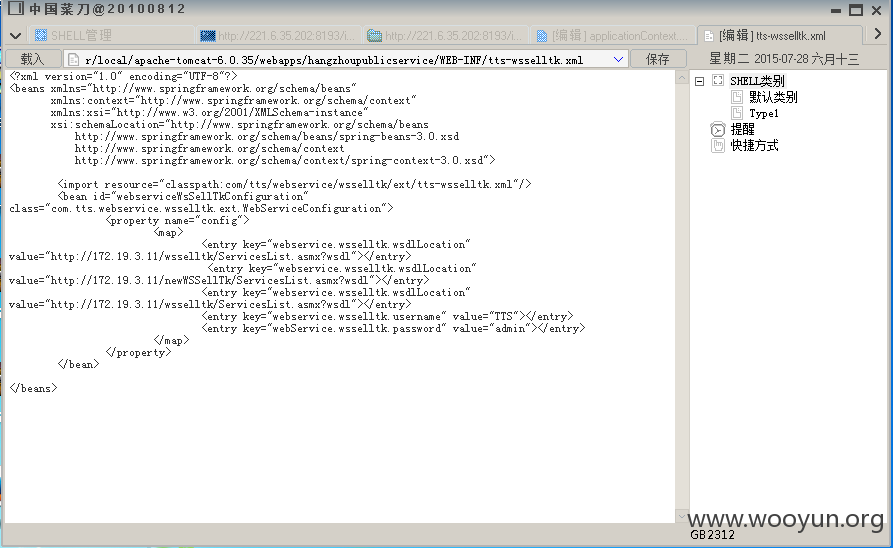

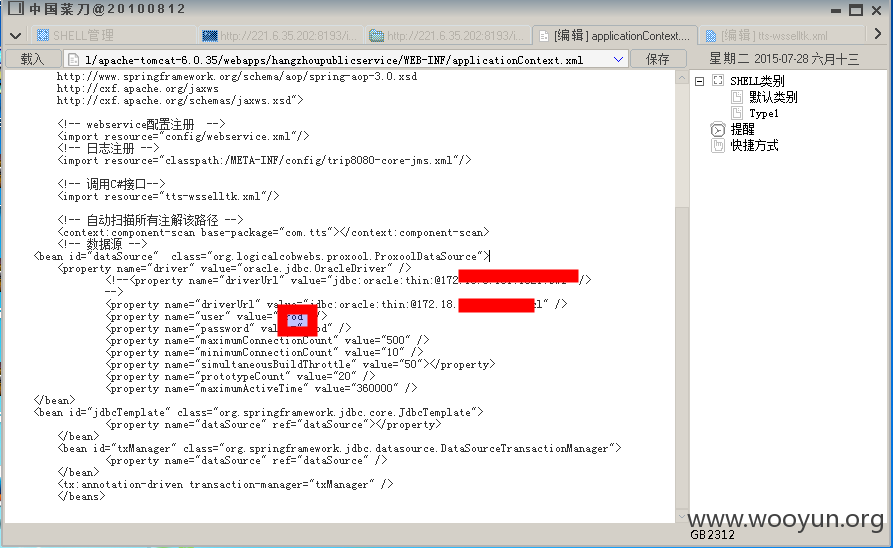

疑似银联支付接口

数据库信息

其他就不查看了

漏洞证明:

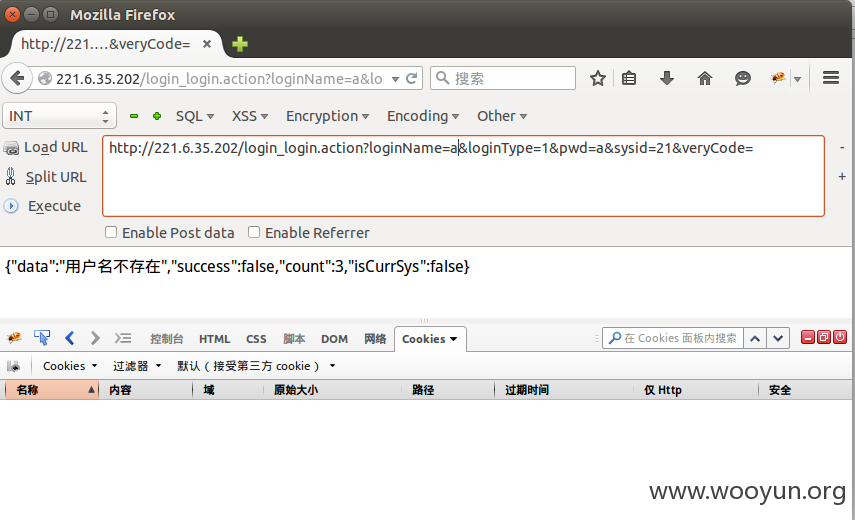

2 可爆破登录

http://221.6.35.202当输入错误用户名或密码三次时

将会出现验证码

当移除cookie后

又没有验证码了

这就为爆破带来了方便

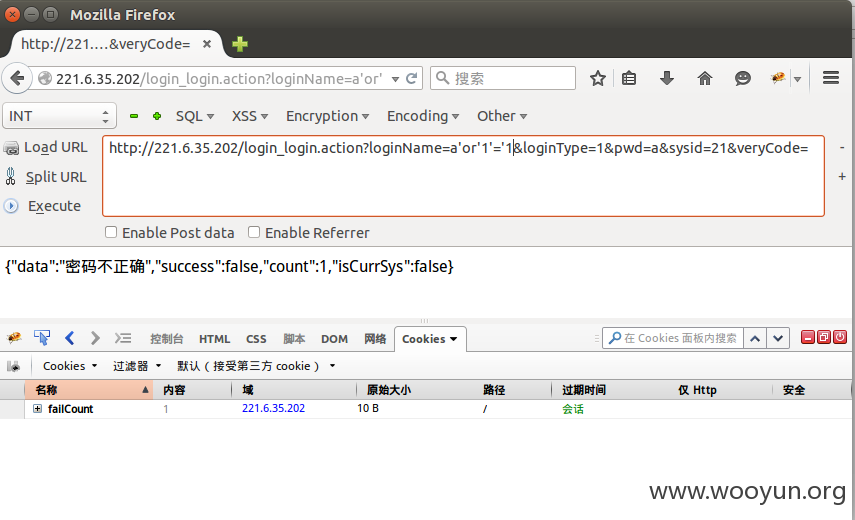

3另外http://221.6.35.202/站点疑似存在SQL 注入

对登录进行抓包

当输入用户名为a时

提示用户不存在

当输入a'or'1'='1时

提示密码错误

可惜万能密码不管用

sqlmap结果

其他的跑不出来

估计可能为HQL

修复方案:

版权声明:转载请注明来源 浮萍@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-29 16:35

厂商回复:

问题已确认,感谢您对畅途网的关注~!

最新状态:

暂无