漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128199

漏洞标题:民生银行某交易可能导致用户资金被盗

相关厂商:中国民生银行

漏洞作者: 路人甲

提交时间:2015-07-21 22:22

修复时间:2015-07-23 10:07

公开时间:2015-07-23 10:07

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-21: 细节已通知厂商并且等待厂商处理中

2015-07-22: 厂商已经确认,细节仅向厂商公开

2015-07-23: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

交易漏洞导致绕过控制手段,可消费任意用户资金

详细说明:

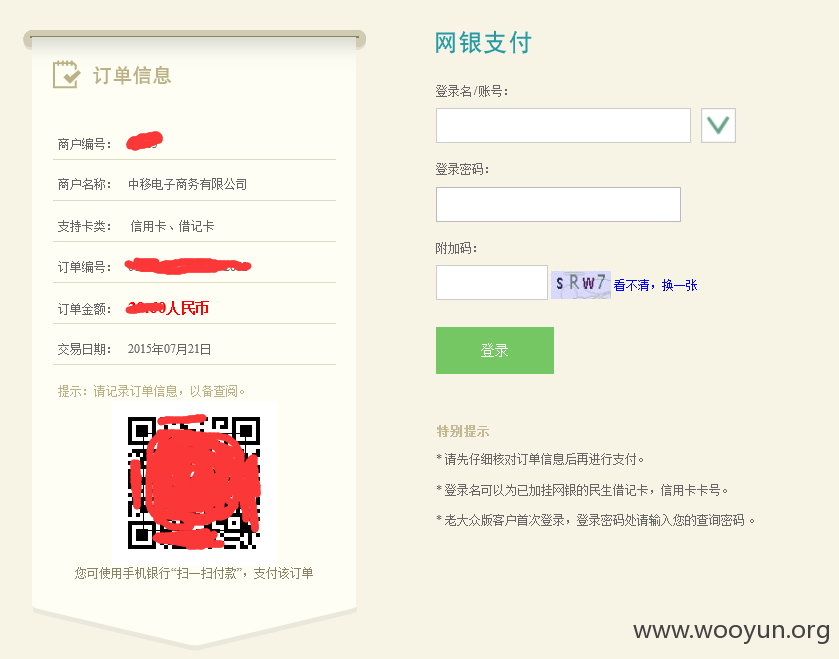

民生的网银存在如下功能,在京东、亚马逊等平台进行B2C支付的时候,可通过网银进行支付,选择后出现左侧扫一扫功能

登陆民生手机银行扫描后,输入手机验证码即可完成支付。如下图

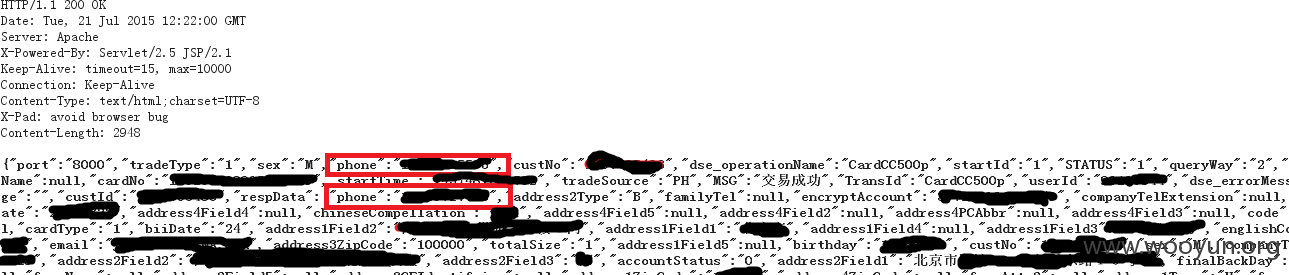

在点击获取验证码后,通过软件截取交互,可发现修改在response中的手机号,就直接把验证码发到任意手机上了。。。

至于为什么不是修改request也是很神奇。。。另外可以看到response中包含全量的客户信息,后面各种家庭住址,单位、电话。。简直大曝光。。。。

在用户名密码库这么多的今天,撞出几个银行账号不是什么难事,利用上面的漏洞直接就可B2C消费了,比最近热炒的中移动短信保管箱的影响还大。。。另外扣款卡号能不能改没有验证。。。如果同样没验证。。。岂不是随便扣钱了。。

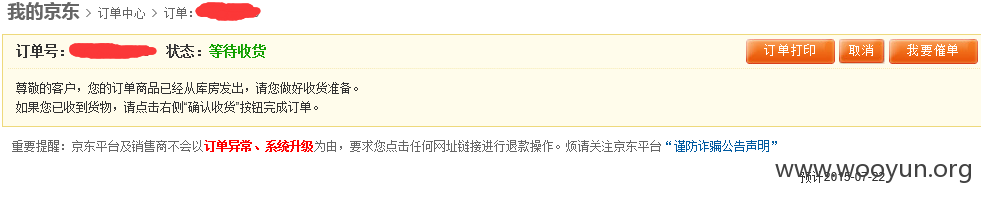

漏洞证明:

修复方案:

数据不要使用客户端回传的

数据不要使用客户端回传的

数据不要使用客户端回传的

重要的事情说三遍

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-07-22 17:12

厂商回复:

感谢对民生银行手机银行的支持,非常感谢!

最新状态:

2015-07-23:漏洞已经修复,非常感谢对民生银行的支持。