漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127863

漏洞标题:数据安全之金元顺安基金生产系统沦陷

相关厂商:金元顺安基金管理有限公司

漏洞作者: 路人甲

提交时间:2015-07-23 06:47

修复时间:2015-09-06 09:38

公开时间:2015-09-06 09:38

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-23: 细节已通知厂商并且等待厂商处理中

2015-07-23: 厂商已经确认,细节仅向厂商公开

2015-08-02: 细节向核心白帽子及相关领域专家公开

2015-08-12: 细节向普通白帽子公开

2015-08-22: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

...

详细说明:

1. 这次很方便确认厂商...还是一枚生产业务系统....

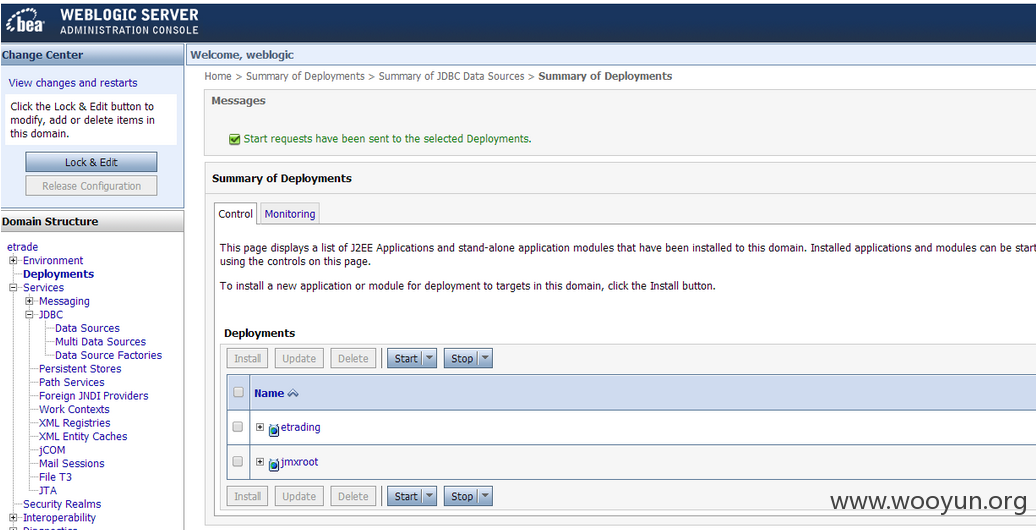

在线交易系统使用weblogic 存在弱口令 从官方链接来的 就不截图验证厂商了

https://trade.jyvpfund.com/console/

2. shell: https://trade.jyvpfund.com/jmxroot/jmxroot.jsp 360butian

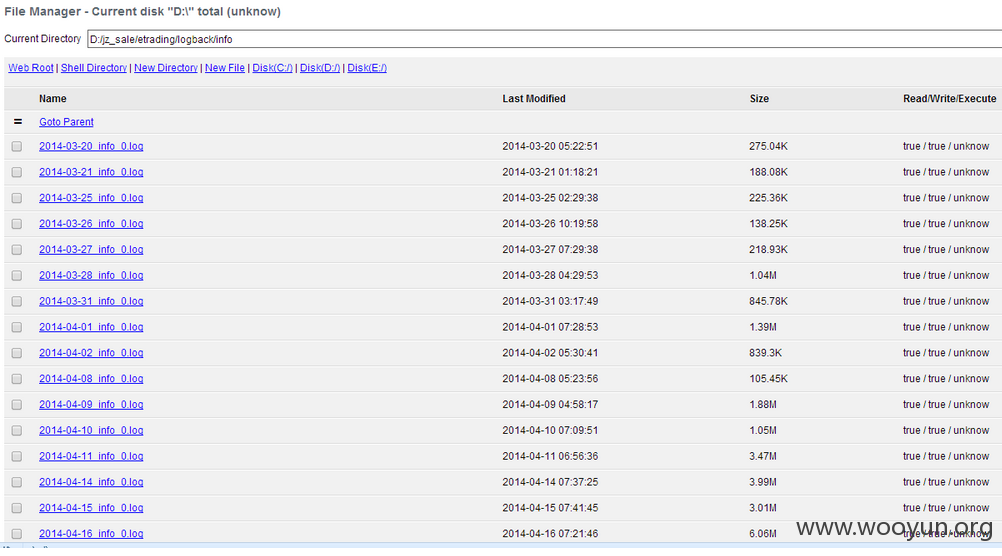

大量交易登陆日志文件

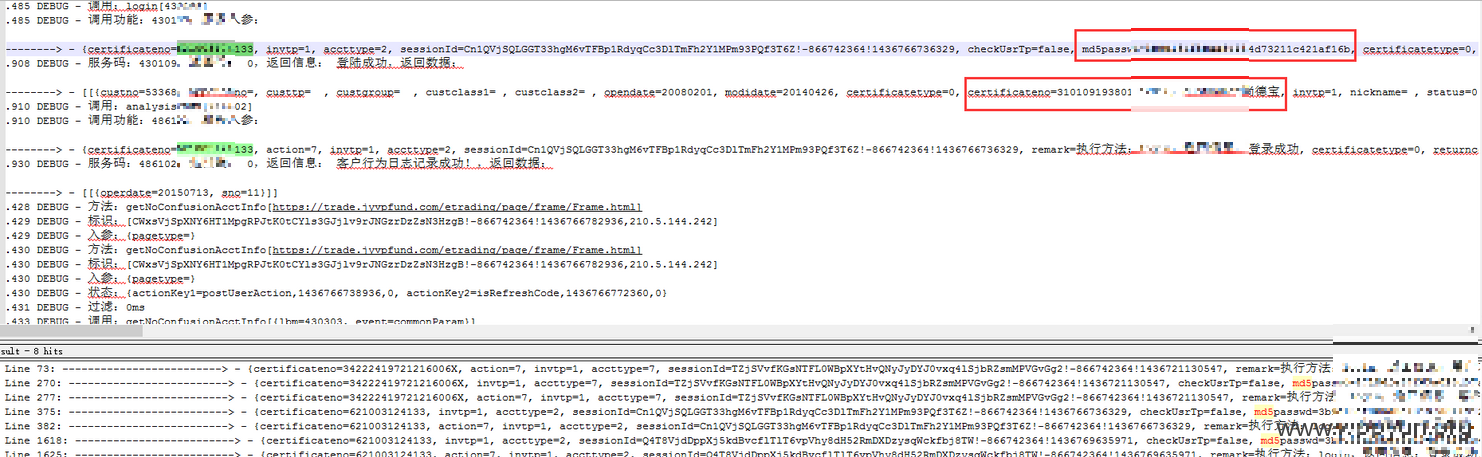

不巧的是...这些日志文件中居然保存着用户的MD5交易密码....一半交易密码都是6位纯数字...所以破解起来非常方便

验证账号1: 特意下载了其中一份日志文件,并无恶意 只为安全检测

其他日志文件中相信会有很多账号挂了 基本上6位交易密码 基本上都是大部分用户的银行卡的密码了

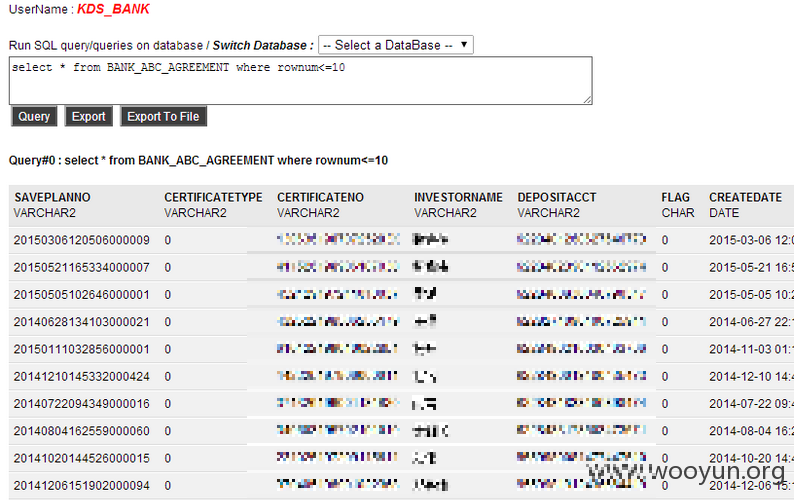

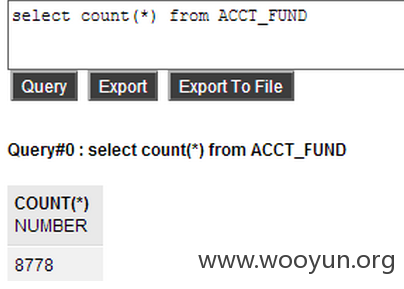

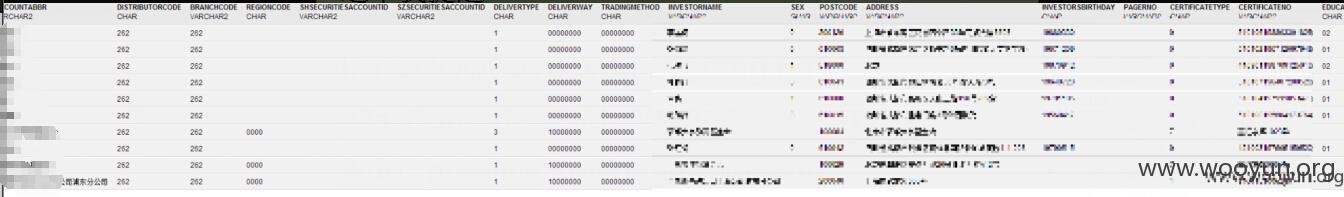

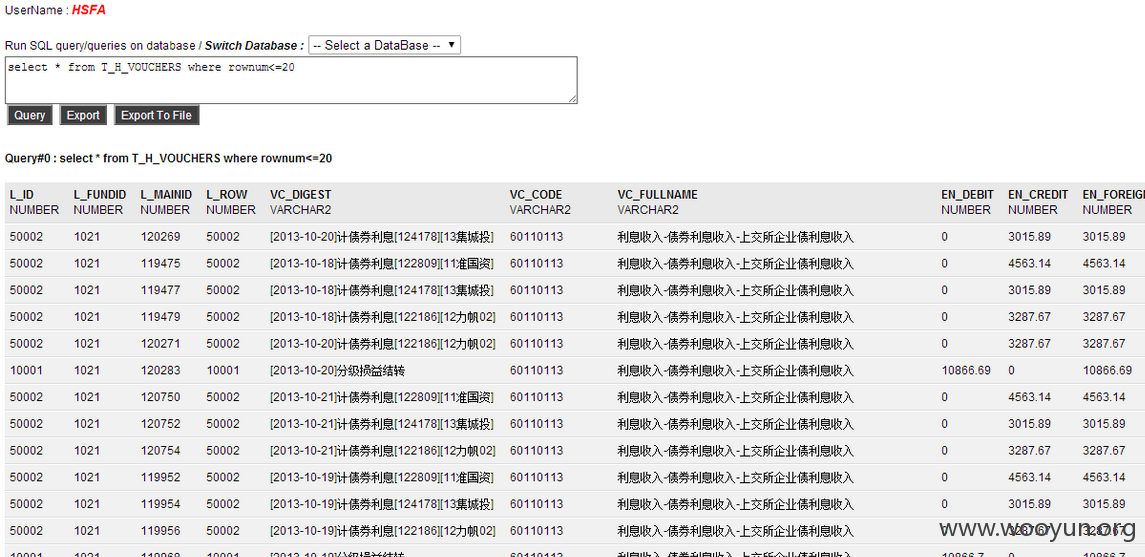

3. shell取数据

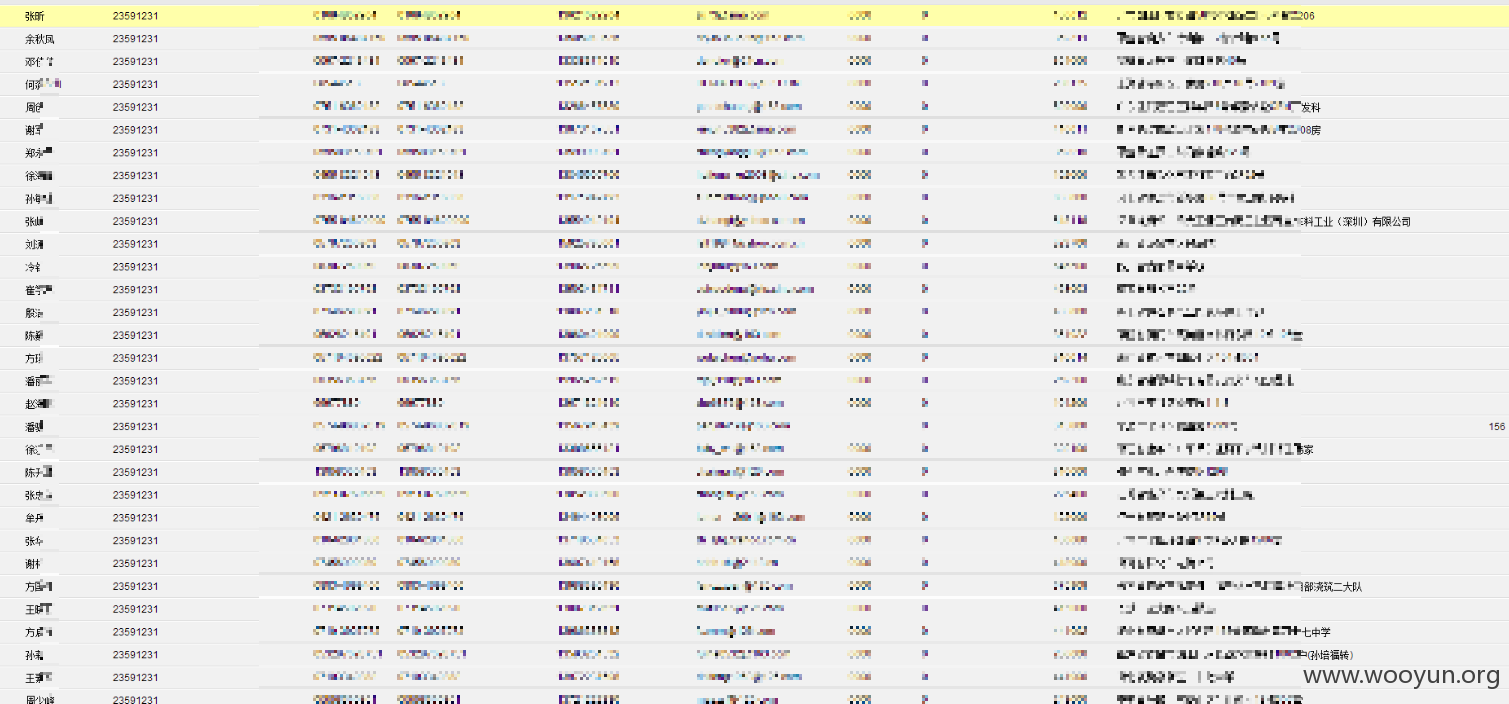

4. 分析数据:

表1: 部分用户数据 身份证 姓名 银行卡

表2: 8700枚详细个人信息

表3: 1.3枚个人详细信息 详细交易

*****917008df60c0c882217cc4.png*****

企业债券利息收入数据

表4: 再一次证明这是一枚 交易数据库 因为之前验证登陆的账户都有日志记录

表5: 排序查询,最新时间是上周5 各种实际金额....随意修改可不得了 再者这是一枚实际生产环境数据库

再结合银行支对账数据

既然是实际业务环境就检测到此吧....

貌似该基金机构用户基数并不大额,看了下新闻 今年3月份才更名成 金元顺安的....

用户数据虽不多...但这是生产系统 安全不能这么玩啊...赶紧修复

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-07-23 09:36

厂商回复:

已经修复.谢谢

最新状态:

2015-07-23:已经修复.谢谢