浙江大学教务网是浙江大学的核心服务网,用户名、密码与校内各种服务挂钩(比如老师的邮箱密码,登录进去可以看到还没开考的考试试卷)。同时教务网也包含所有师生的全部信息,最重要的是,教务网上有成绩数据。注:改成绩会被开除!

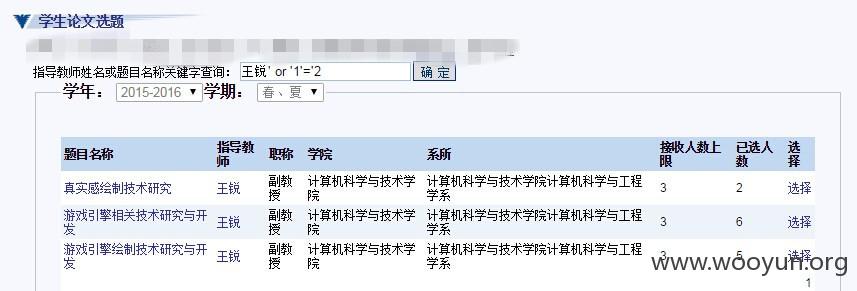

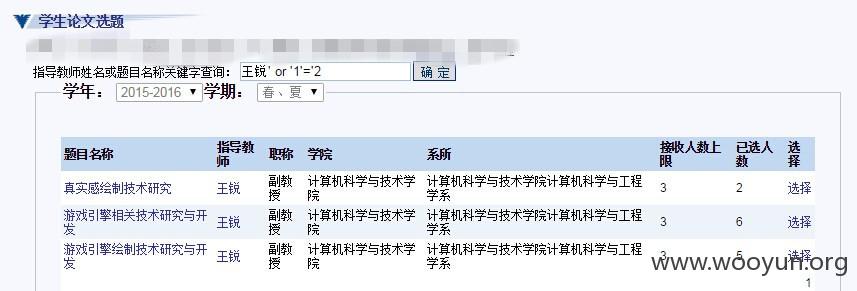

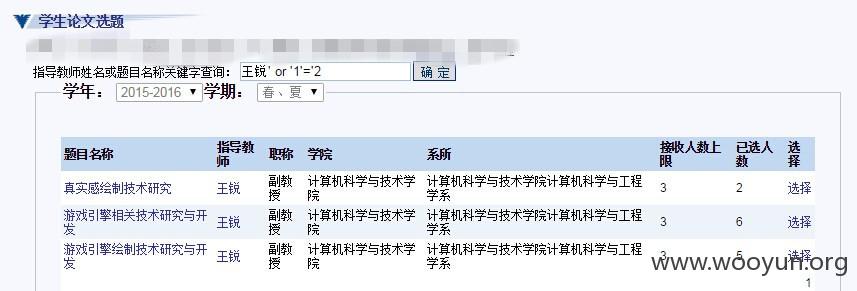

登陆后,注入点出现在这个位置 http://jwbinfosys.zju.edu.cn/lw_xsxt.aspx 是毕业论文选题界面,可以搜索老师或者论文题目

问题就出在这个POST的TextBox1

跑sqlmap

数据库居然叫ZJDX(浙江大学),不是ZJU么。。。

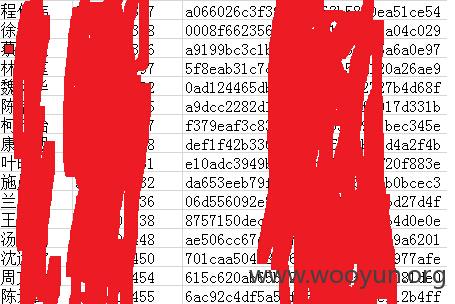

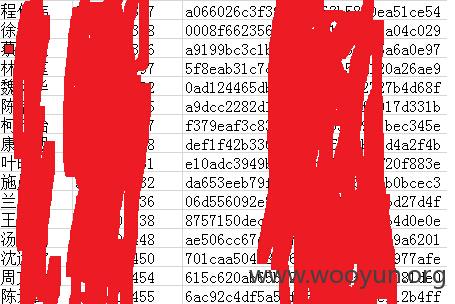

列表单,太慢了,跑了一半就没跑了

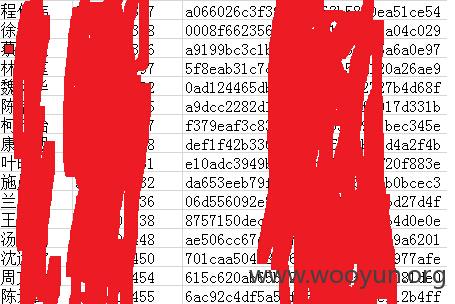

所有账户信息都在YHB里面,可以把XM(姓名) YHM(用户名) KL(口令)dump下来。

怕被开除,就没深入了。

反正得教务网者得天下

登陆后,注入点出现在这个位置 http://jwbinfosys.zju.edu.cn/lw_xsxt.aspx 是毕业论文选题界面,可以搜索老师或者论文题目

问题就出在这个POST

跑sqlmap

数据库居然叫ZJDX(浙江大学),不是ZJU么。。。

列表单,太慢了,跑了一半就没跑了

所有账户信息都在YHB里面,可以把XM(姓名) YHM(用户名) KL(口令)dump下来。

怕被开除,就没深入了。

反正得教务网者得天下